F5 XC WAAPの導入方法 ~DNSを切り替えて簡単に導入~

目次[非表示]

はじめに

先日のブログ「WAAPとは?~包括的にWEBサイトを防御する次世代ソリューション~」ではF5 XC WAAPの概要をご紹介しました。

今回はF5 XC WAAPの導入方法について、よくあるパターンを3つと、WAFチューニング方法をご紹介したいと思います。導入に際して最低限必要となるのは、F5 XC WAAPの初期設定と、DNSの切り替えのみとなり、簡単に導入することが可能です。

2.1.WAF未導入環境へのF5 XC WAAP新規導入

2.2.オンプレWAF導入環境からF5 XC WAAPへの移行

2.3.クラウドWAF導入環境からF5 XC WAAPへの移行

F5 XC WAAPの導入方法

いずれのパターンも、まずは攻撃検知のみを行い、ブロックは行わないMonitoringモードを使用することを推奨します。このMonitoringモード期間にチューニング(実施内容は“ F5 XC WAAPのチューニング方法”を参照)を行います。チューニング完了後に、ブロックを行うBlockingモードに変更し、本番利用を開始することになります。

※F5 XC WAAPを導入すると、後段にある機器やサービスは、送信元IPアドレスがF5 XC WAAPのIPアドレスとなりますので、後段機器やサービスのログ確認、接続元IPアドレス制限の設定に関しては注意が必要です。

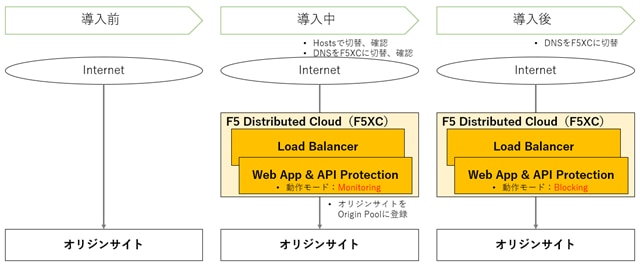

WAF未導入環境へのF5 XC WAAP新規導入

WAFが導入されていない環境にF5 XC WAAPを新規導入する流れは、次のようなイメージです。

- 【導入前】

F5 XC WAAPの設定を行います。この際、Monitoringモードで動作させます。 - 【導入中】

Hostsファイル等を利用し、特定のテスト端末からのみ、F5 XC WAAP経由での通信を発生させ、誤検知等の発生状況を確認します。 - 【導入中】

誤検知等が発生した場合、除外ルールやホワイトリストルールを利用し、正常な通信をブロックしないようチューニングを行います。 - 【導入中~導入後】

F5 XC WAAPをBlockingモードに変更します。 - 【導入中~導入後】

DNSをF5 XC WAAP向けに切り替えることで、全ての通信をF5 XC WAAP経由に変更します。

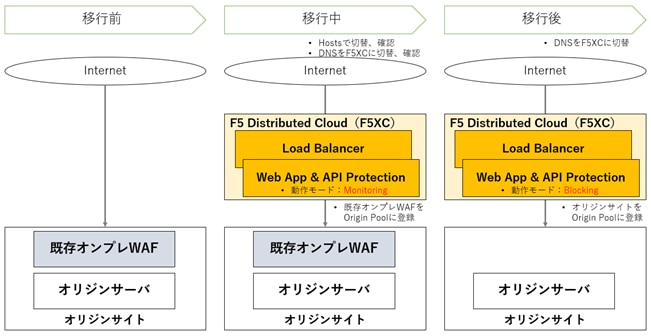

オンプレWAF導入環境からF5 XC WAAPへの移行

既存のオンプレWAFからF5 XC WAAPへの移行する際には、一時的に既存のオンプレWAFの前段にF5 XC WAAPを配置し、並行稼働させることが多いです。F5 XC WAAPをMonitoring モードで動作させる間は、既存のオンプレWAFで引き続き、攻撃をブロックします。

既存のオンプレWAFからF5 XC WAAPへの移行の流れは、次のようなイメージです。

- 【移行前】

F5 XC WAAPの設定を行います。この際、Monitoringモードで動作させます。 - 【移行中】

Hostsファイル等を利用し、特定のテスト端末からのみF5 XC WAAP経由での通信を発生させ、誤検知等の発生状況を確認します。 - 【移行中】

誤検知等が発生した場合、除外ルールやホワイトリストルールを利用し、正常な通信をブロックしないようチューニングを行います。 - 【移行中~移行後】

F5 XC WAAPをBlockingモードに変更します。 - 【移行中~移行後】

DNSをF5 XC WAAP向けに切り替えることで、全ての通信をF5 XC WAAP経由に変更します。 - 【移行後】

既存オンプレWAFを外します。

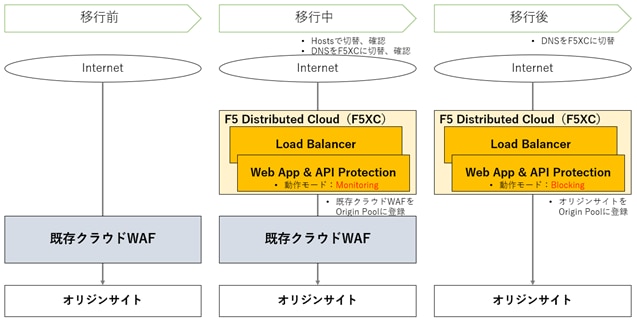

クラウドWAF導入環境からF5 XC WAAPへの移行

既存のクラウドWAFからF5 XC WAAPへの移行する際には、一時的に既存のクラウドWAFの前段にF5 XC WAAPを配置し、並行稼働させることが多いです。F5 XC WAAPをMonitoring モードで動作させる間は、既存のクラウドWAFで引き続き、攻撃をブロックします。

既存のクラウドWAFからF5 XC WAAPへの移行の流れは、次のようなイメージです。

- 【移行前】

F5 XC WAAPの設定を行います。この際、Monitoringモードで動作させます。 - 【移行中】

Hostsファイル等を利用し、特定のテスト端末からのみF5 XC WAAP経由での通信を発生させ、誤検知等の発生状況を確認します。 - 【移行中】

誤検知等が発生した場合、除外ルールやホワイトリストルールを利用し、正常な通信をブロックしないようチューニングを行います。 - 【移行中~移行後】

F5 XC WAAPをBlockingモードに変更します。 - 【移行中~移行後】

DNSをF5 XC WAAP向けに切り替えることで、全ての通信をF5 XC WAAP経由に変更します。 - 【移行後】

既存クラウドWAFを外します。

F5 XC WAAPのチューニング方法

F5 XC WAAPのWAF機能は、Signature(※)を用いて攻撃を検知もしくはブロックします。しかしながら、チューニングせずに導入した場合、正常な通信を検知/ブロックしてしまう可能性があります。このような誤検知が本番導入時に発生しないよう、Monitoringモード期間中にブロックを解除するチューニングを行うことが必要です。また、任意の条件で検知/ブロックを行うという追加検知のチューニングも可能です。F5 XC WAAPで設定可能なチューニング方法について、いくつかご紹介します。

(※) 既知の不正な通信や攻撃のパターンが定義されたファイル

Trusted Client Rule

誤検知に対して、クライアントの条件を使ってチューニングを行う場合に「Trusted Client Rule」を利用します。例えば、送信元のIPアドレスを条件として設定し、この条件に合致するリクエストは検知/ブロックしない、というような使い方が想定されます。

送信元のIPアドレス以外にも、AS番号やHTTP Headerを条件として設定することができます。

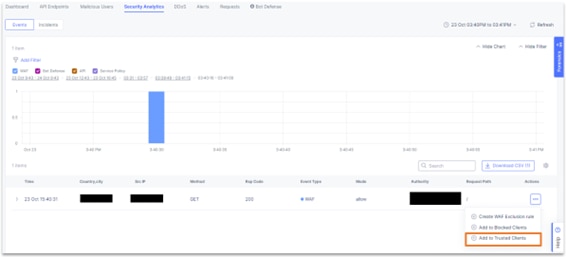

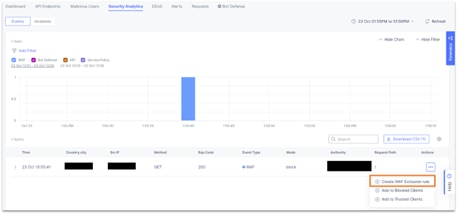

本機能は管理画面の検知/ブロックしたEvent一覧から簡単に設定することが可能です。

Security Dashboardに表示されるSecurity Eventの「Add to Trusted Clients」を選択するだけで、該当のSecurity Eventに即した設定が自動で入力されます。また、自動入力された設定を適宜カスタマイズして反映することも可能です。

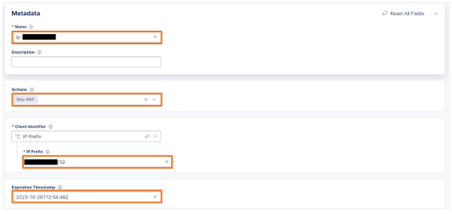

「Add to Trusted Clients」を利用し、IPアドレスに対して除外条件を設定する場合のサンプル画面が以下です。各設定項目(Name、Actions、IP Prefix、Expiration Timestamp)が自動で入力されます。

WAF Exclusion Rule

WAFの検知条件に対して、例外条件を指定し、WAF検知/ブロックを除外する場合に「WAF Exclusion Rule」を利用することができます。例えば、Signature IDに対してPathを条件として設定し、この条件に合致するリクエストは検知/ブロックしない、というような使い方が可能です。

Signature IDのほかにViolation Type 、Attack Types、Bot Nameに対して設定が可能となっており、PathのほかにDomainやMethodを条件として設定することができるようになっています。

本機能は管理画面の検知/ブロックしたEvent一覧から簡単に設定することが可能です。

Security Dashboardに表示されるSecurity Eventの「Create WAF Exclusion rule」を選択するだけで、該当のSecurity Eventに即した除外設定が自動で入力されます。また、自動入力された設定を適宜カスタマイズして反映することも可能です。

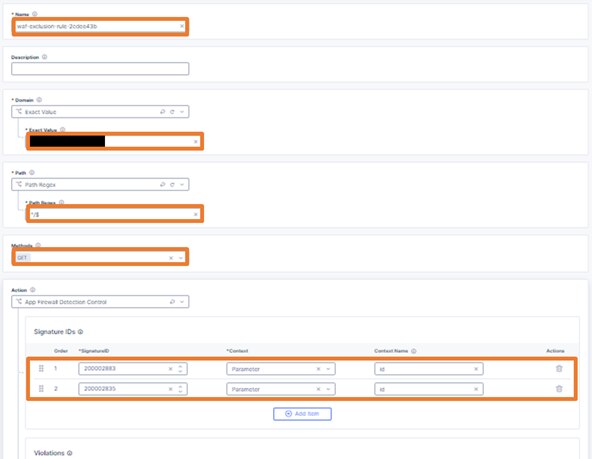

「Create WAF Exclusion rule」を利用し、Signature IDに対して除外条件を設定する場合のサンプル画面が以下です。各設定項目(Name、Domain、Path、Methods、Signature IDs)が自動で入力されます。

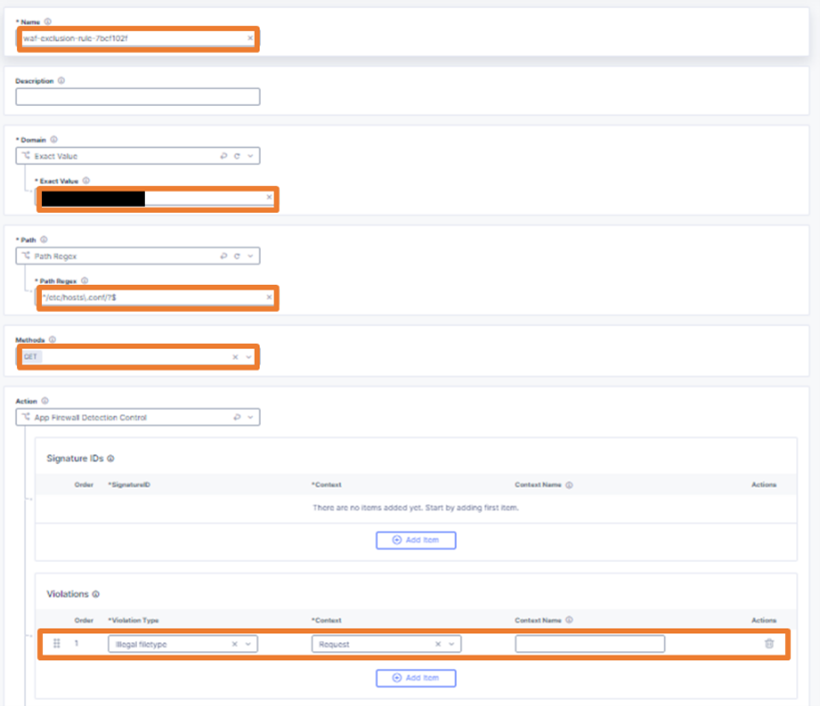

「Create WAF Exclusion rule」を利用し、Violation Typeに対して除外条件を設定する場合のサンプル画面が以下です。各設定項目(Name、Domain、Path、Methods、Violations)が自動で入力されます。

Service Policy

検知ルールを新たに作成し、チューニングを行うこともできます。この場合は「Service Policy」という機能を利用します。例えば、送信元のCountry情報を条件として設定し、日本以外からのアクセスを拒否するというような使い方にも対応することが可能です。

Country情報以外にも、Prefix、ASN、TLS FingerprintやHTTPリクエストのDomain、 Method、Path、Query Parameter、Headerなどを条件として設定することができます。

おわりに

F5 XC WAAPの導入方法に関して、3つのパターンとチューニング方法をご紹介しました。どのパターンにも共通することですが、正常な通信への影響を生じさせないために、まずはMonitoringモードで導入いただき、誤検知の確認とチューニングを実施いただくことを推奨しております。

また、ご紹介した3つのパターン以外に関しても、お客様のご要件に応じてご相談いただき、最適な移行方法をご提案できればと考えております。

F5 XC WAAPにご興味ございましたら、以下サイトからお気軽に弊社までお問い合わせください。

「F5 Distributed Cloud Web Application and API Protection (F5 XC WAAP)」

「WAAPとは?~包括的にWEBサイトを防御する次世代ソリューション~」