ランサムウェア攻撃を想定したシステム設計とは

目次[非表示]

はじめに

ランサムウェアとは

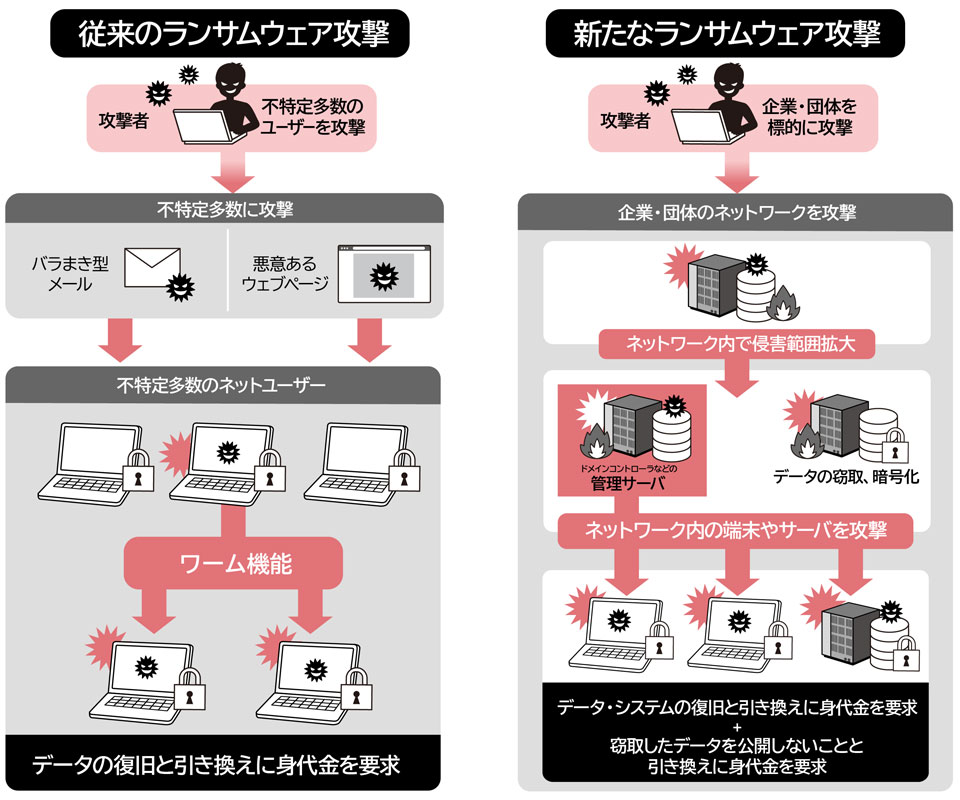

ランサムウェアとはマルウエアの一種であり、身代金要求型不正プログラムとも呼ばれています。

ランサムウェアは、感染したデバイスをロックしたり、ファイルを暗号化したりすることによりユーザによるアクセスを制限し、「元に戻して欲しければ」とランサム(身代金)の支払いを要求します。

また、ランサムウェアによっては、感染した端末の中のファイルを暗号化するのみならず、「WannaCrypt」や「Petya」の例のように、感染した端末に隣接する他のデバイスやシステムに感染を拡大するものもあります。

ランサムウェアの攻撃はいつ受けてもおかしくない状況であり、攻撃を受けて身代金を払ったとしてもデータが元に戻る保証はありません。

出典:政府広報オンライン

https://www.gov-online.go.jp/useful/article/202210/2.html

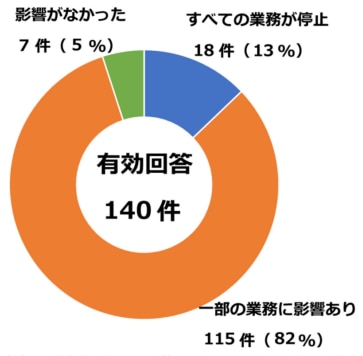

ランサムウェアの被害は年々拡大傾向にあり、以下はランサムウェア被害にあった企業/団体等の業務への影響をまとめたグラフとなります。回答のあった企業/団体のうち95%が業務上に何らかの影響あったと回答しています。

出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

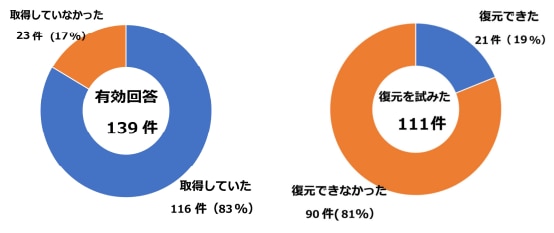

また、以下はランサムウェア被害にあったシステム/機器のバックアップ取得状況と復元状況をまとめたグラフとなります。ランサムウェア被害にあった企業/団体のうち、83%がバックアップ対策を行っていましたが、その中で復元できた企業は19%でした。

出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

「定期的にバックアップを取っておけば、多少の誤差(差分ファイル)は出るが、ある程度のデータは戻せるのではないか」と考える方もいるかもしれません。

しかし、ランサムウェアは潜伏期間を経て行動を開始する特性上、身代金要求行動の前に感染している可能性が高く、バックアップデータ事態が既に感染しているケースも多々あります。

また、どの時点までバックアップデータを戻すかといった判断も非常に難しいのではないでしょうか。

ランサムウェアの攻撃を受けた後、大切なデータを復旧できるバックアップ設計をしておくことが重要となります。

安全なシステム設計とは

バックアップの3-2-1ルールについて

大切なデータを保護するためにはデータのバックアップは必要不可欠となります。しかし、バックアップを取得するだけではなく、自然災害やランサムウェア被害等のリスクを想定し、バックアップデータをどのように保管/管理していくかが重要となります。

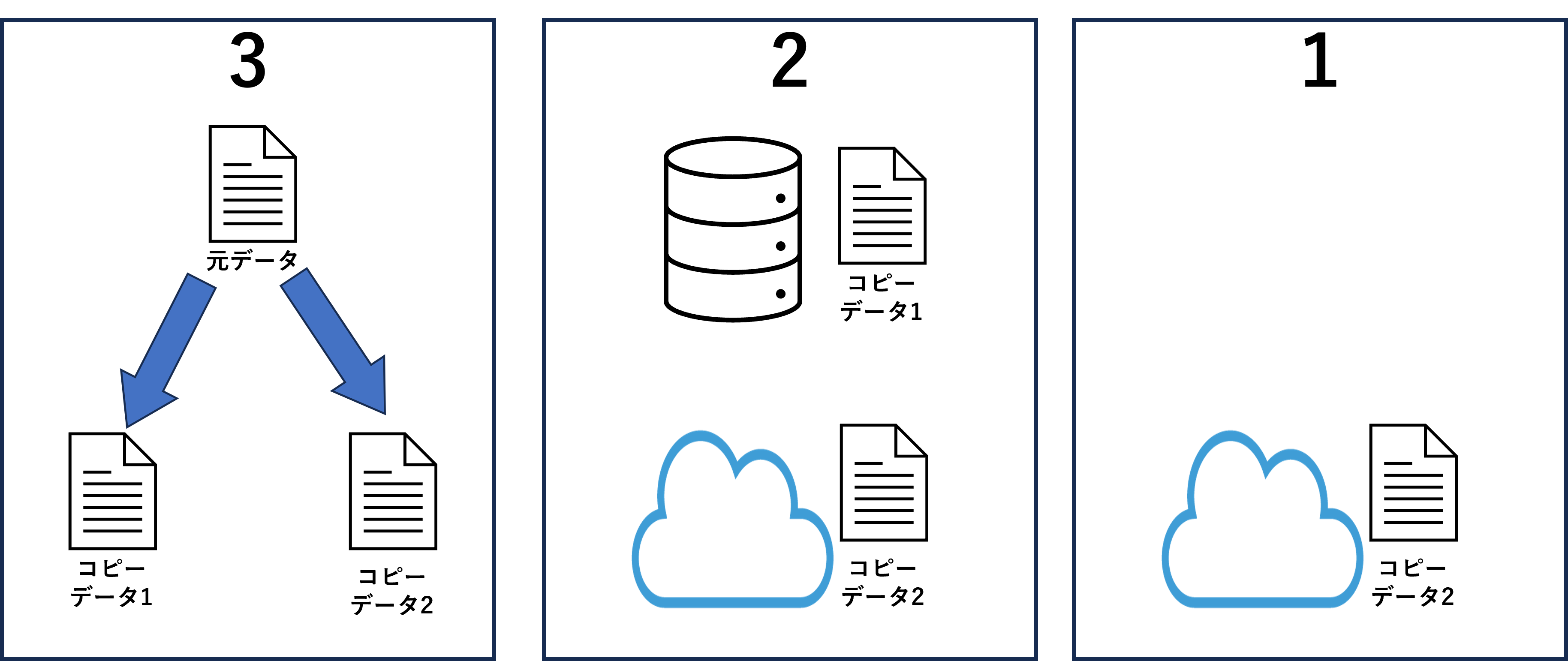

3-2-1ルールとはバックアップを取得する際の手法の一つで、これによりデータの損失のリスクを軽減できます。以下ルールの詳細です。

3 – 3つのデータコピーを作成(1つが元データ、2つがコピーデータ)

2 – 2つのデータコピーは異なるストレージメディアに保存

1 – 1つのデータコピーはオフサイトに保存

出典:US-CERT「Data Backup Options」https://www.cisa.gov/sites/default/files/publications/data_backup_options.pdf

ゼロトラストセキュリティについて

ゼロトラストセキュリティとは、企業の資産・ユーザアカウントに対して物理的/ネットワーク的な場所または資産の所有権に基づいてアクセス権を付与せず、すべてのアクセスの前に認可と認証を実行するべきであるという考え方に基づいたセキュリティモデルです。

出典:NIST「Zero Trust Architecture」

https://csrc.nist.gov/publications/detail/sp/800-207/final

ランサムウェア攻撃を想定したバックアップシステム設計にもこのセキュリティモデルを活用することができます。バックアップデータへのアクセスの前に認可と認証を実行し、必要なデータだけにアクセスを限定することにより、不正アクセスの軽減や不正アクセスによる影響範囲を縮小することが可能です。

Cohesityを活用したバックアップシステムについて

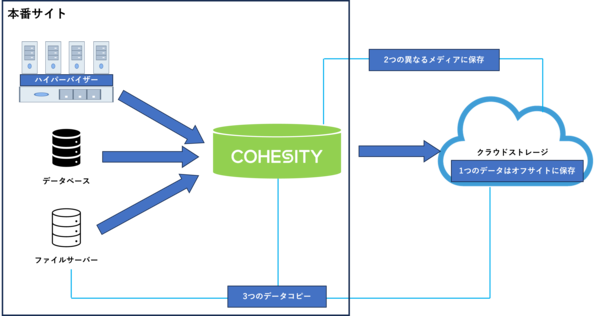

Cohesityでは前述したゼロトラストセキュリティ、3-2-1ルールに基づいてバックアップシステムを構築できます。

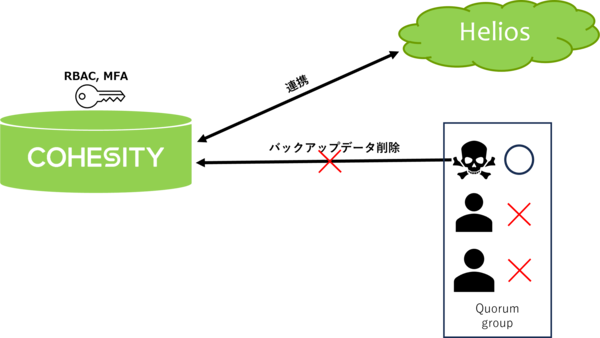

Cohesityでユーザ認証や操作を制限する際は以下の機能を利用できます。これらを利用することにより、不正アクセスの軽減や不正アクセスによる影響範囲を縮小することが可能です。

- MFA認証

Cohesityログイン時にワンタイムパスワードが必要 - RBAC機能

ユーザごとにアクセス先リソースを制限 - Heliosとの連携によるQuorum承認機能

指定したユーザグループ(Quorum Group)内で指定した人数以上が操作を承認しない限り、操作が実行されない機能

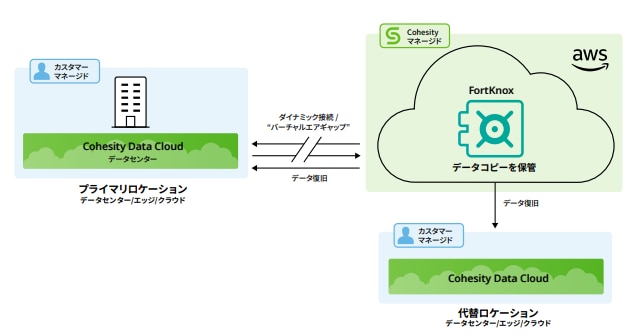

また、下図のように3-2-1ルールに沿ったバックアップ運用ができます。

前述の機能以外にもCohesityの様々な機能を利用することにより、ランサムウェアによる影響範囲を縮小し、データ損失のリスクを低減できます。

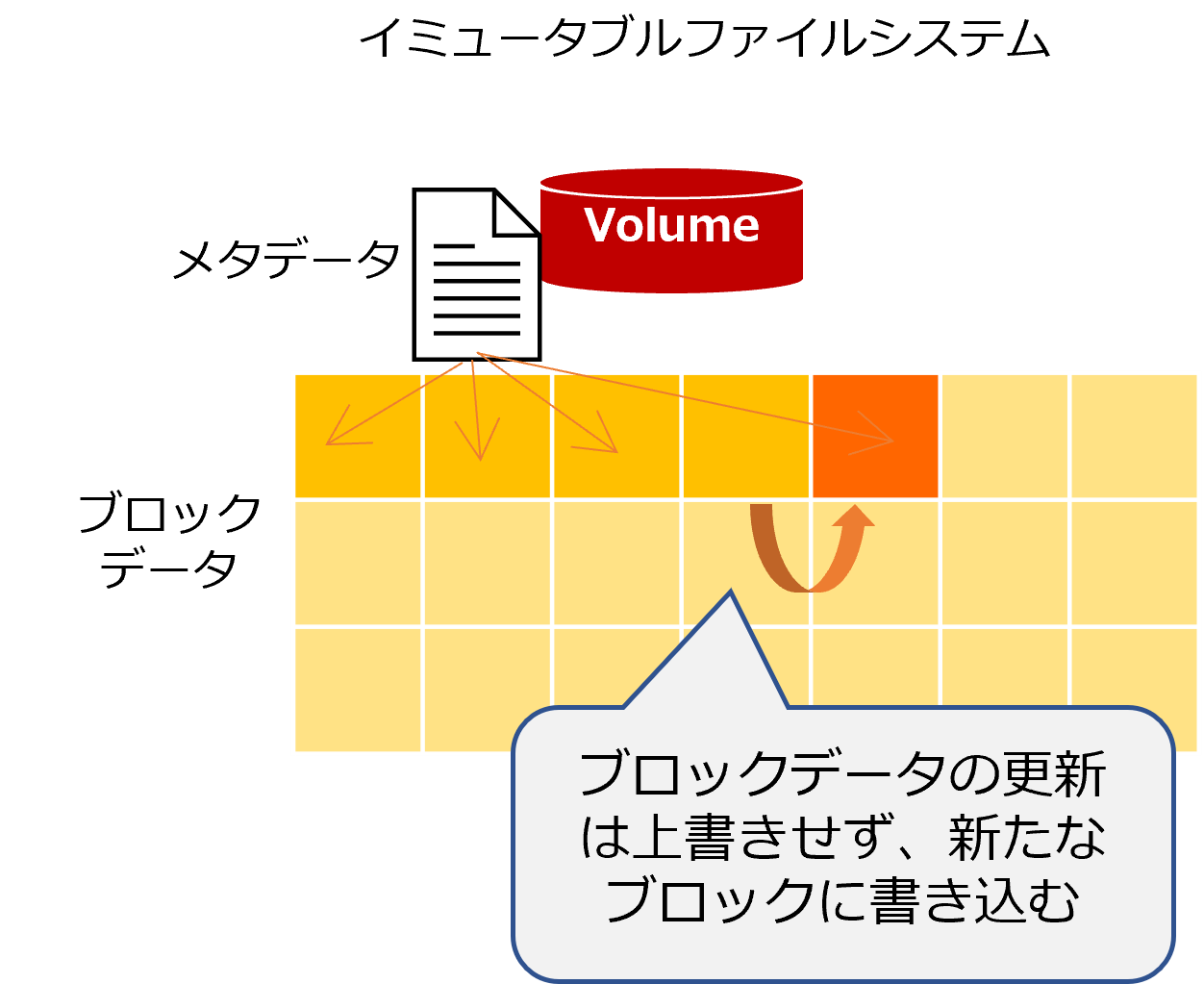

イミュータブルファイルシステムを利用したデータ保護

CohesityのファイルシステムSpanFSはイミュータブルファイルシステムです。一般的なファイルシステムではデータの更新があれば既存のデータに上書きが可能ですが、イミュータブルファイルシステムでは書き込まれたデータはRead-onlyモードで変更できないようになっており、増分バックアップ等による新しいデータは常に新しい領域に書き込まれます。Cohesityの外部からはバックアップデータに直接アクセスできず、データをリカバリする際は常にバックアップデータのクローンを作成し、外部からのアクセスはクローンされたデータのみに限定します。

また、DataLock機能を使用することにより、たとえ管理者であっても、指定した期限まではデータを削除できないようにすることが可能です。

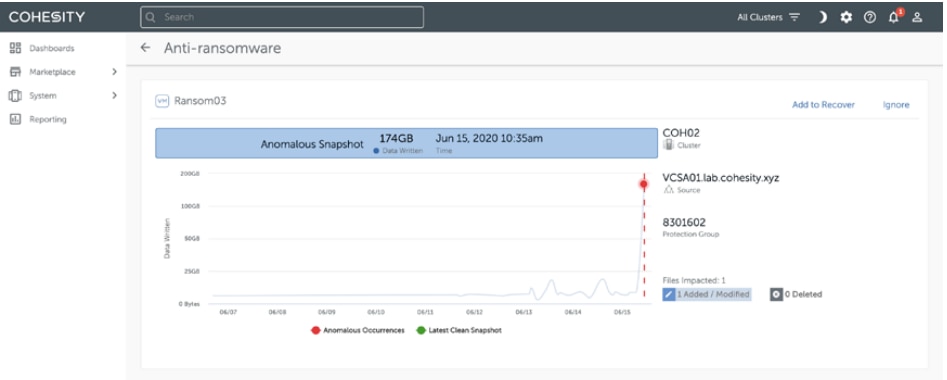

Cohesity社 Heliosを使用した、ランサムウェアの検知

HeliosとはCohesity社が提供しているCohesityを一元管理/運用するためのSaaSです。CohesityをHeliosに接続することにより、レポーティング、アラート監視、バックアップ/リカバリといった一連の操作がHeliosを介して実施することが可能です。また、Heliosは機械学習でバックアップデータの日々のデータの追加、更新、削除といった要素からバックアップデータの傾向を分析します。バックアップデータの傾向がいつもと異なる場合は、ランサムウェアに感染した可能性があるとみなし、Heliosからユーザにアラート通知します。

出典:Cohesity Japan

https://www.cohesity.com/resource-assets/solution-brief/counter-ransomware-attacks-with-cohesity-solution-brief-jp.pdf

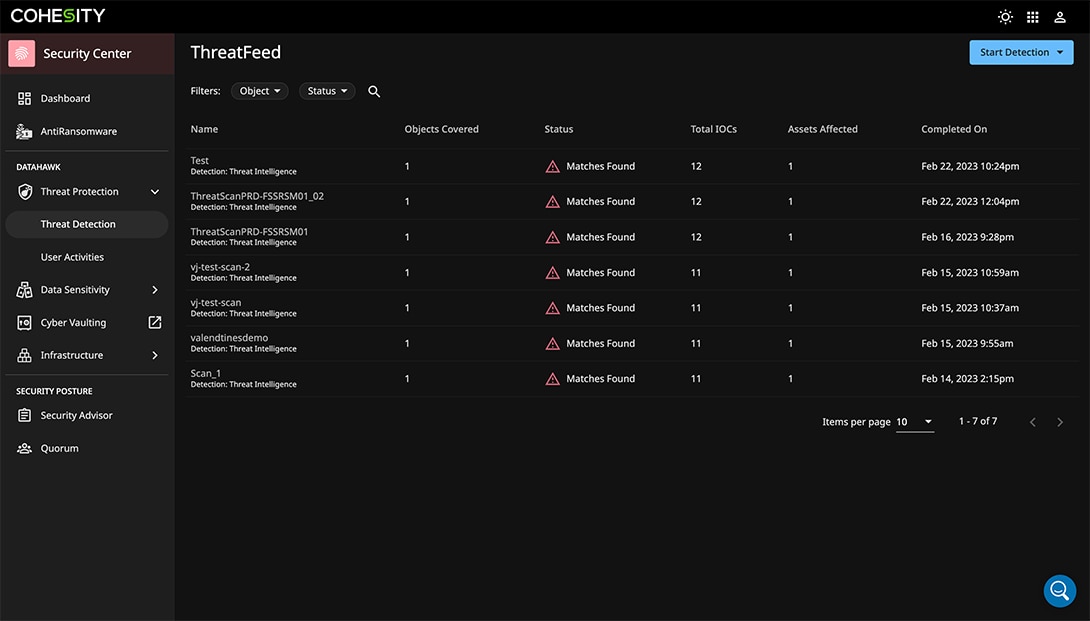

DataHawkを利用したデータの保護、ランサムウェアの検知

DataHawkとはCohesity社が提供しているSaaSで主に以下の機能を提供します。

・脅威の検知

Heliosではバックアップデータがランサムウェアに感染した可能性があることのみ検知することが可能ですが、DataHawkでは日々更新される10万件以上ものIOCsをもとにバックアップデータをスキャンし、潜在的な脅威/マルウェアを特定することが可能です。データをリストアする前にDataHawkでバックアップデータをスキャンすることでより確実にクリーンなデータをリストアすることが可能です。

出典:Cohesity Japan

https://www.cohesity.com/jp/products/threat-protection/

・データの分類

DataHawkではBigIDのデータ分類テクノロジーを活用することにより、バックアップデータ内にどのようなデータが含まれているかをスキャンし、カテゴリ(メールデータ、クレジットカード情報等)ごとに分類することが可能です。Heliosでランサムウェアに感染した可能性があるバックアップデータが検知された場合、この機能を使用することにより、どのようなデータが侵害された可能性があるかを確認することが可能です。

出典:Cohesity Japan

https://www.cohesity.com/resource-assets/solution-brief/datahawk-solution-brief-jp.pdf

・Cohesity FortKnox(仮想エアギャップ)

Cohesity FortKnoxはCohesity社が管理しているクラウドストレージ(AWS S3)であり、Cohesityのバックアップデータを保存することが可能です。指定した時間帯以外はCohesity FortKnox内のデータにアクセスすることができないため、データコピーを物理的、ネットワーク的にオンサイトから隔離することができます。

出典:Cohesity Japan

https://www.cohesity.com/resource-assets/datasheets/cohesity-fortknox-data-sheet-jp.pdf

Cohesity社 HeliosとPalo Alto Networks社 Cortex XSOARを使用した、ランサムウェアの検知とデータ復旧

Palo Alto Networks社 Cortex XSOARユーザはCortex XSOAR とHelio連携することが可能です。Heliosで新たにランサムウェアに感染した可能性があるバックアップデータが検知された場合、アラートがCortex XSOARに送信され、Cortex XSOARのプレイブック機能を利用することによりランサムウェアの影響を最小化し、より迅速にデータを復旧することが可能です。

まとめ

本記事では、ランサムウェアの攻撃を受けることを想定した安全なシステム設計の重要性及びCohesity製品によるソリューションのご説明をしました。

システムのセキュリティ対策は目的に沿った製品選定を選定しなければ、期待した効果が得られないため、選定に迷う場合は弊社までご相談ください。