標的型攻撃の調査に有効!デジタルフォレンジックを用いた調査手法を解説 その2

模擬コーポレート環境に対して行われた攻撃をフォレンジックによって紐解いていく本シリーズは2回目となります。

本ブログの内容は前回紹介した1回目の記事の続きになりますので、まずはこちらをご覧ください。

https://it-infra.techmatrix.jp/blog/digitalforensics01

前回の調査では社内の従業員端末がいきなりランサムウェアに感染したという報告を受けたことを想定し、デジタルフォレンジックにおける実際の調査手法や観点などを紹介してきました。前回の調査で判明した事実をまとめると以下のようなものとなります。

- ランサムウェアはsetup.exeというPEファイルの実行によるもの

- ActiveDirectory(192.168.127.54)からpsexecを利用された

- psexecの実行アカウントはドメインのAdministrator

- psexecの実行時刻は2023/03/16 15:01:08

今月は新たな疑わしい調査対象であるActiveDirectoryを保全しそのディスクイメージをフォレンジックします。

目次[非表示]

調査 その1 <ランサムウェアの存在確認>

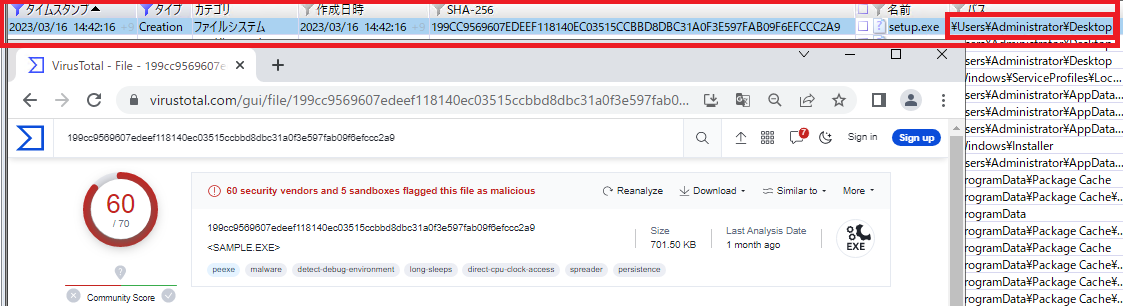

前回の調査ではランサムウェアsetup.exeがpsexecにより2023/3/16 15:01:08に実行されたことを特定しました。このファイルがActiveDirectoryのどこに保存されているファイルなのかを調査します。攻撃者は2023/3/16 15:01:08以前にActiveDirectory上にファイルを作成していると推測できるので、直前のファイルシステムにおけるsetup.exeの作成(Creation)イベントを調査します。調査の結果、下図に示すファイルの作成イベントが確認できました。

- SHA256:199cc9569607edeef118140ec03515ccbbd8dbc31a0f3e597fab09f6efccc2a9

- パス:\Users\Administrator\Desktop

- ファイル作成日時:2023/03/16 14:42:16

攻撃者はsetup.exeという怪しくない名前でマルウェアをカモフラージュさせていますが、VirusTotalで確認すると他社アンチウイルスエンジンで多く検知されているため、悪性ファイルと判断できます。

調査 その2 <ランサムウェアのダウンロード元調査>

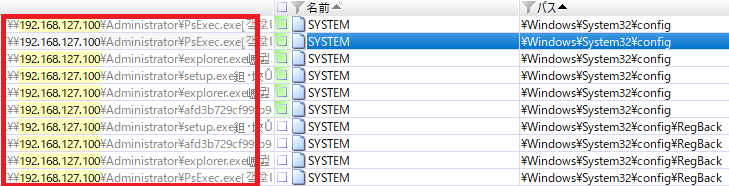

次に\Users\Administrator\Desktop\setup.exeファイルが作成された原因を調査します。今までの調査で判明したsetup.exeやpsexecといったキーワードを検索に使用し、レジストリやイベントログを中心に調査します。調査の結果下図に示すデータを確認できました。

- \Windows\System32\config\SYSTEM

- ダウンロード元IPアドレス:192.168.127.100

- パス:\Users\Administrator\setup.exeもしくはpsexec.exe

\Windows\System32\config\SYSTEMはシステムレジストリハイブとなっており、ここにはAmcacheハイブが情報として格納されています。AmcacheはPEファイルに関する情報を保存する場所となっています。上記情報から、setup.exeやpsexec.exeがSMBファイル共有によって入手したものであることが分かりました。また、192.168.127.100はこのシナリオではファイルサーバとなります。攻撃者はファイルサーバからこれらのマルウェアツールをActiveDirectoryにダウンロードしたと判断できます。

調査 その3 <侵害手法の調査>

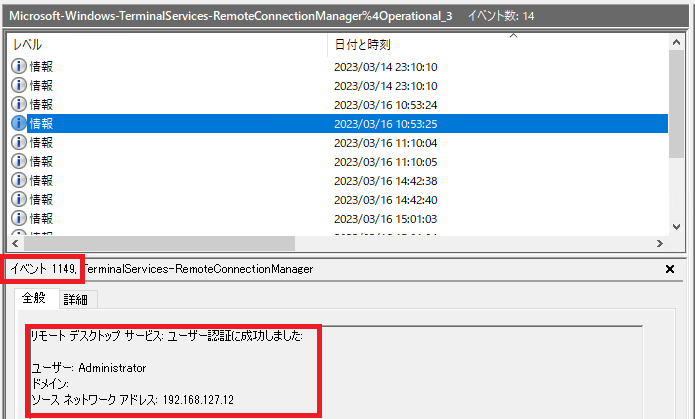

調査 その2では社内のファイルサーバからファイル共有でマルウェアをダウンロードしてきたことが分かりましたが、このダウンロード操作はどのようにして実行されたのかを調査します。ファイル作成日時が2023/03/16 14:42:16であることを考慮すると、これ以前に攻撃者は活動を行っていると推測できます。調査結果から下図に示すイベントログから有益な情報を確認することができました。

- 時刻:2023/03/16 10:53:25

- イベントログ:Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx

- イベントID:1149

リモートデスクトップ接続に関連するWindowsのイベントログが保存されているファイルである、Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtxに認証成功のログを確認することができました。よって攻撃者はActiveDirectoryに対してリモートデスクトップ接続による侵害を行ったと推測できます。認証成功ログには、ログインしたユーザと送信元IPアドレスが記載されているため、こちらをさらに深堀して調査を行います。

調査 その4<攻撃者の特定>

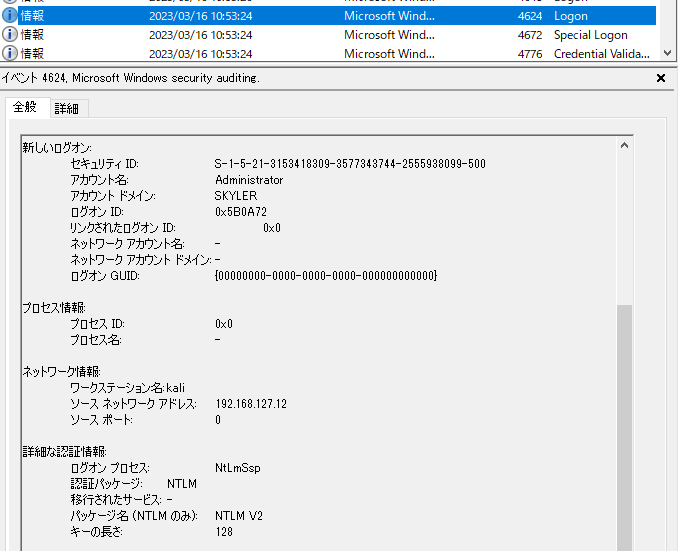

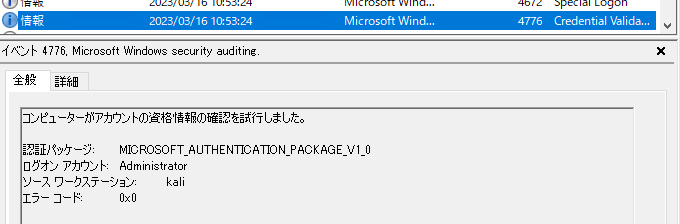

2023/03/16 10:53:25周辺のSecurity.evtxログの内容を確認すると、近い時刻において以下に示す認証成功を示すID:4624のログを確認することができました。

- 時刻:2023/03/16 10:53:24

- イベントログ:Security.evtx

- イベントID:4624

このログにより、192.168.127.12からNTLM v2の認証パッケージを使用したログインが成功していることが分かります。ログオンアカウントもSKYLERドメインのAdministratorであることがわかるため、組織内の横展開に最適な権限を持った、攻撃者にとって都合の良いアカウントであることがわかります。また、同時刻において、以下に示すID:4776ログも確認できたことにより、192.168.127.12のホスト名が「kali」ということが分かりました。そのため攻撃者はKali Linuxを用いて攻撃を実行したと推測できます。

通常ActiveDirectory環境におけるユーザ認証はKerberos認証が主流であり、脆弱なNTLM認証方式が使用されたことは攻撃者による意図的な行為であると推測できます。一般的にNTLM認証はパスワードが無くても、ハッシュさえあれば認証を突破できる「Pass the Hash」と呼ばれるような脆弱性攻撃で使用されます。さらにKali LinuxにはPass the Hashを流用したFreeRDPなどのリモートデスクトップ接続ツールが標準で搭載されているため、攻撃者はこの手法を使用したと推測できます。

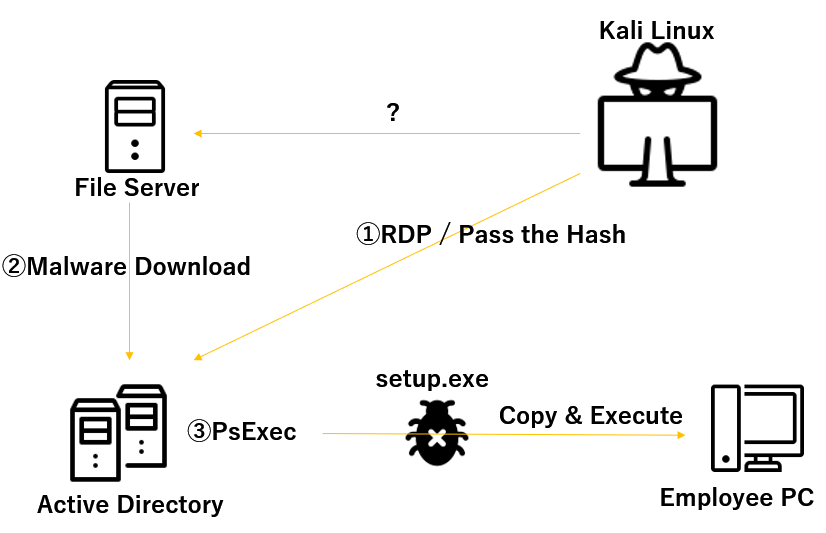

以上の調査結果から、攻撃者はRDPでActiveDirectoryに侵入し、社内のファイルサーバからマルウェアをコピーしてpsexecを用いて従業員PCに感染させたという因果関係を特定できました。今回生まれた以下2つの疑問について、今後のブログで調査方法を紹介します。

- 攻撃者はドメインAdministratorのパスワードハッシュをどのようにして入手したのか

- 社内ファイルサーバになぜマルウェアが配置されていたのか

まとめ

今回はActiveDirectoryのフォレンジック調査を行い、攻撃者の侵害手法やマルウェア発生の原因を特定しました。原因特定においては、イベントログやレジストリが非常に有効であることをご理解いただけたかと思います。一方で解析者にとってこのような情報が非常に有益であることを攻撃者も理解しているため、ログ削除など解析妨害を行ってくることがあります。この場合、解析者はログの復旧作業から取り掛かることになりますが、迅速に証拠保全が行われている環境では復旧の可能性も高くなりますので、対応をマニュアル化されることを推奨します。