標的型攻撃の調査に有効!デジタルフォレンジックを用いた調査手法を解説 その1

昨今標的型攻撃は非常に高度化しており、攻撃者はゼロデイ手法や検知回避手法などのセキュリティ製品の対策が追い付いていない部分を巧妙に利用しシステムへ侵入を試みます。このような状況下ではセキュリティ製品の検出ログに頼った分析だけでは根本原因や被害範囲を正確に特定することは困難を極めます。そこで着目されている調査手法としてデジタルフォレンジックがあります。

デジタルフォレンジックは、ハードディスクやメモリといった記憶領域に残された痕跡を解析する手法となります。この手法では解析に高度な技術が求められ、専門的且つ非常に特殊なツールを扱う必要があることから主に専門業者に調査を依頼する場合が多いのが実態となるため、体系立った手法などがあまり公開されていないのが実情です。そのため本セキュリティトピックでは、フォレンジック解析者がお客様の調査依頼に対しどのような視点で調査を進め、根本原因を特定しているのかをシナリオを基に紹介します。

目次[非表示]

シナリオ

今回は模擬コーポレート環境に対して攻撃をシミュレーションし、インシデントを発生させた環境を題材としています。仮想コーポレートをSKYLER社とし、テクマトリックスに調査依頼を求めた場合を仮定します。インシデントが発生したSKYLER社の担当者からは以下の内容をヒアリングしているとします。

- ある日いきなり社員のクライアントPCがランサムウェアに感染した

- 当該社員は非常に真面目で、業務に関係ない怪しいサイトにアクセスするような人物ではない

- いつも使うデスクトップのファイルが開けなくなっていたことで感染に気づいた

- 原因は特定できておらず、本人も情シス部門もなぜこのような事態になったのか不明

- クライアントと同じネットワークにActiveDirectoryが存在しており、IPアドレスは192.168.127.54

情シス担当者は早急に対象端末をシャットダウンした

テクマトリックスに対象端末を送付しランサムウェアの種類特定や感染経路の調査を依頼した

このようなシナリオの下、依頼のあった調査を進めていきます。

調査 その1 <ランサムウェアの種類特定>

顧客より受領した端末を証拠保全し、以下ディスクイメージを作成しました。

・PC01.E01

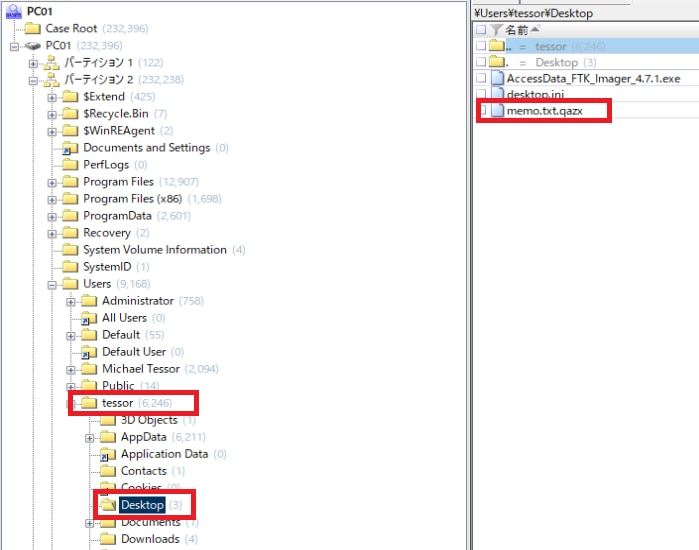

PC01.E01をX-waysに取り込み、下図のパーティション単位の表示が確認できます。

パーティション2という論理パーティション内にWindowsのディレクトリ構成が確認できますので、Usersディレクトリから対象のユーザを探します。

「tessor」というユーザのデータカウンタが最も多いことから、このユーザが対象社員のユーザアカウントと推測できます。

今回、デスクトップのファイルが暗号化されたと報告を受けていることから、まずは対象のファイルを捜索します。

このユーザのDesktop内のファイルを確認すると、暗号化された以下ファイルが確認できました。

・memo.txt.qazx

「qazx」という特徴的な拡張子を検索すると以下ランサムウェアに属するものであることがわかりました。

・STOP/DJVU

調査 その2 <感染原因の特定>

根本原因を特定するためには必要なのは、事象の前後関係を把握することです。

この時に使用される手法としてタイムライン調査があります。

タイムライン調査は時系列で事象を追っていく調査方法です。

特定できた事象の時刻を起点にさかのぼって調査進めることがポイントになります。

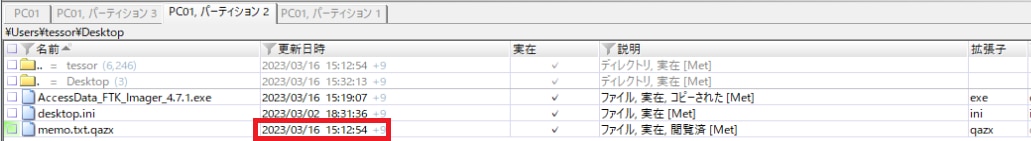

今回のアプローチでは、まずランサムウェアのファイルの正体を特定する必要があるため、「memo.txt.qazx」ファイルの更新日時である以下時刻を起点にタイムライン調査を行います。

・2023/03/16 15:12:54

ランサムウェアはこの時刻より以前に実行されたことが推測できますので、直前の動作

を調査していきます。

また、ランサムウェアは一般的にPEファイルであることが知られています。

WindowsクライアントPCではPEファイルの実行履歴を「Prefetch」というファイルに記録しているため、このファイルを確認することでランサムウェアの実行ファイル名や保存パスを確認することができます。

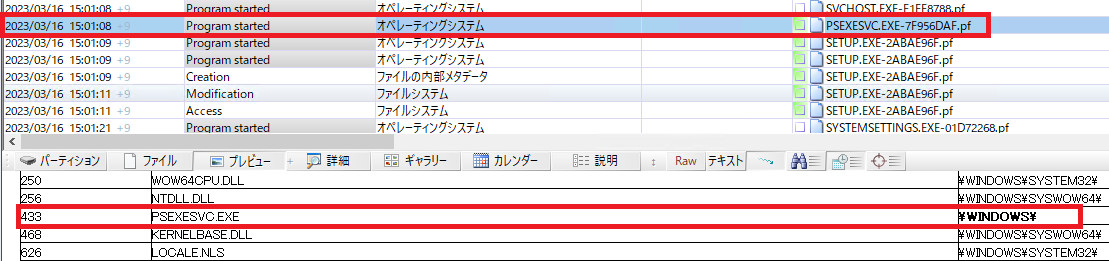

「2023/03/16 15:12:54 」以前の時刻におけるPrefetchファイルを調査すると、以下ファイルが作成されていることが分かります。

・SETUP.EXE-2ABAE96F.pf [作成時刻:2023/03/16 15:01:09]

保存パスが「\Windows\」ディレクトリ直下となっていることから疑わしいファイルであることが推測できますので、このファイルを起点に追加調査を行います。

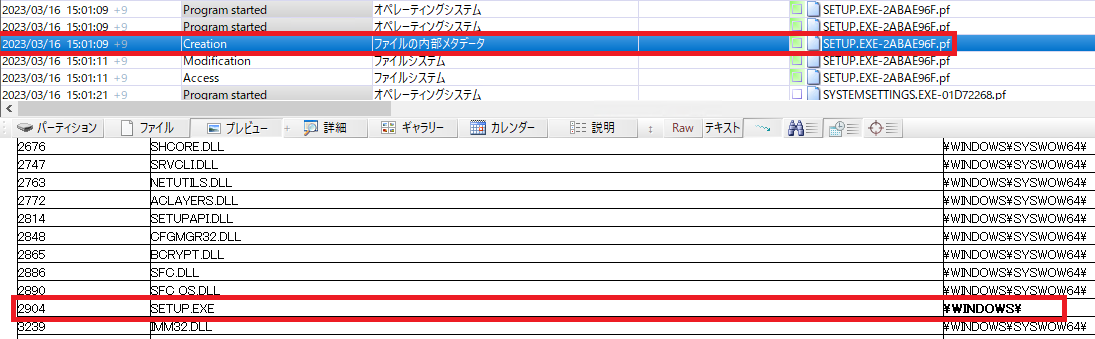

\Windows\setup.exeファイルを確認すると、ファイルのハッシュ値がわかります。

こちらを下図に示す通りVirusTotalで確認するとランサムウェア本体であることが判明しました。

setup.exeのファイル作成時刻は以下となっております。

この時刻を起点にしてタイムライン調査を行い不審な動作の有無を確認します。

・2023/3/16 15:01:08

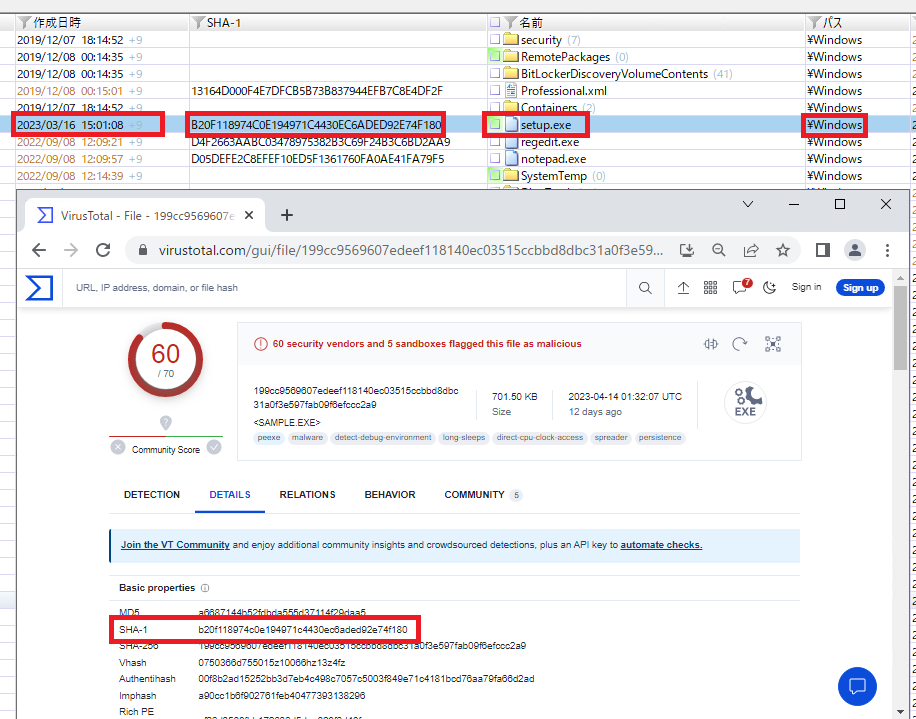

すると、同時刻に以下ファイルが更新されていることが分かりました。

・PSEXESVC.EXE-7F956DAF.pf [作成時刻:2023/03/16 15:01:09]

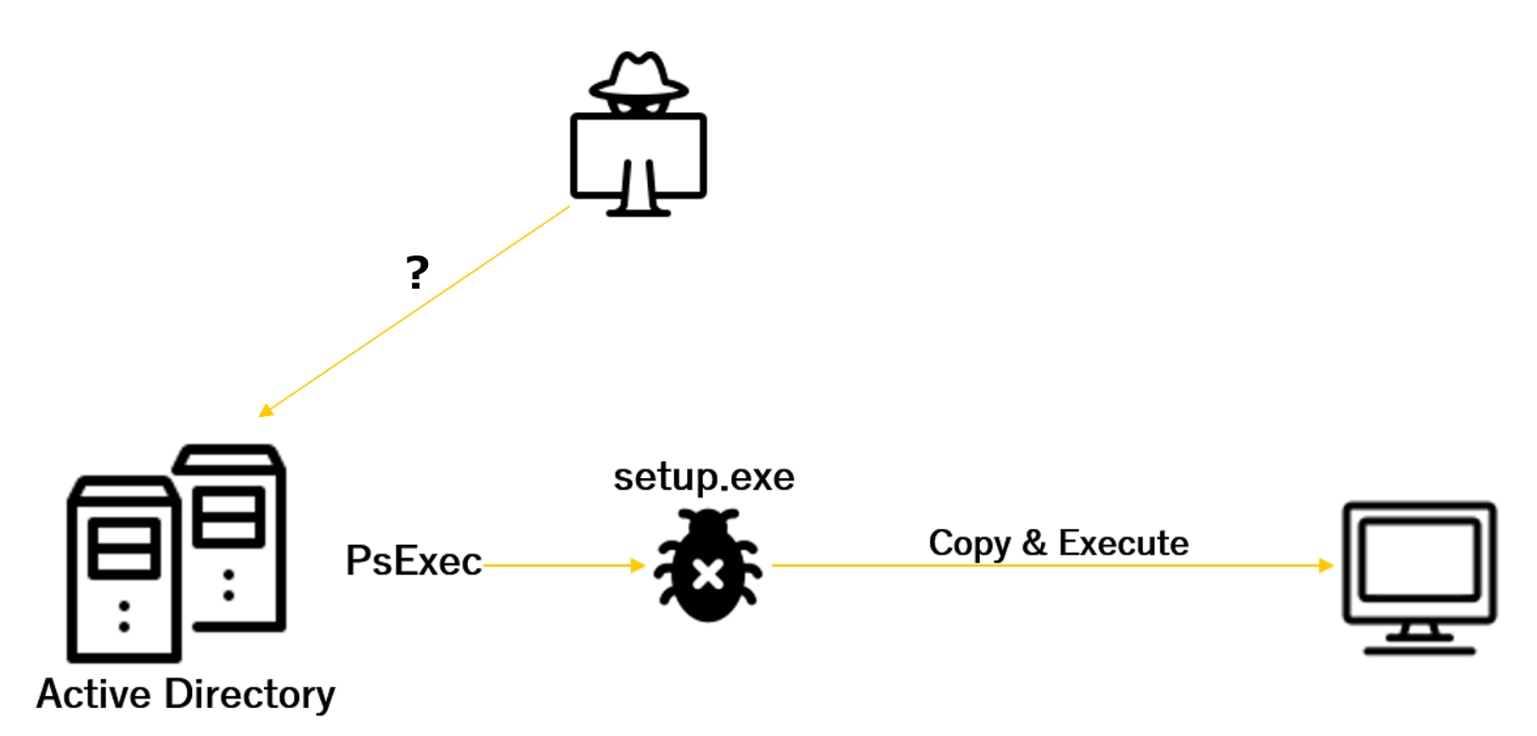

「psexesvc.exe」はWindows SysinternalsのPsExecツールに関連するファイルとなります。

PsExecを使ってリモートマシンに指示を出した場合、指示を受信した側で自動生成されるファイルとなります。

そのため、setup.exeはリモートの何者かによってPsExecツールを用いて実行されたと推測できます。

調査 その3 <攻撃元の特定>

PsExecツールの利用が判明したので、この情報を起点にさらに追加調査を行います。PsExecツールは実行元・実行先の両方で様々な痕跡を残すことが知られています。

その代表的なものにWindowsイベントログがあります。

PsExecツールを使用してリモート操作をする場合、宛先マシンで有効なアカウントで承認される必要があります。

その際認証ログがWindowsイベントログに記録されており、接続元情報が確認できます。

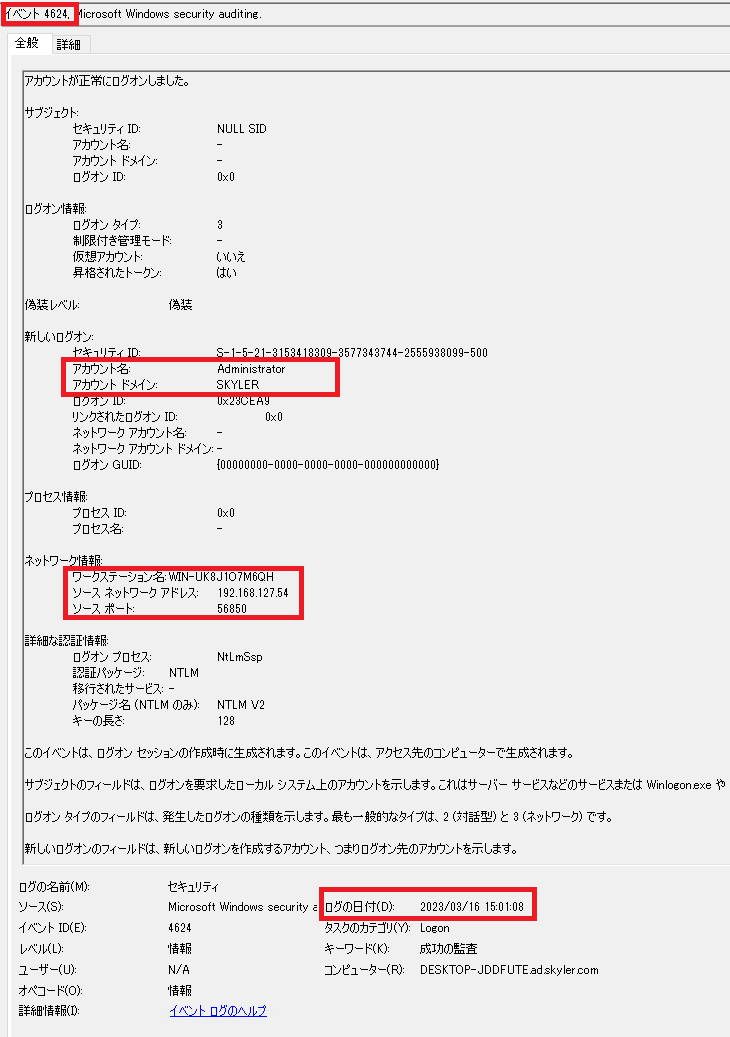

psexesvc.exeが起動した以下時刻付近のWindowsイベントログを確認すると、同時刻でSecurityイベントログに下図に示す「イベントID:4624」のログオン成功を示すログが確認できました。

・2023/3/16 15:01:08

このイベントログの詳細を確認すると、PsExec実行時に使用されたアカウントはドメイン環境のAdministratorであることが判明しました。

また、送信元は192.168.127.54となっているため、事前にヒアリングした内容から攻撃元はActiveDirectoryということがわかりました。

以上の解析結果より、ActiveDirectoryが攻撃者により侵害を受け操作された可能性が出てきたので、ActiveDirectoryをさらに追加でフォレンジックすることが望ましい対応となります。

まとめ

今回はフォレンジック調査の手法を紹介しました。

解析者はWindows OSの仕様や出力されるログの意味などを熟知して解析を行っていることが実感いただけたと思います。

また、お客様のヒアリング内容や事象時系列の把握が解析者にとって重要であることもご理解いただけたと思います。

今後フォレンジック調査を依頼される場合、インシデント発生時刻や確認できた事象、または残っているログ情報等について可能な限り詳細にフォレンジック業者にお伝えいただけると非常に有益な調査につながります。

次回のブログはこちらからご覧ください。

https://it-infra.techmatrix.jp/blog/digitalforensics02