Endpoint Detection and Response(EDR)の仕組み・導入効果と、運用上の課題とは その2

目次[非表示]

- 1.はじめに

- 2.EDRの運用における課題

- 2.1.過剰検出の問題

- 2.2.適切な設定判断の難しさ

- 2.3.要員教育のコスト

- 3.課題軽減のための対策

- 4.おわりに

はじめに

今回のセキュリティトピックでは前回に引き続き、Endpoint Detection and Response(EDR)の仕組み・導入効果と、運用上の課題について取上げます。前回は、EDRの仕組みとその効果について取り上げました。今回は、EDRの運用における課題とその対処法を中心に解説します。

前回のブログ

Endpoint Detection and Response(EDR)の仕組み・導入効果と、運用上の課題とは その1

EDRの運用における課題

過剰検出の問題

まず1つ目の課題として過剰検出(False positive)の多さが挙げられます。過剰検出は正当な動作を悪意のある活動として過剰に検出することを指し、残念ながら現在のセキュリティを取り巻く攻撃者のトレンドにおいて、EDRの過剰検出を抑えることは難しい状況にあります。

攻撃者は、侵入後の活動において様々なツールを利用しており、その中にはWindowsの正規ツールも存在します。たとえばrundll32.exeはWindowsの正規のプログラムですが、攻撃者はエンドポイントに配送したマルウェアを実行させるためにこのプログラムをよく利用します。また検出回避などにPowerShellやコマンドプロンプト、初期アクセスの手段としてOneNoteやOfficeプロダクトのようなツールも使われてきました。EDRではこれらのツールの挙動の一部を検出ロジックにより監視しており、利用者の正当な操作であっても悪意のある活動と酷似する挙動があればアラートとして検出します。

また短期間に大量のアップロード通信が行われれば、EDRは過去に発生した環境内のイベントと相関し、稀な事象と判断をするとアラートとして扱うこともあります。

他にもスクリプト処理における記述にエンコードのような攻撃者がよく使うコードがあれば、EDRはアラートとして検出するでしょう。

このようにEDRは様々な検出ロジックが備わっているメリットが裏返り、これらの過剰検出をコントロールすることが難しい製品です。

適切な設定判断の難しさ

2つ目の課題は、多くの組織がEDR製品の設定を悪意のある活動を自動的にブロックしていないことです。

EDRのアラートが本当に悪意のある活動の一部なのか、それとも単なる過剰検出であるかを判断するには、アラートを分析するインシデント対応者に専門的な知識と経験が求められます。

EDRが常に悪意のある活動のみを検出するのであれば、検出時のアクションを自動的にブロックするよう設定することが多くのEDR製品では可能です。しかし多くの組織が1つ目の課題に挙げた過剰検出の多さを起因とし、このような設定をする判断が難しい状況にあります。

これは今日におけるEDR製品の運用の前提が、攻撃者のアクションを自動的にブロックするのではなく、アラートをトリガーとし、インシデント対応者の調査と判断を必要とする状況にあることを意味します。

この課題は、攻撃者の活動を阻止する観点において非常に重要です。インシデントレスポンスに遅延をもたらすだけではなく、組織において致命的な損害をもたらす可能性もあります。プログラムの静的なスキャンを逃れたランサムウェアやワイパー型のマルウェアは、ひとたび実行されればエンドポイントに対し多大な損害をもたらします。実行されたあとにインシデント対応者がインシデントレスポンスを開始し、マルウェアの活動を突き止めたとしても多くの場合、攻撃者は既にその目的の大部分を達成していることでしょう。

要員教育のコスト

3つ目の課題として、インシデント対応者にEDR製品を扱うために必要な専門的な知識を習得させるにはコストと時間が必要なことです。EDRが検出するアラートは、大量のエンドポイント上のテレメトリデータから検出ロジックに合致した条件のものをソースとしており、その内容を読み解くにはテレメトリと検出ロジックが意図すること、すなわち攻撃者が行った、目的を達成するためのどのような戦術・テクニックをアラートとして検出したのか読み取る能力が必要です。

日本国内で知名度のあるセキュリティ資格試験としてIPAの情報処理安全確保支援士があります。同試験の試験要綱では、対象者の業務と役割の一部に、情報セキュリティインシデントへの対応などを推進又は支援することを挙げていますが、攻撃者の活動に直接対峙するEDRを扱う者にとってはこの試験では知識の習得が不十分です。

EDRを扱うインシデント対応者に求められるのは、進行中の攻撃者の侵害行為を識別し適切な処理を実施するための脅威ハンティングスキルです。道路交通法を知らない者が交通違反を取り締まる警察官を務めることができないように、インシデント対応者も攻撃者が環境に侵入した後にどのような行動をとるのか、攻撃者が用いる戦術とテクニックを熟知する必要があります。

これらの知識を体系的に習得するためのコースの一例としてGIACが提供するFOR508(Advanced Incident Response, Threat Hunting, and Digital Forensics)が挙げられますが、情報処理安全確保支援士に比べコストが高いデメリットが存在します。また最新の攻撃キャンペーンを把握し、攻撃者がどのような戦術、テクニックを利用するのか攻撃者の進歩を常に追いかける時間も必要です。

課題軽減のための対策

以上の課題はすべて攻撃者の活動に対峙するための充分なスキルセットを備える専門的な要員がいれば、解消されることでしょう。但しセキュリティ人材が不足する今日のセキュリティオペレーションを担う現場においてそのような要員をすぐに補充することは困難です。本項では、これまでに挙げた課題の問題を軽減し攻撃者の活動とインシデントレスポンスのギャップを埋めるための対策を取上げます。

アラート優先度トリアージ

成熟したインシデント対応者は、EDRが検出するアラートを効率的に追跡することができます。しかし過剰検出の数が多ければ多いほど、真に対処が必要なアラートの識別に時間を要し、攻撃者に後れを取ることになります。そのため検出したアラートに対し優先度を定義し対処するアラートのトリアージが必要です。

まず事前に実施すべきは、環境のアセスメントです。EDR製品の検出状況からツール・挙動・利用者・時間的相関の傾向を俯瞰し、必要に応じてプログラムをホワイトリストに登録したり、検出ルールを除外することで過剰検出の母数を減らします。たとえば攻撃者もしばしば利用するリモートプログラム実行ツールであるPsExecを組織のエンドポイント管理者が利用しているのであれば、その管理者のユーザアカウントが実行するPsExecの検出を除外することも有効でしょう。またOfficeプロダクトの過剰検出が多いのであれば、ドメインのグループポリシーにてマクロ実行に関するセキュリティを高めたり、既にMicrosoftによる悪用を防ぐためのアップデートが適用されたプロダクトを利用しているのであれば、これらを除外することも検討に値する筈です。

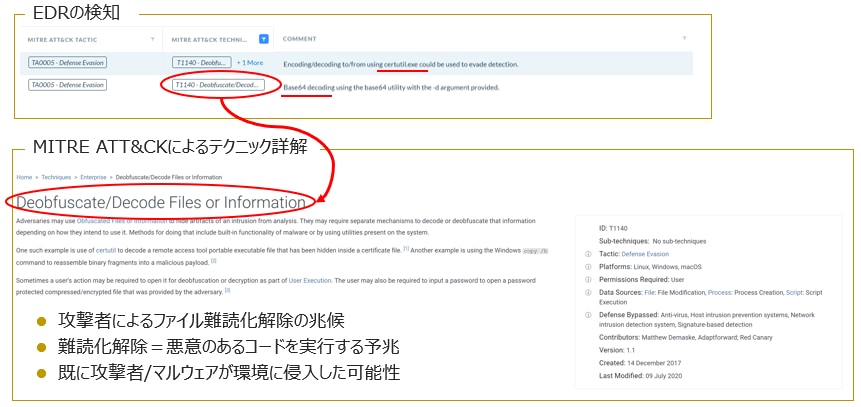

こうした取り組みの後に次は、アラートの優先度付けによるトリアージを実施すべきです。アラートのトリアージに用いる概念としてここではMITRE ATT&CKとロッキード・マーチン社のCyber Kill Chainを取上げます。

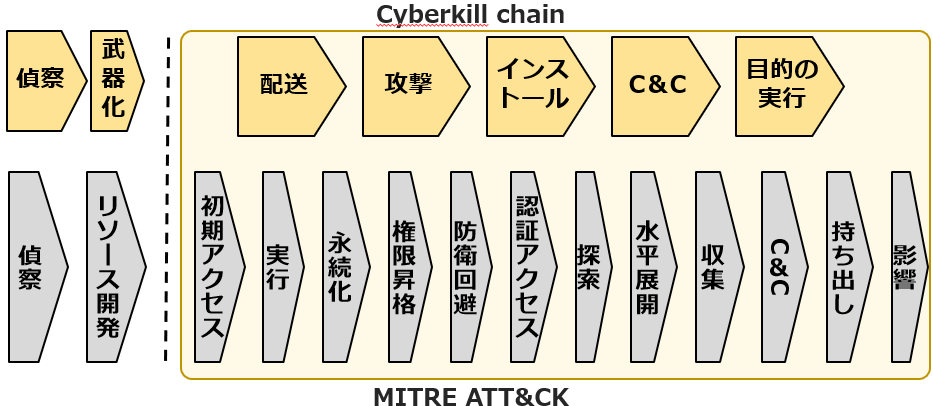

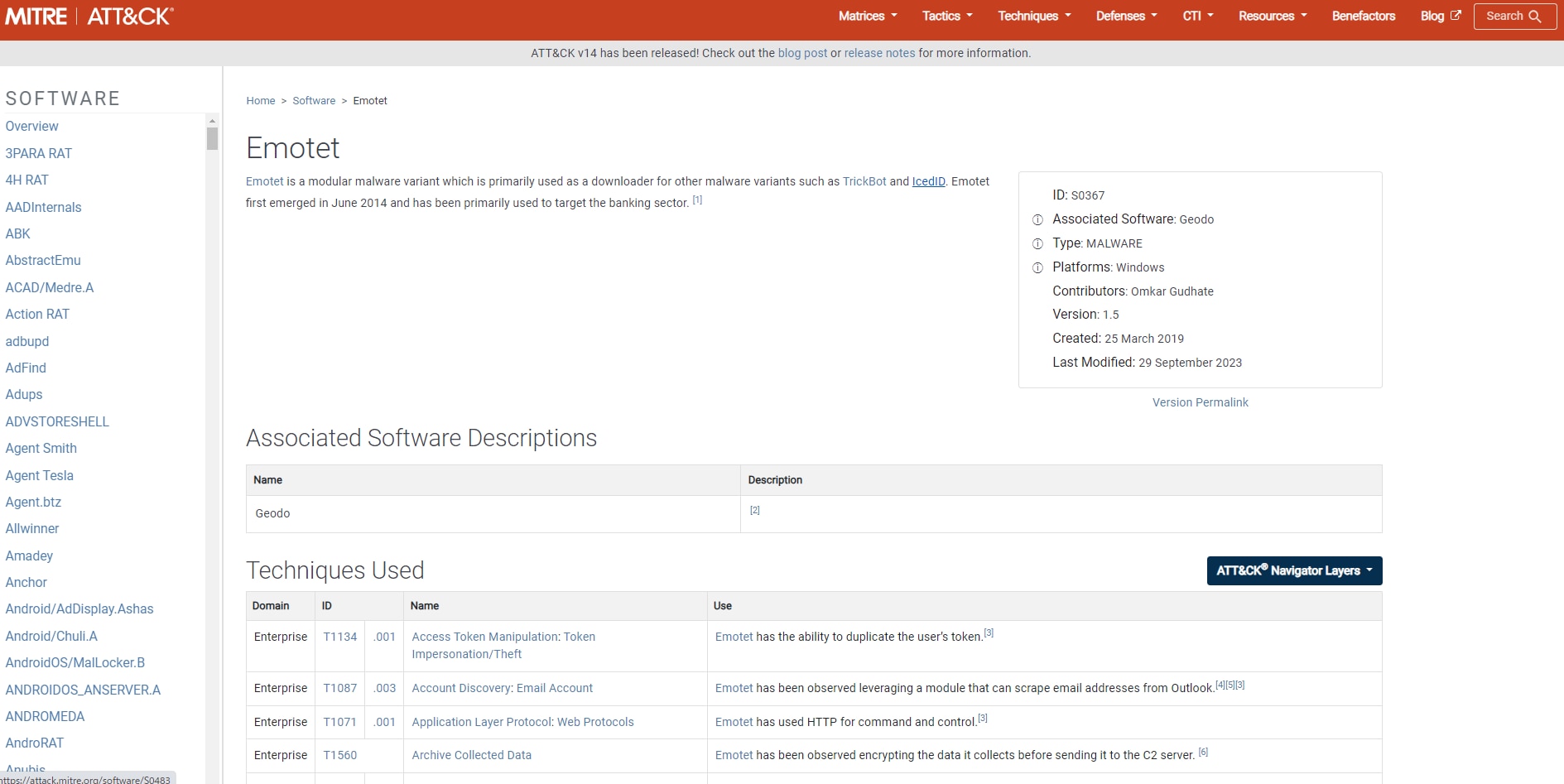

MITRE ATT&CKとは、攻撃者の戦術やテクニック、手法をカテゴライズしたナレッジデータベースです。多くのEDR製品が、検出したアラートがMITRE ATT&CKの中のどのカテゴリ、どのテクニックに当たるのかをカテゴライズしてくれています。

MITRE ATT&CK

https://attack.mitre.org/matrices/enterprise/

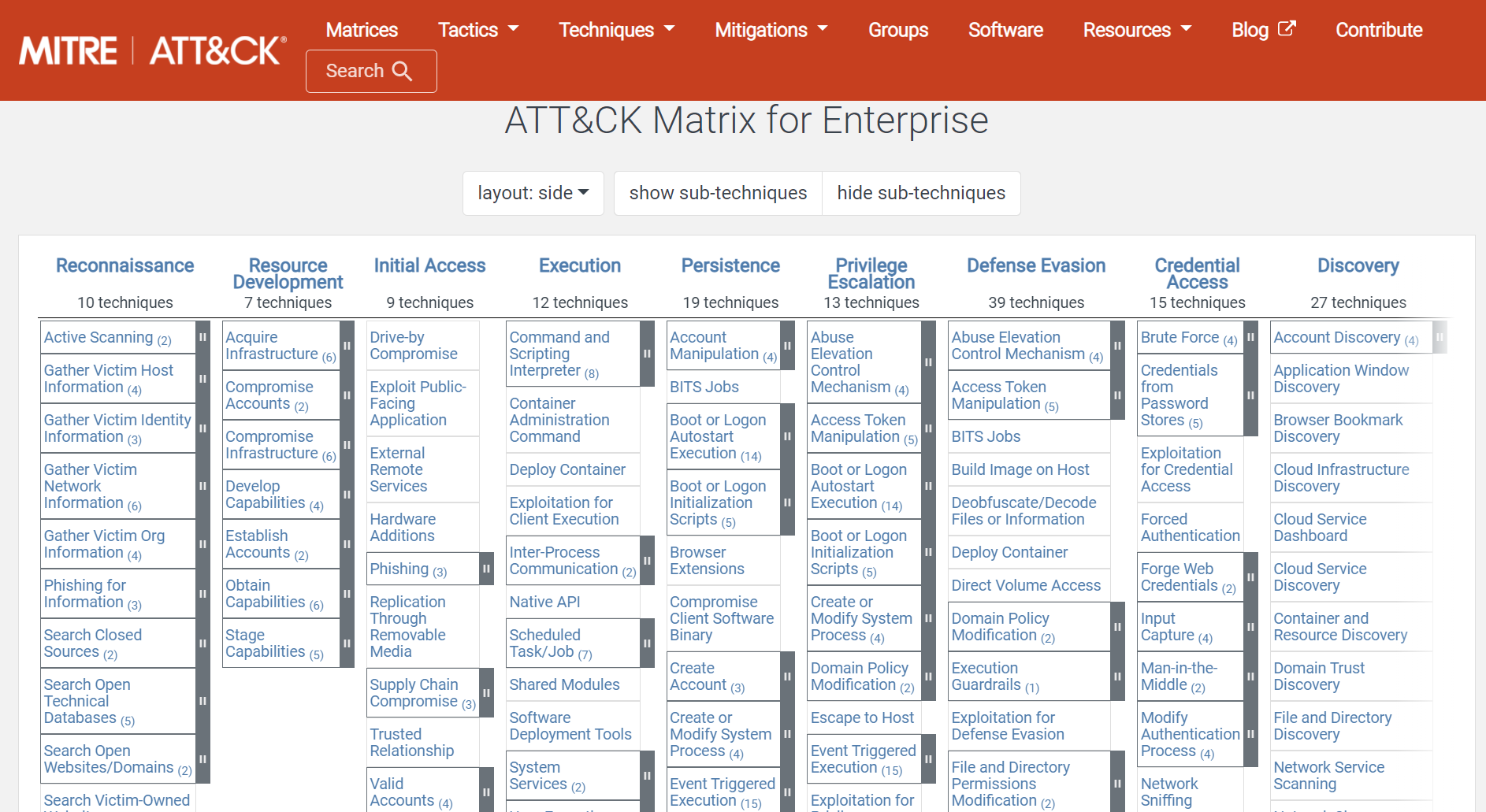

このナレッジデータベースを活用することにより、検出した脅威が攻撃者の攻撃オペレーションのどの戦術にあたるかを理解できます。以下のアラートはEDRで検出した検出回避(Defence Evasion)の戦術の例です。

このようにMITRE ATT&CKを活用することでアラートが意味する攻撃者の戦術とテクニックを理解することができます。またこの点を活かし、ロッキード・マーチン社のCyber Kill Chainを併用することで攻撃者の活動が目標を達成するどの段階にあるかを把握できます。Cyber Kill Chainとは攻撃者が目的を達成するまでの7つのフェーズを定義した攻撃モデルです。EDRでは主に下図の薄黄色の枠内が検出範囲になります。

過去に国内でも流行したEmotetを例に考えてみましょう。近年のEmotetはダウンローダとして他のマルウェアを運ぶ役割を担うマルウェアでした。このマルウェアは、Emailのリンクやアタッチメントとして環境の内部へ運ばれてきます。このテクニックは、MITRE ATT&CKの初期アクセス(Initial Access)に当たり、この戦術はCyber Kill Chainでは攻撃者の環境に侵入するための初期のフェーズである配送フェーズで利用されます。つまりEDRで初期アクセスがマッピングされたアラートを優先的に対処することでEmotetの侵入をいち早く察知することが可能です。これにより攻撃者の活動とインシデントレスポンスの時間的ギャップを補うことができるでしょう。

この取り組みを成功させるには利用しているEDR製品がどのようなテレメトリを収集しているか把握し、且つ攻撃者がCyber Kill Chainのどのフェーズでどのような戦術を利用するのか最新の攻撃キャンペーンも含めて、戦術の内容とテクニックをよく知る必要があります。

攻撃キャンペーンの事例や最新のマルウェアの動向をつかむ

ではインシデント対応者は、どのように攻撃キャンペーンやマルウェアの情報をキャッチアップすればよいのでしょうか?一般的なニュースメディアでは攻撃キャンペーンの概要を取上げることはあっても、その詳細に触れることは多くありません。ここでは、いくつか参考となるインターネットリソースを紹介します。

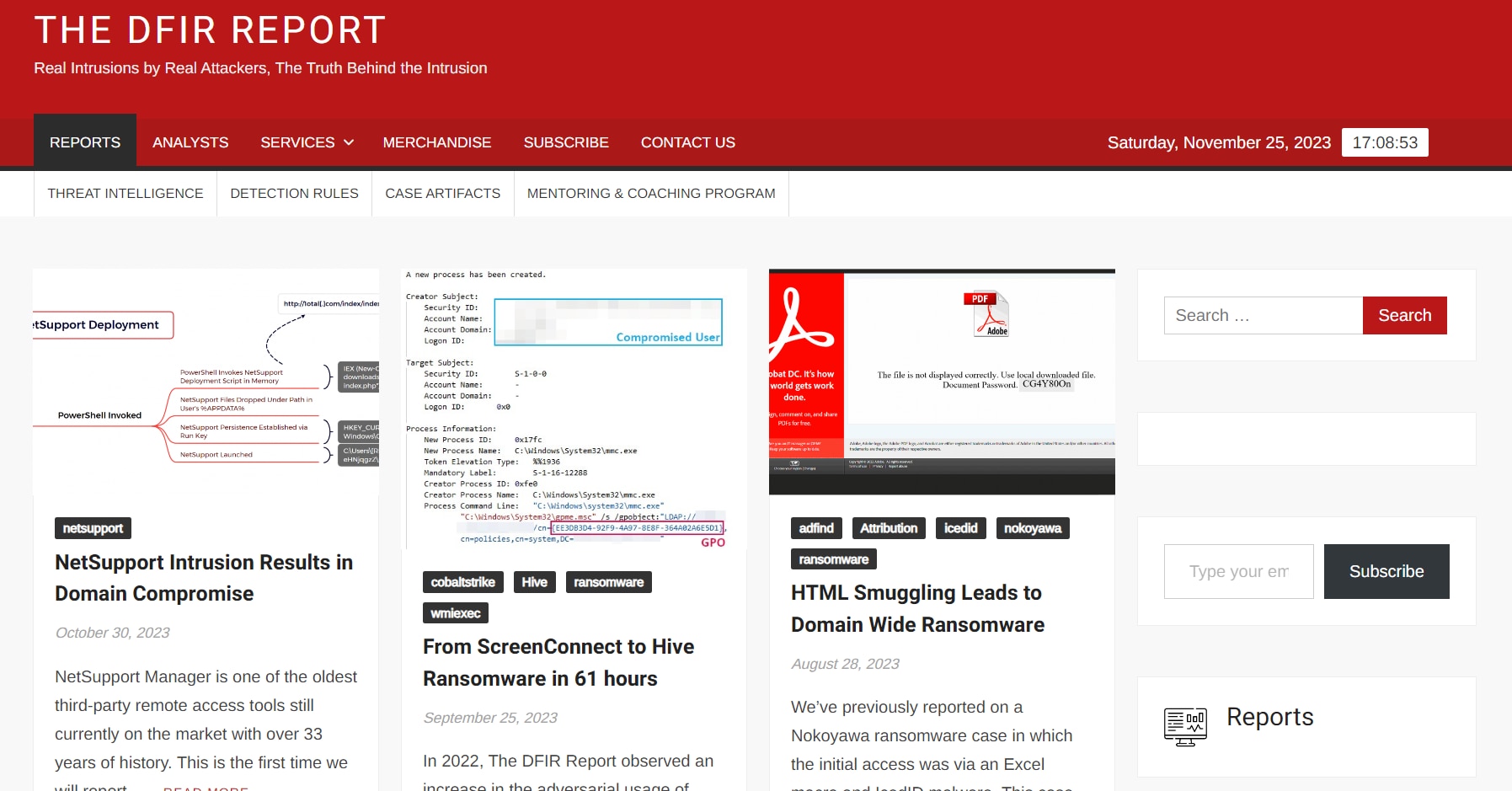

The DFIR Report(https://thedfirreport.com/)

The DFIR Reportは攻撃キャンペーンの事例およびその詳細な内容について詳しくレポートした記事をコンテンツとしたサイトです。キャンペーンの概要のみならずマルウェアが利用するテクニックやコードの内容について詳細にレポーティングされており、攻撃キャンペーンの全容を理解するための良質な記事が提供されています。

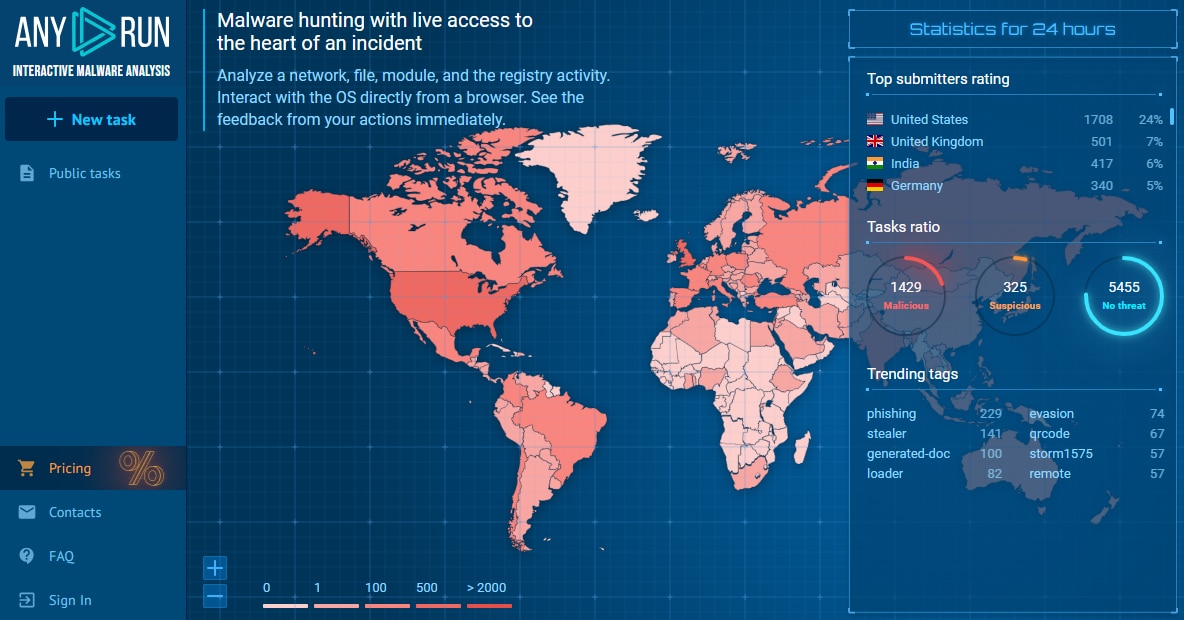

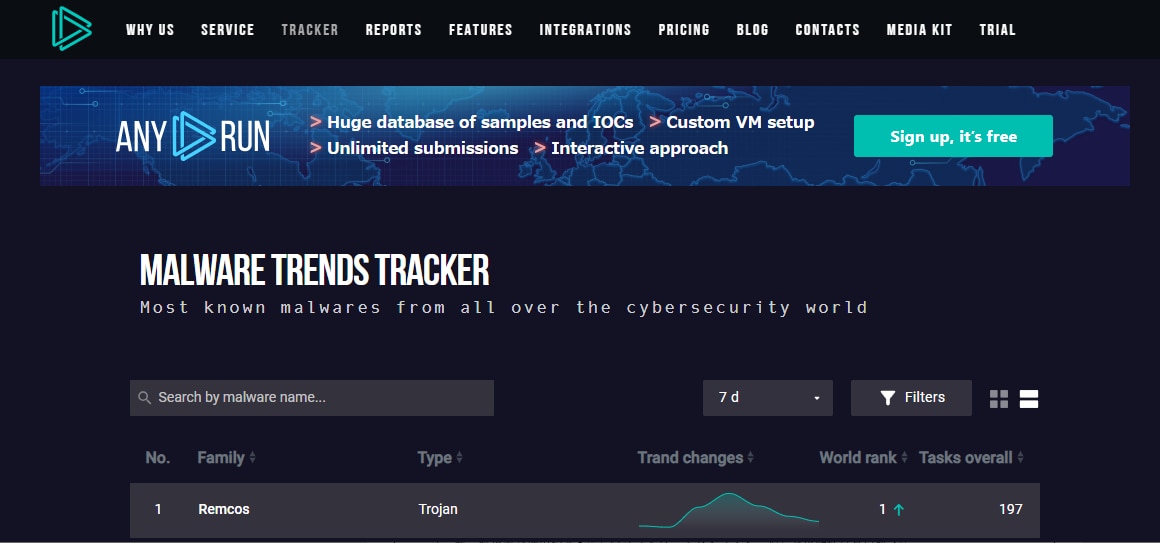

ANY.RUN - Interactive Online Malware Sandbox(https://any.run/)

ANY.RUNはオンラインのマルウェア解析サンドボックスサービスを提供しています。投稿された検体の挙動からどのようなテクニックを利用するのか分析することが可能です。

またマルウェアのトレンドに関する情報もマルウェアの流行を知る一助になるはずです。

MITRE ATT&CK – Software(https://attack.mitre.org/software/)

先程取り上げたMITRE ATT&CKについても攻撃者が利用するツールやマルウェアに関連する戦術とテクニックがデータとして集約されており、これらも参考になるでしょう。

おわりに

これまで触れてきたようにEDRは、組織の環境内部に侵入した攻撃者の活動を暴き、その活動を阻害することが可能な非常に優秀なツールです。しかし検出したアラートや情報を扱うには専門的な知識を要し、効果的な運用ができなければ導入効果は薄れます。専門的な運用要員がEDRのセンサーから収集された潜在的に無関係なデータをフィルタリングし、システム上に悪意のあることが起こっていることを示す可能性のある活動のみを特定することで、真にEDRの効果を発揮することができます。本トピックが組織にEDRの導入や運用改善を検討している方々の参考になりましたら幸いです。