ランサムウェアの攻撃手法や手口とは? 攻撃パターンを徹底解説

・ ○○ができていない○○が

被害件数が増加の一途をたどるランサムウェア

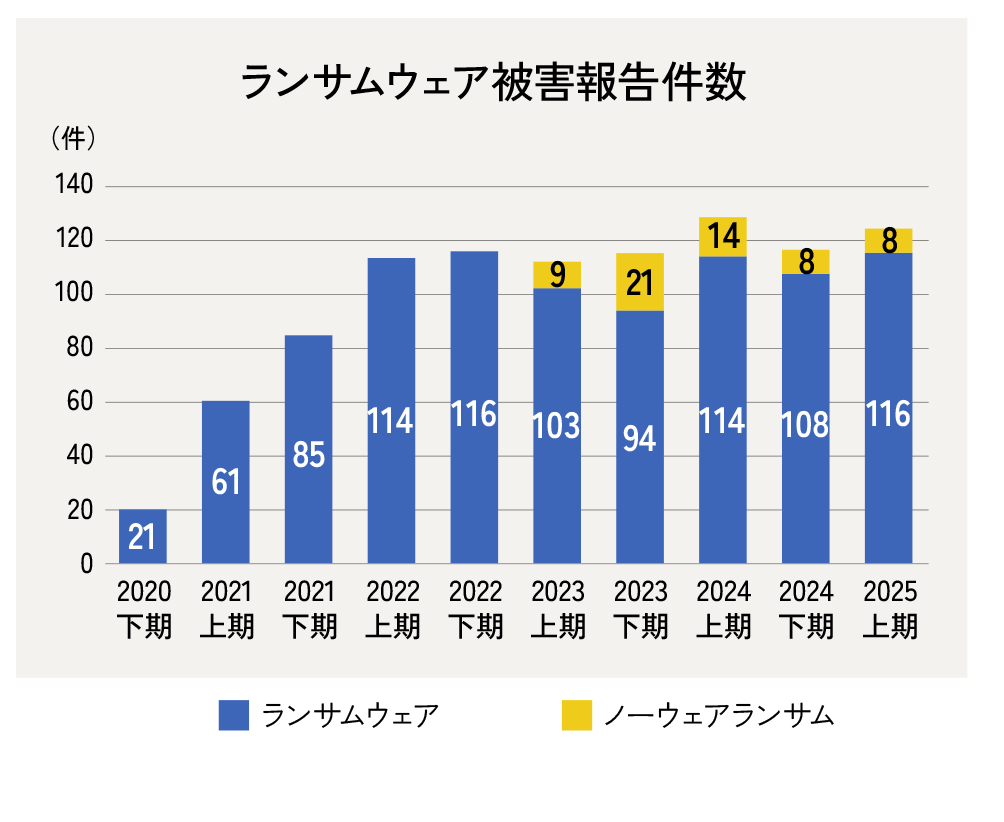

ランサムウェアの被害増加の勢いは、いまだ衰えることはありません。警察庁サイバー警察局の2025年9月の発表(※1)によれば、2025年上半期におけるランサムウェアの被害報告件数は116件でした。半期の件数としては、2022年下半期と並び最多となります。他の期も2022年以降、その件数は高い水準で推移しています。

※1 出典:警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」をもとに作成

※1 出典:警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」をもとに作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R7kami/R07_kami_cyber_jyosei.pdf

また警察庁サイバー警察局は、2023年上半期からノーウェアランサムの件数も集計・発表しています。ノーウェアランサムとは、盗み取ったデータを暗号化することなく、公開すると脅す手口です。データを「人質」にするという意味では暗号化と同じであり、企業や組織に対して、「身代金」として対価を要求します。先に紹介した被害報告件数の中には、ノーウェアランサムも一定の割合が含まれています。

ランサムウェアの典型的な攻撃手法を把握する

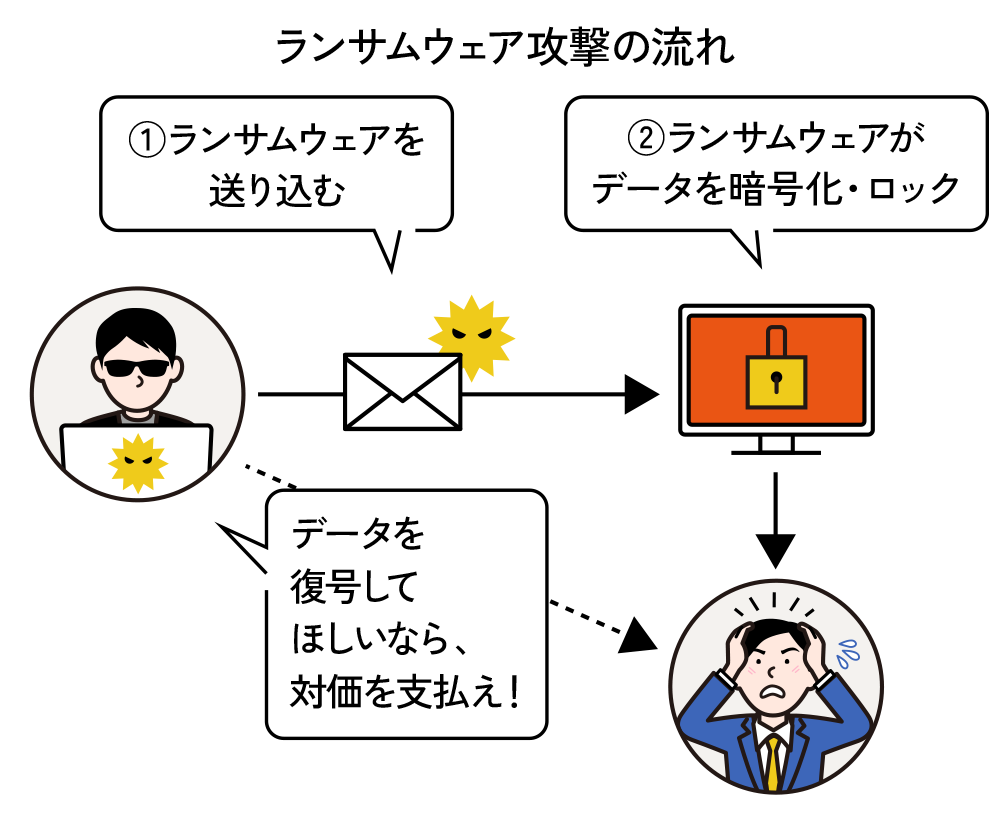

ランサムウェアには、攻撃方法にさまざまな類型がみられます。攻撃の種類によって、次の4つのタイプに分類することができます。

1. 暗号化型

攻撃者が組織の重要なデータを暗号化して、利用できなくする攻撃を行うタイプです。ランサムウェアの古くからあるタイプですが、現在も被害件数が多く、いまだに猛威をふるい続けています。

2.ロック型

PCやスマートデバイスといった端末にロックをかけ、使用できなくする攻撃手法です。端末そのものが利用できなくなるので、そこに保存されているデータはもちろん、アプリケーションなどもすべて使用不可能となり、中には企業や組織の事業全般が停止に追い込まれてしまうこともあります。

3.暴露型

顧客の個人情報など、窃取した組織の重要なデータを外部に公開すると脅す攻撃手法です。暗号化とセットの場合もあれば、先述のノーウェアランサムのケースも存在します。

4.破壊型

窃取したデータやシステムを破壊する攻撃タイプです。理論上、暗号化は復号して元に戻すことができますが、破壊の場合は原則、復旧は極めて困難となります。攻撃者は復旧すると偽って対価を要求します。

新たな攻撃手法として登場した「人手による攻撃」と「二重脅迫」

基本的な攻撃手法は上に掲げた4つに大別されますが、近年は新たな攻撃手法もみられるようになりました。その典型例が「人手によるランサムウェア攻撃」と「二重の脅迫」です(※2)。

人手によるランサムウェア攻撃は、ランサムウェア自体が自動で攻撃するのではなく、攻撃者がさまざまな手法を駆使して行う攻撃です。企業や組織のネットワークに侵入し、データをランサムウェアに感染させる際、管理サーバーを乗っ取って、あらゆるデータにアクセスできる権限を取得したり、バックアップシステムまでも狙ったりするなど、ランサムウェア単体による攻撃に比べて、より巧妙な攻撃が可能で、その被害も広範なものとなり甚大化する傾向にあります。

さらに二重の脅迫は、暗号化したデータを復旧するための対価に加えて暗号化前のデータを公開されたくなければ対価を払うようにと、二重で脅迫します。こうした攻撃手法は数年で増加傾向にあります。

※2 出典:独立行政法人情報処理推進機構 セキュリティセンター「事業継続を脅かす新たなランサムウェア攻撃について」をもとに作成

https://www.ipa.go.jp/archive/security/security-alert/2020/ransom.html

またいずれの攻撃方法も、データを「人質」にとって対価を要求しますが、支払い方法は現金ではなく、追跡が困難な暗号資産が使われるケースも増えています。

感染経路を知りランサムウェア侵入防止対策を講じることが重要

これらの攻撃手法はすべて、企業や組織が保有する重要なデータにランサムウェアを感染させることから始まります。その感染経路は、主に以下の6種類が挙げられます。

1. VPN機器からの侵入

通信経路を暗号化するセキュリティ機器であるVPN機器は、リモートワークの普及に伴い、広く使われるようになりました。攻撃者は推測されやすいID/パスワード、修復していない脆弱性などを突いてVPN機器に侵入し、そこを入口にして企業や組織のネットワークのあらゆる場所へ攻撃を行います。

2.リモートデスクトップからの侵入

リモートデスクトップとは、ネットワークを介して別の端末からPCを操作する仕組みを指します。PCのなかでも多く採用されているWindowsは、OSの種類によってリモートデスクトップが標準搭載されています。攻撃者はパスワードの不備などを突いて、企業や組織のPCを不正に操作して、そこを起点にランサムウェアに感染させていきます。

3.メールの添付ファイルやリンク

外部からのメールに添付された攻撃用のファイルや、メールの本文に記載された攻撃用のリンクを開かせることで感染させます。攻撃者はメールの受信者を騙してリンクを開かせるために、業務上の取引相手を装うなど、本文や件名の内容、送信元メールアドレスを偽って送信してきます。海外からのメールによる攻撃では、以前、本文は不自然な日本語であることがあり見破りやすかったのですが、近年は生成AIの進展により、流暢な日本語で見破りにくいケースも増えています。

4. Webサイトのブラウジング

メール添付のケースと同様に、攻撃用のプログラムやリンクを仕込んだWebページを開かせることで感染させます。最近のWebブラウザは開いただけでは感染しないようなセキュリティ機能を備えていますが、バージョンの古いWebブラウザは脆弱性への対策がなされていないものもあり、セキュリティ機能が効かず開いただけで感染しまうケースがあります。

5. ソフトウェアやファイルのダウンロードによる感染

ユーザーにとって有益なフリーソフトであると装って、攻撃用のソフトウェアやファイルをダウンロードさせ、それを開かせることで感染させるものです。

6. USBメモリやハードディスクなどの外部記録メディアの接続

USBメモリやハードディスクなどの外部記録メディアがウイルスに感染しており、それをPCに接続した時点で感染が広がるものです。さまざまなデータのやりとりのなかで、外部記録メディアにセキュリティ不備があると感染してしまいます。

ランサムウェアの概要と最近の傾向

ランサムウェアにもさまざまなタイプがあり、攻撃手法などが異なります。ここでは以下の3つのランサムウェアの種類を紹介します。

・CryptoLocker(クリプトロッカー)

感染したPCのみならず、ネットワーク上の共有ドライブやNAS、外部記録メディアも暗号化します。これまで主にメールの添付ファイルで拡散させる傾向がみられます。

・CryptoWall(クリプトウォール)

メールやWeb広告などを感染源とする「トロイの木馬」に類するランサムウェア。トロイの木馬とは、安全なプログラムを装ってPCなどに潜み、知らない間にデータを盗用するようなプログラムです。

・TeslaCrypt(テスラクリプト)

2016年に復号鍵がセキュリティベンダーから公開され、いったん消滅したものの、亜種がとして登場しました。Windows Defenderを無効化したうえでシステムをロックします。

VPN機器に最新パッチを適用しても被害に遭うなど攻撃手法は巧妙化

ランサムウェアの攻撃手法や感染経路などをみてきましたが、どれも巧妙化する傾向にあり、被害が収まる気配がありません。2025年は、日本国内でも大手飲料メーカーや通販事業者がランサムウェア攻撃に遭い、事業の一時停止に追い込まれた事案が発生しています。こうした事案に象徴されるように、被害の規模はますます大きくなる傾向にあるといえます。

また2025年8月には、VPN機器に最新のパッチを適用していたにもかかわらず、企業や組織のネットワークに侵入されたケースも発生しました。これは修正プログラムが公開される前の脆弱性を狙った「ゼロデイ攻撃」の可能性が考えられます。他にも、企業や組織の休業期間を狙って発覚を遅らせるなど、攻撃者はあらゆる角度から巧妙化を図っています。

ランサムウェア攻撃に有効なバックアップ対策

ランサムウェアの脅威から組織を守るには、さまざまな観点で対策を施す必要があります。有効な対策の1つが、データをイミュータブルなバックアップ環境に保存することです。イミュータブルなバックアップは、保存後にデータを変更・削除できないため、仮に暗号化されて使えなくなったとしても、バックアップ時点のデータを安全に復旧でき、事業の一時停止を回避することができます。

※イミュータブルバックアップにつきましては過去ブログ:「イミュータブルバックアップとは?各種ガイドラインで必要性の高まるランサムウェア対策手法」にてご紹介しております。

テクマトリックス株式会社はランサムウェア対策に最適なバックアップを実現するストレージ製品、Cohesity(コヒシティ)を提供しています。

万が一のランサムウェア攻撃に、バックアップ対策から備えてみてはいかがでしょうか。

今回はランサムウェアの主な攻撃手法や手口、感染経路、最近の攻撃の傾向などを解説しました。次回は企業がランサムウェアに感染してしまった場合に、被害を拡大させないための基本的な対応策やデータ復元方法を中心に解説します。

関連ブログ

本記事ではデータの完全性と信頼性を保証し、データ改ざんを防ぐ"イミュータブルバックアップ"とその重要性について、厚生労働省や金融庁が公開しているセキュリティガイドラインの内容に触れつつご紹介しております。