“攻撃者視点”のセキュリティへ|Penteraで始めるCTEMの実践

はじめに:第一弾の振り返りと本記事のテーマ

昨今ランサムウェアの攻撃被害や基幹システムを狙ったサイバー攻撃が後を絶たず、システム障害による業務停止→機会損失や株価下落など数多くの損失・被害があります。サイバー攻撃の脅威が日々進化する中、これまでのようなセキュリティ対策だけでは防御が難しく、攻撃される前提で考えていかなければ十分な対策とは言えません。

シリーズ第一弾では年1回のペネトレーションテストに潜む課題と、新しいセキュリティアプローチ「CTEM(継続的脅威エクスポージャー管理)」の必要性について解説しました。今回はその続編としてPenteraで始めるCTEMの実践と題して、Pentera社の自動ペネトレーションテストツールを活用した“攻撃者視点”の継続的セキュリティ検証の始め方をご紹介します。

「守る」から「攻撃者視点」へ──セキュリティ運用の進化

最近、企業のセキュリティ対策でよく耳にするのが次のような取り組みです。しかし、これらだけで本当に十分でしょうか?

- 「EDRを導入している」→ 実際には、設定ミスやEDRを検知回避する攻撃など、EDRでは防げない問題が多くあります。

- 「脆弱性スキャンをしている」→脆弱性スキャナは個々の脆弱性を検出しますが、それらを実際に攻撃者が悪用可能か否かは判断しません。

- 「年に1回のペネトレーションテストを実施」→IT環境も攻撃手法も日々変化し続けるため、1回だけの検査では不十分です。定期的なチェックが必要です。

セキュリティは本来“事前に備えるべき”ものですが、攻撃の巧妙化によりこれまでの対策だけでは不十分となり、CTEMのような継続的な検証が必要です。

攻撃者は日々新しい手口を使い企業のセキュリティ対策のすき間を狙っています。クラウドの設定ミス、強度の低いパスワード、不要な権限などちょっとした油断が大きな被害につながります。ただ完璧に防ぐことは難しいです。だからこそ「攻撃者視点、攻撃されることを前提に備える」必要があります。

そのためには「もし攻撃されたら、どこまで侵入されるのか?」「どこで止められるのか?」を事前に確認していくことが重要です。CTEMでは攻撃者が実際に突破できたかどうかという視点で検証し、その結果をもとに改善を繰り返すことでより実効性のある対策が可能になります。

Penteraで実現する攻撃者視点のリアルな検証

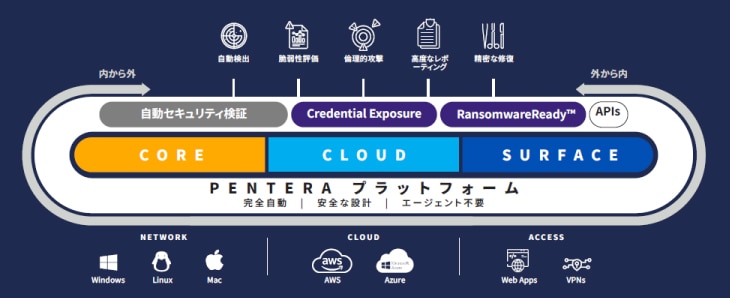

CTEMの概念に即したセキュリティ製品として注目されているのが、Penteraという自動ペネトレーションテストツールです。Penteraは実際の攻撃手法を模倣したシナリオを自動で実行し、攻撃成立の可視化を提供します。

特徴的なのは、以下の点です:

- 攻撃者が実際に使う手法に近いシナリオで検証

- 検証結果が即座に可視化され、対応の優先順位が明確になる

- 継続的にテストを実行して侵害に至る脆弱性を把握できる

- このようなツールを活用することで、CTEMの概念が現場に定着しやすくなります。

Penteraはセキュリティ検証プラットフォームの分野でマーケットリーダー的な存在となっています。なぜなら日本を含む世界50か国以上で導入されており、1,000社以上の企業が利用し、業種も製造、金融、医療、通信など幅広く20以上の業界で活用されています。また今セキュリティ分野で注目されている「CTEM(継続的脅威エクスポージャー管理)」の実践を支援するソリューションです。

最大の特徴は、企業のIT環境に潜む「実際に悪用される可能性のある弱点」を自動で見つけ出すことです。攻撃者が使う手法を安全な形で再現し、社内ネットワーク、クラウド環境、外部接続など、あらゆる領域に対して検証を行います。この検証はエージェントレスで実施できるため、対象の端末やシステムに特別なソフトをインストールする必要がありません。また既存のセキュリティ対策、たとえばEDR、ファイアウォール、WAFなどが本当に機能しているかどうかもテストできます。

Penteraが提供する検証結果はセキュリティ担当者が「どこが突破される可能性があるか」「どの対策が効果的か」を理解するための材料になります。さらに見つかった問題に対しては優先順位をつけた修正ガイドラインも提示されるため、限られたリソースの中でも効率的に対応が可能です。検証は企業の運用に合わせて柔軟に設定できセキュリティの状態を継続的に改善していくことができます。レポートは、リスクの大きさに応じて問題を整理してくれるため、最も重要な弱点から優先的に対処することができます。

MITRE ATT&CK Frameworkに準拠した検証

PenteraはMITRE ATT&CK Frameworkに準拠しており、検証結果を体系的に整理することができます。これにより、以下のようなメリットが得られます。

- 攻撃手法の分類(例:初期アクセス、実行、権限昇格など)

- 自社環境でどのフェーズが突破されたかを可視化

- 防御が機能したポイントと突破されたポイントの明確化

- 改善すべき箇所の優先順位付けが容易になる

MITRE ATT&CK準拠の検証は、技術担当者だけでなく、経営層や他部門への説明にも有効であり、セキュリティ対策の透明性と納得感を高める要素となります。

Penteraで始めるCTEMの実践

CTEMを実践するには「今の状態を正しく知る」ことが欠かせません。ポイントは次の4つです。

- まずは現状をチェックPenteraで自社のセキュリティ対策の状態を調べどこに問題があるかを把握します。初回の検査では、思わぬところに弱点が見つかることもあります。

- 優先順位をつけて対策を実施すべての問題を一度に直すのは難しいですが「この問題を放置すると、重要な情報にアクセスされる可能性が高い」といったように優先順位をつけてくれます。

- 定期的な検査を繰り返す月に1回など定期的に検査を行うことで、環境の変化に対応しながら常に安全な状態を保ちつつ新しいシステムを導入したときや社員の異動があったときなどにもすぐにチェックできます。

- 結果を社内で共有するPenteraの検査結果はレポートとしてまとめられるので、経営層や他部署にもわかりやすく説明できます。これにより、全社的な理解と協力が得られやすくなります。

CTEMの“検証”フェーズをPenteraで。攻撃者視点で「成立する攻撃」を見極める

CTEMの検証フェーズでは、単に設定ミスや弱点を見つけることが目的ではありません。重要なのは、攻撃者が実際に侵入・展開できるかどうかを、現実の攻撃シナリオに基づいて確認することです。例えば、以下のようなステップを含む攻撃が成立するかをPenteraで検証します。

- 認証突破(漏えいしたパスワードや強度の低いパスワードでログインできるか)

- 権限昇格(一般ユーザーから管理者権限を取得できるか)

- ラテラルムーブメント(侵入した端末から他のシステムへ横展開できるか)

- データアクセス(機密情報に到達できるか)

このような検証を通じて、「攻撃がどこまで進行するか」を明らかにすることで、対応の優先順位が明確になります。

CTEMの“改善”フェーズでセキュリティ運用を変える。Penteraによる検証結果をどう改善につなげるか?

「検証」フェーズでは、攻撃者視点で実際に攻撃が成立するかどうかを確認します。そしてPenteraの検証結果から明らかになった攻撃経路や突破されたポイントに対して、次に行うべきステップが「改善」です。この改善フェーズでは攻撃が成立した原因を特定、修正し、再度検証するという一連のプロセスを通じて、セキュリティ体制を強化していきます。改善フェーズでは、以下のような対応が行われます。

- 設定の修正(不要なアクセス権の削除、認証方式の強化など)

- システム構成の再検討(公開範囲の見直し、ネットワーク分離など)

- 再検証の実施(改善後に攻撃が再度成立するかを確認)

このようなサイクルを回すことで、“検証しただけ”で終わらないPenteraによるセキュリティ運用が実現します。

まとめ

年1回のペネトレーションテストでは見えなかったリスクもCTEMのアプローチを取り入れることで攻撃が成立するかどうかという“本質的なリスク”を可視化し、優先順位をつけて対処することが可能になります。これまでの「守る」セキュリティから、「攻撃者視点」のセキュリティへ。単発の検証から、継続的な改善サイクルへ。

そして鍵となるのがCTEMの概念に即している自動ペネトレーションツール【Pentera】です。Penteraを活用することで、検証と改善のサイクルを定着させ、“検証したつもり”で終わらない、実効性のあるセキュリティ運用を実現できます。

今こそ、これまでのセキュリティ運用を見直し、一度守れば安心というセキュリティの考えではなく、攻撃者視点を取り入れた“新しいセキュリティ常識”へと踏み出すタイミングです。