ゼロトラスト型セキュアリモートアクセス 「Dispel Secure Remote Access」のご紹介

<目次>

リモートアクセスを取り巻く状況

皆さん、セキュアにリモートアクセスしていますか?

自宅などの社外から社内システムにアクセスする場合、どのようにアクセスされているでしょうか。リモートアクセスVPN機器を利用することが多いのではないかと思います。

リモートアクセスVPN機器は、社外から社内システムへアクセスする際に、非常に便利なシステムです。しかし、その一方で、不適切な管理や設定により、脆弱性をインターネットへ露呈し、様々な被害を引き起こす可能性があります。昨今、企業がリモートアクセスVPN機器の脆弱性を攻撃者に突かれて、ランサムウェアや情報漏洩の被害にあっているというニュースが多く報道されています。

次の表は、独立行政法人 情報処理推進機構が公開している「情報セキュリティ10大脅威 2024 [組織]」です。

1位「ランサムウェアによる被害」、2位「サプライチェーンの弱点を悪用した攻撃」、4位「標的型攻撃による機密情報の窃取」、5位「修正プログラムの公開前を狙う攻撃」、7位「脆弱性対策情報の公開に伴う悪用増加」など、その攻撃経路としてリモートアクセスVPN機器の脆弱性を狙うことがあげられる脅威が多くランクインしています。

![Dispel 情報セキュリティ10大脅威2024[組織] 引用](https://ferret-one.akamaized.net/images/66b5ca9d57e73506863887f3/original.png?utime=1723189917)

引用:独立行政法人 情報処理推進機構,「情報セキュリティ10大脅威 2024 [組織]」,

https://www.ipa.go.jp/security/10threats/10threats2024.html , 2024/7/22

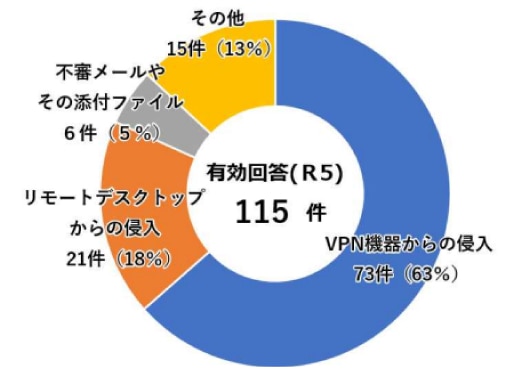

1位の「ランサムウェアによる被害」について、警察庁が公開している「令和5年におけるサイバー空間をめぐる脅威の情勢等について」で「感染経路」のデータを確認してみましょう。令和5年だけでも、ランサムウェア被害の事例のうち、63%が「VPN機器からの侵入」となっていることが分かります。

引用:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」図表25:感染経路

, https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf, 2024/7/22

リモートアクセスVPN機器の脆弱性に起因したインシデントを防ぐためには、以下のような対策が必要です。

- リモートアクセスVPN機器の設定と管理を適切に行い、脆弱性対応を迅速に行うこと

- リモートアクセスVPNでのアクセスに対する定常的な監視とログの分析を行うこと

- MFAなどで認証プロセスを強化すること

リモートアクセスVPN機器の脆弱性に起因したインシデントを防ぐために、開発されたサービスが「Dispel Secure Remote Access」です。

Dispelとは

Dispelは2015年創業の米国のメーカーで、世界中の産業および防衛業界のお客様のIT/OTサイバーセキュリティと効率性の強化を提供しています。

https://dispel.com/

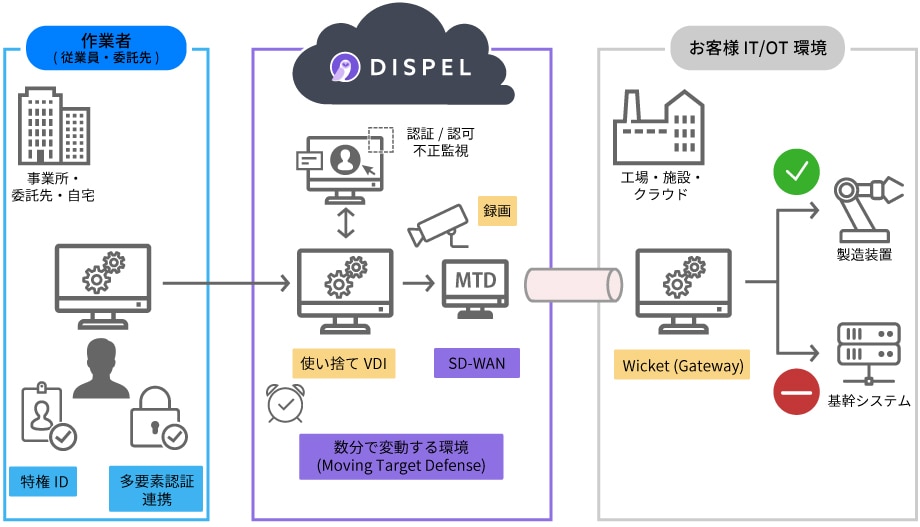

Dispelが提供するのはIT/OT環境へのリモートメンテナンスに特化したゼロトラスト型セキュアリモートアクセスサービスです。以下イラストがサービスの全体像になります。

Dispelを利用したリモートメンテナンスのアクセスフローをご説明します。

- 作業者はDispelの管理ダッシュボードにログインし、Dispel上の「使い捨てVDI」を利用するための申請を行う。

- 承認者は、作業者からの申請内容を確認し、承認/否認を行う。

- 承認された場合、作業者はDispelの管理ダッシュボードにログインし、Dispel上の「使い捨てVDI」を予約し、Dispel上の「使い捨てVDI」にリモートアクセスを行う。

- 作業者は、Dispel上の「使い捨てVDI」から作業対象の装置やデバイスにリモートアクセスを行う。

Dispel Secure Remote Accessでできること

Dispel Secure Remote Accessの特徴をいくつかご紹介します。

1. アクセス管理

- Dispelの管理ダッシュボードに対するログイン

管理ダッシュボードでユーザを登録して認証するほか、OktaやMicrosoft Entra ID (旧称 Azure Active Directory) など外部認証サービスとの連携が可能。 - MFAを必須にする設定が可能。

- 使い捨てVDIへのアクセス

作業者が使い捨てVDIへのアクセスをするための申請・承認のフローが準備されている。

使い捨てVDIのイメージを複数作成し、作業者によって利用可能な使い捨てVDIのイメージを割り当てることが可能。 - 作業対象の装置やデバイスへのアクセス

作業者に対して、どの作業対象へアクセスさせるかという制御が、Dispelの管理ダッシュボード上で、ワンクリックで設定可能。

作業対象へアクセスする際の認証情報を、自動で使い捨てVDIに組み込むことが可能なため、作業対象の認証情報を外部ベンダーなどへ通知することが不要。

2. Moving Target Defense

- Dispelクラウドの環境

Dispelクラウドの環境は、IPやACLなどの環境要素が常に変動するよう構築されており、外部から攻撃されにくい環境となっている。 - 使い捨てVDI

利用終了した時点で、使い捨てVDIは完全に削除される。万一、マルウェアなどに感染しても、潜伏させることなく対処できる。

3. 監視

- ロギング

Dispelのダッシュボードにおける操作ログは、ダッシュボード上で確認が可能。

使い捨てVDIからのトラフィックログは、Syslogで外部のSIEMやログ収集サーバへ転送することが可能。 - レコーディング

使い捨てVDIでの操作は、自動的に画面録画されている。 - ライブモニター

使い捨てVDIの画面録画データについては、リアルタイムで参照が可能。

おわりに

攻撃者は常に、侵入できる脆弱な機器を探しています。彼らに攻撃されないよう、機器を管理し、迅速に脆弱性対応を行うことが求められます。ですが、時間もコストも有限であるのが実情であり、対応が後手に回ってしまうこともあるかと思います。

そこで、Dispelのような、ゼロトラスト型でセキュアにリモートアクセスが可能なサービスを利用するということが、解決策の1つであると考えています。

Dispelは、もともと米国国防総省が利用するために開発されました。IT/OT環境へのリモートアクセスに求められる、多くのセキュリティ要素を機能・特徴として備えています。また、世界標準の各セキュリティフレームワークへの準拠、SOC2やISO27001の取得もされており、安心してご利用いただけるサービスであると考えています。

ゼロトラスト型セキュアリモートアクセスのDispelにご興味ございましたら、こちらからお気軽に弊社までお問い合わせください。

また以前開催したDispel紹介セミナーのオンデマンド配信で、デモをご覧いただくこともできるようになっております。