標的型攻撃の調査に有効!デジタルフォレンジックを用いた調査手法を解説 その3

模擬コーポレート環境に対して行われた攻撃をフォレンジックによって紐解いていく本シリーズは3回目となります。

本ブログの内容は前回紹介した2回目の記事の続きになりますので、まずはこちらをご覧ください。

https://it-infra.techmatrix.jp/blog/digitalforensics02

模擬コーポレート環境に対して行われた攻撃をフォレンジックによって紐解いていく本セキュリティトピックは今回で3回目となります。前回の調査では攻撃者によって侵害されたActiveDirectoryの調査を行い、マルウェアが作成された方法や侵害手法などを調査し、攻撃者の特定を行いました。前回の調査で判明した事実をまとめると以下のようなものとなります。

- ActiveDirectoryは攻撃者ホストKali(192.168.127.12)からRDP接続が行われていた

- Kaliから最初にRDPされた時刻は2023/03/16 10:53:25

- RDP時の認証突破手法はPass The Hashによるもの

-

psexec.exeやsetup.exeは社内ファイルサーバ(192.168.127.100)からSMBによってダウンロードしていた

\192.168.127.100\Administrator\PsExec.exe

\192.168.127.100\Administrator\setup.exe

今回は新たな疑わしい調査対象であるファイルサーバを保全し、ディスクイメージをフォレンジックします。

目次[非表示]

調査 その1 <攻撃者が使ったツールの特定>

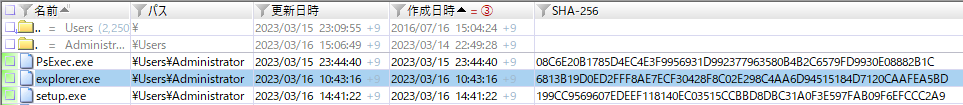

前回までの調査で従業員端末を感染させるために攻撃者が使用したpsexec.exeやsetup.exe(ランサムウェア)はSMBによりファイルサーバ内の\Administrator\からコピーされたことが確認できたので、攻撃者はこのディレクトリを攻撃ツール配布場所としていた可能性が高いと推測できます。

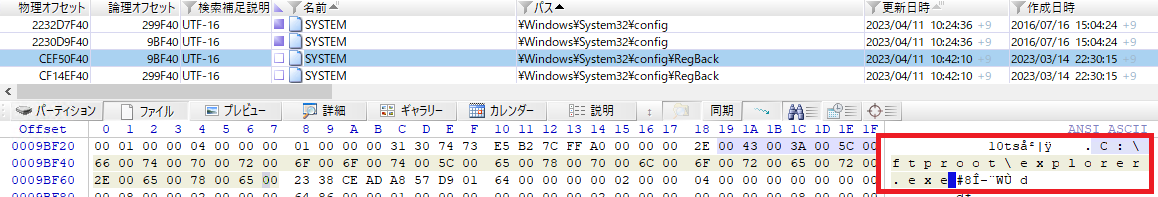

フォレンジック解析ツールで\Administrator\ディレクトリをファイルの作成日時で並べると、psexec.exeとsetup.exeの間に「explorer.exe」というファイルが存在することがわかりました。

以下点によりこのファイルが怪しむべきファイルであると推測できます。

- 攻撃者が使用した他のツールと作成時刻が近い。

- Windows標準プログラムである「explorer.exe」はC:¥Windowsフォルダの直下に配置されるため通常\Administrator\配下に存在しない。

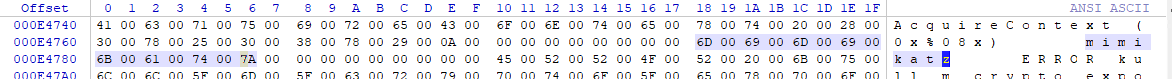

explorer.exeを表層解析したところ、「mimikatz」というASCIIコードが確認できたことから、このファイルはWindowsの認証情報取得ツールであるmimikatzである可能性が高いと推測できます。

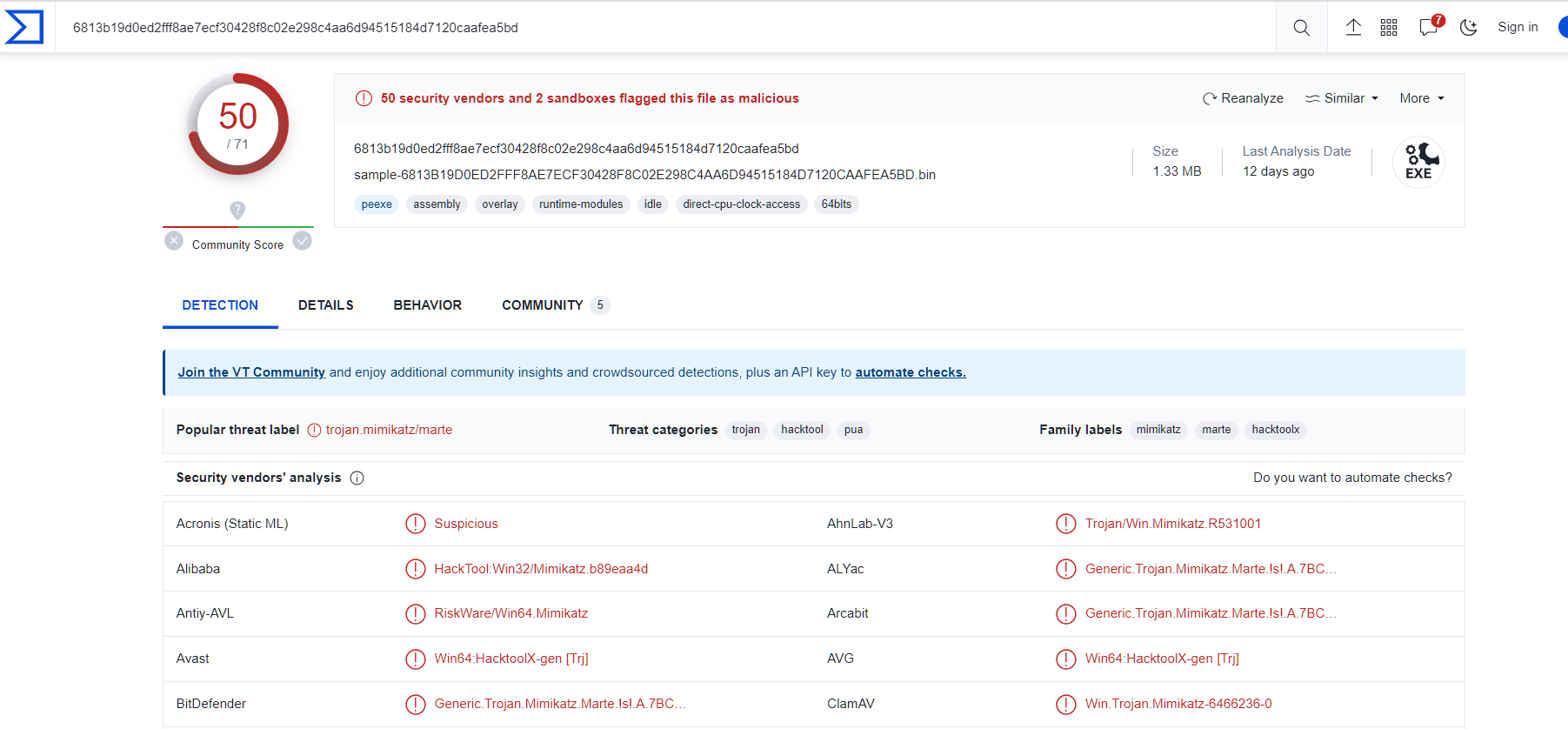

念のためハッシュ値をVirusTotalで確認したところ、多数のアンチウイルスエンジンによってmimikatzと検知されています。

調査 その2 <ツールの使用履歴>

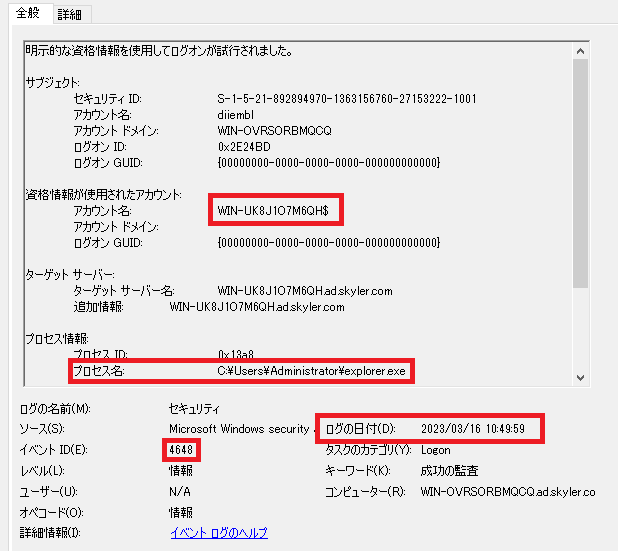

mimikatzの使用履歴を確認することは、攻撃者がターゲットにしたリソースを特定できるため非常に重要です。下図のWindowsイベントログを確認すると、特徴的なアカウント名(WIN-***$)でActiveDirectoryに対してexplorer.exeがログオン試行を行っているログが確認できました。これによって、mimikatzがリモートのActiveDirectoryに対して認証搾取を行ったと推測できます。Mimikatzにはzerologonの脆弱性を突くモジュールが準備されており、これを使用することでリモートActiveDirectoryのNTLMハッシュを入手することが可能になります。これによりActiveDirectoryに対するPass The Hash攻撃で使用されたNTMLハッシュはファイルサーバのmimikatzにより取得されたものだと特定できました。

また、下図に示す通り\Administrator\explorer.exeは、もともとC:\ftproot\explorer.exeからコピーされたファイルであることがSYSTEMハイブから判明しました。そのため、このファイルサーバはFTPサーバであり、攻撃者は最初に本ディレクトリに対して操作が行える状況だったと判明しました。

調査 その3 <ファイルが配置できた理由>

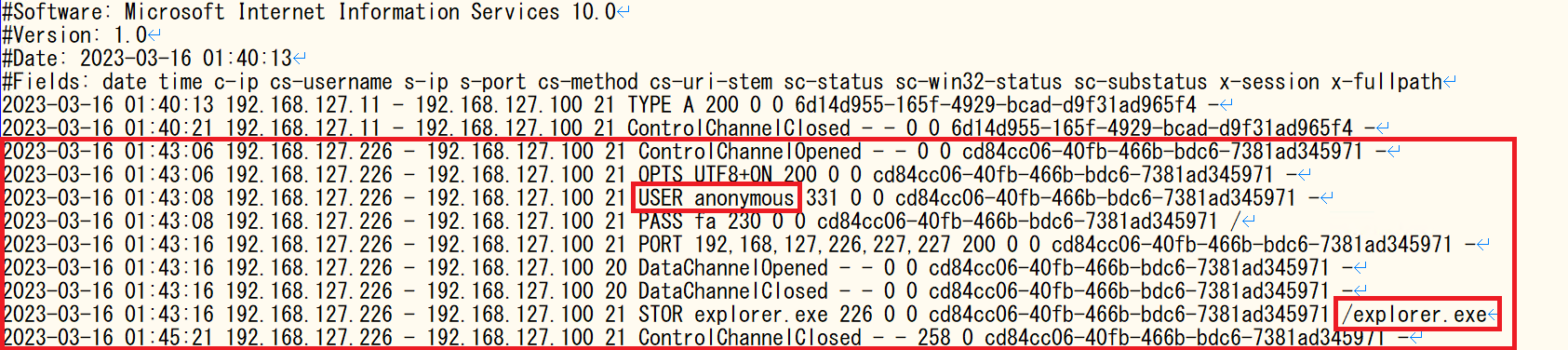

なぜ攻撃者はftprootに対してファイルが配置できる状況だったのでしょうか。その理由を解明するためFTPサーバに保存されているアクセスログを解析します。FTPサーバのログは以下に保存されています。

- C:\inetpub\logs\LogFiles\FTPSVC2\u_ex**.log

下図に示す通り、192.168.127.226という端末からanonymousユーザによるログインが成功していることが確認できます。これによりftprootにexplorer.exeをコピーしていることがわかりました。

anonymousユーザはパスワード無しでログインできるユーザとなります。そのため攻撃者はこの脆弱なログインアカウントを使用したことによりマルウェアを配置できたことがわかりました。

調査 その4 <ファイルが実行できた理由>

一方で、たとえftprootにマルウェアを配置できたからと言ってリモートからファイルサーバ上にあるexplorer.exeを起動することができた理由はまだ解明できていません。

こちらを追加で解析していきます。

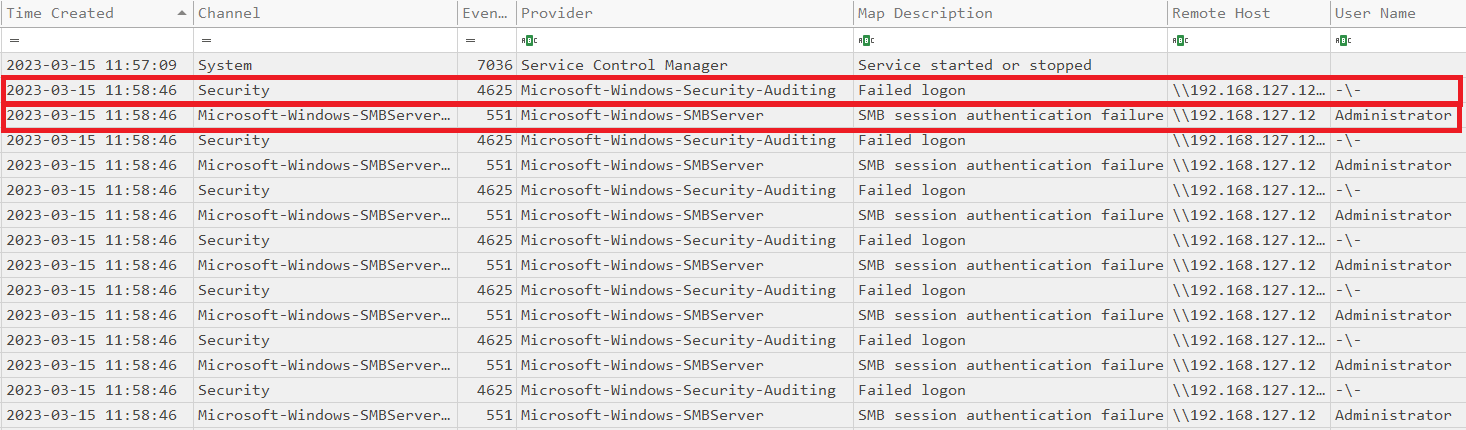

ここでWindowsイベントログを分析すると、下図に示す特徴的なログが確認できました。

このログが示す通り、Security.evtxに記録された情報から192.168.127.12(攻撃者Kali)から数分の間に膨大な数の認証失敗ログを確認できました。さらにWindows-SMBServer%4Security.evtxファイルに記録されていたAdministrator権限によるSMBの認証エラーがセットで出ていることが確認できました。このログから、ブルートフォースログイン試行をSMBポートあてに行ったものと推測できます。

結果としてAdministrator権限のログインパスワードが知られたことにより、RDP接続できていることが後続のログから確認できました。おそらく攻撃者はanonymousログオンが可能である脆弱なファイルサーバでは、ローカルAdministrator権限の管理もおろそかにしていると予測したことでこのような手法を試したのでしょう。

調査結果のまとめ

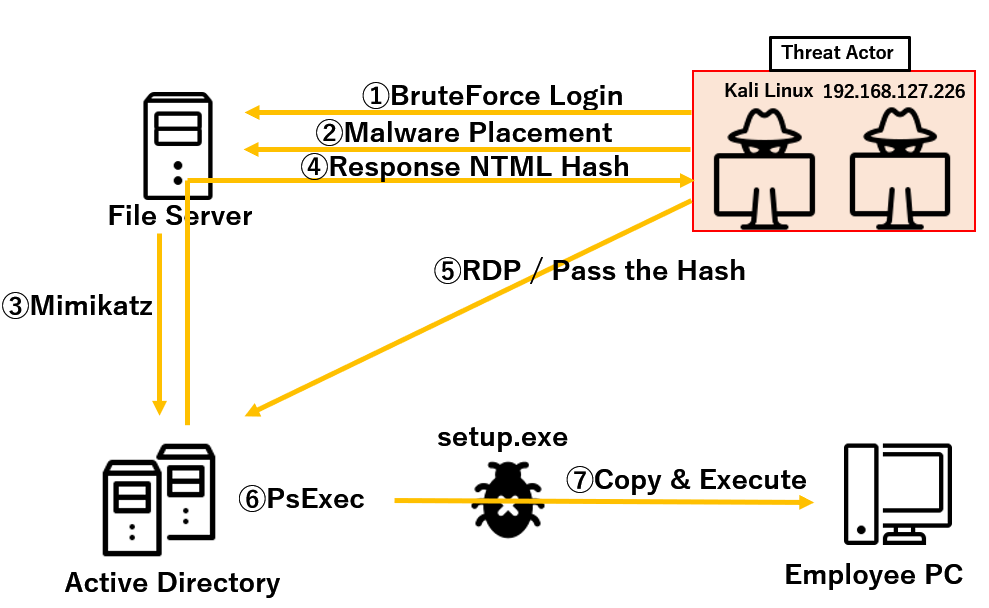

これまでの調査で分かった攻撃者の動作を下図に示します。調査を始める前は従業員端末がランサムウェアに感染した事実のみがわかっていましたが、これまで行ってきたフォレンジック調査により攻撃者の痕跡を洗い出すことができ活動内容を特定することができました。ここまで調査ができれば、根本原因を特定したといえ、再発防止策を検討することができます。具体的にはファイルサーバに実装されている脆弱なanonymousユーザの無効化やAdministratorユーザで強力なパスワードを使用する等の策が検討できます。

まとめ

3本構成でフォレンジック調査の具体的な内容を紹介してきました。全体を通して、インシデント発生環境のフォレンジック調査は非常に難易度が高く、また時間を要することを体感いただけたかと思います。弊社では今回の連載でご紹介したようなフォレンジック調査サービスを提供しております。不正アクセスや標的型攻撃などのシステム侵害事案が万が一発生した折にはお力添えすることが可能です。是非ご相談頂ければ幸いです。また、セキュリティインシデントを防ぐためにはシステムリリース後も計画的にシステムを運用することが肝要です。そのためには定期的な脆弱性管理の実施はもちろん、脆弱性を生まない為の継続的な社員のサイバーセキュリティリテラシー教育が有効です。