F5 XCで提供されるWAS < F5 Distributed Cloud Web App Scanning >

はじめに

このブログをご覧のみなさまは、自社ドメインで公開しているサービスに対して脆弱性診断を定期的に行っておりますでしょうか?セキュリティ運用の一環として、年に一度程度の頻度で定期的に脆弱性診断を行っているお客様は多いかもしれません。

ただ、年に一度程度診断を行っているお客様の場合、診断と診断の間に期間が空いてしまうことで一度に対応すべき脆弱性が多量になり、その対応に苦慮している方もいらっしゃるのではないでしょうか。

なぜ、脆弱性診断を行うにあたり、脆弱性診断と脆弱性診断の間に期間が空いてしまうのか?その要因と、診断間が長期化することによるセキュリティリスクについて考えてみたいと思います。

まず、診断と診断の間に期間が空いてしまう要因としては、時間的/人的コストが考えられます。脆弱性診断は、専門の知識を持ったメンバーが時間をかけて実施することが多く、時間的/人的コストを要します。また、外部に診断を委託しているお客様の場合は、さらに金銭的コストが必要となります。

上述のように脆弱性診断を年に一度行う場合、一年間の間に公開/変更/廃止された内容を一度に精査することになり、確認/対処すべき内容が膨大になりがちです。つまり、一度の診断結果に対する対応に多くの時間を要することが、脆弱性診断間の期間が長期化する一因と考えられます。

逆に言えば、脆弱性診断の頻度を短縮し、一度の診断で必要となる対処を少なくすることができれば、総合的に時間的/人的コストは削減できると考えらえます。また、脆弱性診断を自動で行う事ができれば、診断自体に要する時間も減り、診断結果の精査、対応にリソースを集中させることができます。

次に、脆弱性診断間が長期にわたることによるセキュリティリスクについて考えてみましょう。万が一脆弱性を抱えた状態でサービスを運用していた場合、年に一度の脆弱性診断で発見されたとしても、暫くはその状態でサービスが提供されていたことになります。

それが後になり判明することで、その脆弱性による被害がなかったのか、期間を遡って洗い出す作業も発生します。つまり、脆弱性診断間が長期にわたることで、脆弱性が放置される事態となってしまい、その間に被害を受けていたかを確認、場合によっては脆弱性の対応だけではなく、サービスを利用するお客様への対応も行う必要があります。

ただし、このセキュリティリスクについても脆弱性診断のサイクルを短くすることで解決できます。短いスパンで脆弱性診断を行う事で早期に脆弱性を発見し、長期間にわたりその脆弱性が放置される事態を回避できるためです。

上記の様々なコスト要因、セキュリティリスクを鑑み、定期的に自動で脆弱性診断を行う事ができれば、下記のようなメリットがもたらされることになります。

時間的/人的/金銭的コスト面のメリット

自動脆弱性診断を高頻度で実施する事で、一回の脆弱性対応に対して要する時間が短くなる

自動脆弱性診断を利用する事で、診断自体に要していた人的コストの減少

自社で定期的に自動脆弱性診断を行う事で、診断毎に要していた外注費用の削減が行えるセキュリティ面のメリット

高頻度で脆弱性の検出、対応を行う事で、セキュリティを常に最新に保つことができる

ですが、脆弱性診断は前述の通りコストを要することが多く、容易に頻度を短くするということは一般的には難易度が高いのが実情です。

この課題を解決するためのソリューションとして、Web App Scanning(WAS)というサービスがございます。あまり聞きなれない方もいらっしゃるかと思いますが、WASとは公開されているドメインに対し動的にWebアプリやAPIの検出を行い、脆弱性診断を行うサービスを指します。

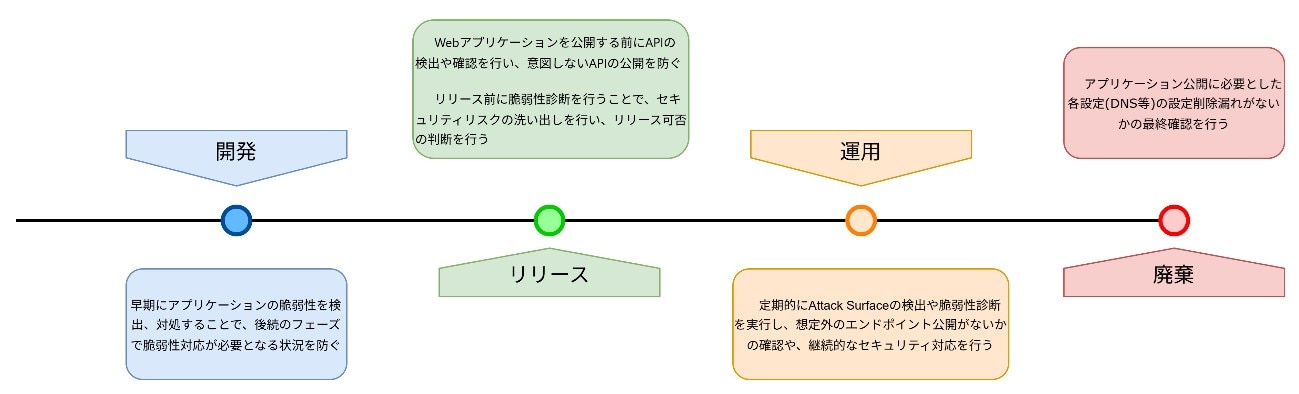

アプリケーションに対するAttack Surface(攻撃対象となるWebアプリケーションのURLやAPIエンドポイント)の管理や脆弱性の検出/対処は、開発ライフサイクルの一部フェーズでのみ実施するものではなく、開発ライフサイクルの各フェーズで対応する必要があります。

開発ライフサイクルの各フェーズで行う脆弱性診断

開発中やリリース前に外部に公開されるエンドポイントの検出や、脆弱性診断を実施されているお客様は多いかと思いますが、リリース後は1年毎など一定の周期ごとに実施されるお客様が多いのではないでしょうか。特に脆弱性診断の場合、診断と診断の間の期間が長くなるほど発見される脆弱性の数が増え、対応するべき内容の精査や対応を行ったあとのテストの実施など、対応に要する時間が増加することが考えられます。

つまり、大規模な脆弱性診断の間に、短いスパンで脆弱性診断を行うことができれば、対応が必要な脆弱性が減ることが期待でき、結果的に必要な工数が減ることが考えられます。

ただ、この脆弱性診断は前述のように属人化や専用の知識を要することから、脆弱性診断を外部企業へ委託することも多く、簡単に短いスパンで実施しようと思っても簡単には行えないのが現実です。

そこで、今回はF5 Distributed Cloud(F5 XC)で提供する自動脆弱性診断サービス(F5 XC WAS)をご紹介いたします。

F5 XCで提供するWAS

F5社では、F5 XCコンソールで利用するSaaSとしてWASの提供を行っています。前提として、F5 XCをご利用される場合は、Base Packageの契約が必須となります。Base Packageをご契約いただくことで、F5 XC WAAP(F5社が提供するクラウドWAF)をご利用頂けます。WAAPについては弊社ブログでご紹介しておりますので、こちらも合わせてご覧ください。

F5XC WAAPで実現!ベーシックなクラウドWAF

さらに、この契約にはWASの利用(Base Package では3アプリケーションまでの制限付き)が含まれますので、XCをご契約頂いたお客様は追加のオプション契約等を必要とせずにF5 XC WASもご利用頂くことが可能です!

このF5 XC WASは、公開されているWebアプリケーションを検出し、脆弱性診断を行い、レポートする機能となります。また、簡単な設定でスケジューリングも行う事ができます。

なお、本サービスはペネトレーションテストに用いるものではなく、脆弱性診断サービスとF5社は位置付けており(2025/6現在)、高頻度/定期的に、手軽に脆弱性診断を実施できるのがF5 XC WASのサービスとしての特徴となります。そのため、定期的に行う専門家に実施を依頼する本格的な脆弱性診断・ペネトレーションテスト間の隙間を、高頻度で実施する脆弱性診断で埋めるサービスであると認識頂ければと思います。これは、クレジットカード・セキュリティガイドライン [6.0版]で必須化された、Webアプリケーションの脆弱性対策としても有効です。

※本サービスはOSの脆弱性を見つけるものではなく、あくまでアプリケーションレイヤ(L7)の脆弱性を診断するサービスとなります

F5 XC WASはReconおよびScanと呼ばれる2つの機能を提供します。ReconでAttack Surfaceの検出、Scanで脆弱性診断を行います。各々の動作としては下記となります。

Recon

インターネット上の情報ソースを使い、指定ドメイン下で公開されているサービスを検出する機能

定期的なスケジューリングの設定もできるため、定期的にサービス検出を行うことで管理者が認識していなかった管理ドメイン配下のサービスを検出することが可能

Dangling Records(*)などのDNS設定の問題を検出可能

*一時的に公開するWebサイトのためにDNSを設定していたが、DNSの設定ミス(漏れ)により、利用されなくなってからも放置されているDNSレコードのこと。公開時に追加したDNS設定の削除を忘れていたためにサブドメインの乗っ取りに利用され、意図しないWebサイトへの誘導に使われるなど、様々なサイバー攻撃に利用される可能性がある。「クラウドコンピューティングに対する重大な脅威2024」の「セキュリティ課題1:設定ミスと不適切な変更管理」に含まれる。

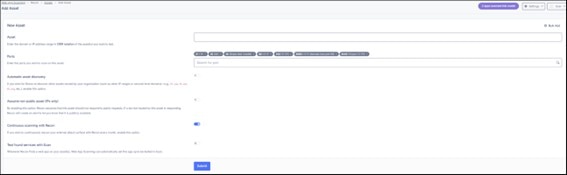

<Recon設定画面>

Scan

指定ドメイン/ FQDNに対して脆弱性診断を実行し、レポートを生成する機能

テストシナリオ不要で、高度に自動化された脆弱性診断テストを実施可能

エビデンスとして、テスト実行中の動画とスクリーンショットを提供

Google Chromeでレンダリング可能なあらゆるWebアプリケーションに対応

Reconと同様に定期的なスケジュール実行が可能

<Scan設定画面>

Reconによる検出、Scanによる脆弱性診断を繰り返し実施頂くことで早期にリスクを検出し、脆弱性を突いた攻撃に対して先手を打って対応していくことができると考えております。

次に、各機能についてどのように設定し、どのような結果が得られるかを説明していきます。

F5 XC WAS 設定/結果確認方法

Recon

1.Web App Scanningのコンソール画面から、Recon > Overview画面を開き、画面右上部の”Add”をクリックします

2.検出対象のドメイン情報やポート情報を入力し、”Submit”をクリックします

※一例として、赤枠で囲った設定個所について補足致します

Asset:検出対象のドメインまたはIPアドレス範囲をCIDR 表記で入力(必須)

Ports:検出対象のポートを指定(1つ以上の指定が必須)

Continuous scanning with Recon:毎月自動的に検出を行うかの指定(オプション)

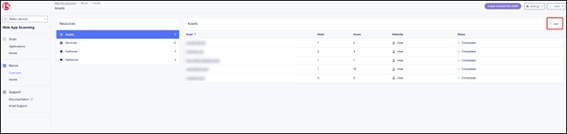

3.Reconによる検出が完了すると、結果が表示されます

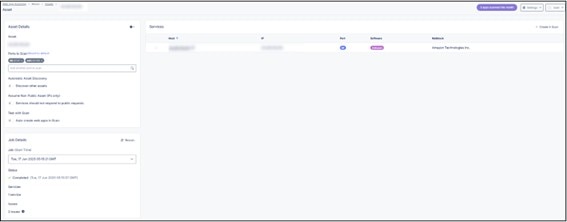

4.検出されたサービスをクリックすることで、そのサービスで検出された問題のある設定を確認することができます。

また、Description項をクリックすることでさらに詳細な検出内容の確認ができます

今回は試験用に検出対象となるWebアプリケーションをIPアドレスで指定していたため、セキュリティレイヤー(WAF、DDoS防御等)が回避される可能性があることをリスクとして検出しています。

このように、指定したDomainに対するReconを定期的に行う事で、廃止したがアプリケーションの一部の設定が管理されずに残っている、Dangling Recordが存在することでドメインの乗っ取りが行われる危険性がある、等のリスクを抱えた状況を検出し、検出した内容に対する対処を行う事でリスクの回避が可能です。

Scan

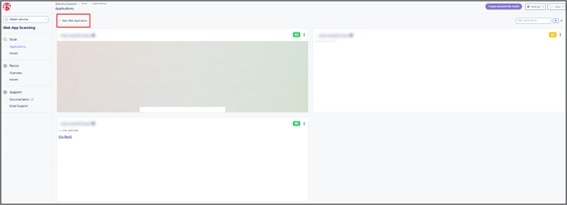

1.Web App Scanningのコンソール画面から、Scan > Overview画面を開き、画面右上部の” Add New Application”をクリックします

2.アプリケーション名(XC上で表示される名前)、Web address(”http://” または “https://”)の入力、認証情報の必要有無を選択し、”Submit”をクリックします

3.Scanの対象とするアプリケーションを設定したら、Scan実行者が対象アプリケーションの所有権を有していることを証明します

※セキュリティ上の理由から、Scanは自身のドメインでホストされているアプリケーションに対してのみ実行できます。

方法としては、以下の3つのいずれかを実施いただきます。

DNSゾーンのルートにXC WASから提示されたTXT レコードを設定

- WebサーバのルートにXC WASから提示されたファイルをアップロード

- F5社へ手動認証の手続きを行う

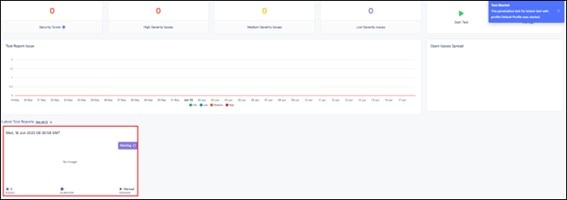

4.所有権の確認ができたらアプリケーションの画面が表示されます。ここで”Start Test”をクリックすることで、すぐにScanを実施することが可能です。

早速実行してみます。

実行すると、下記の左下にあるようにScanが進行していることが確認できます。

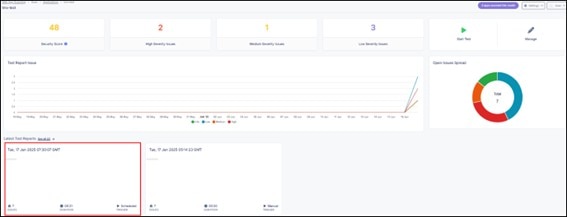

5.Scanが完了したら、結果を確認します

下図のように、Latest Test Reportsの下にあるScan結果をクリックすることで結果を確認できます。

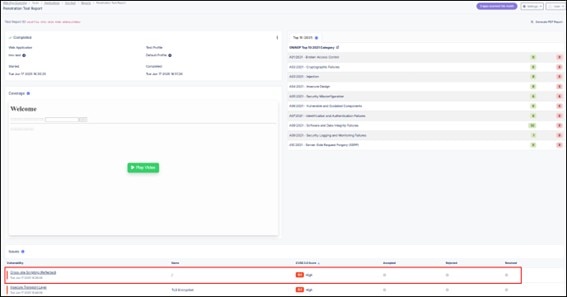

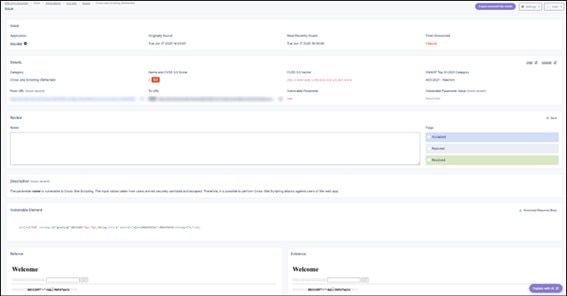

下記はScan結果の一例になりますが、対象アプリケーション名、実行時間、Scanで実施した内容の動画や見つかった脆弱性を確認することができます。

今回は意図的にCross-site Scriptingの脆弱性を含ませた検証用アプリケーションを対象としたので、"Cross-site Scriptingの脆弱性”が検出されていることが確認できます(下図の赤枠)。

また、Issuesから対象の脆弱性をクリックすることで詳細な内容を確認することができます。

下図は”Cross-site Scripting (Reflected)”をクリックした場合の表示例ですが、OWASP トップ10カテゴリやCVSS 3.0 Score、検出された内容やその説明を確認することができます。

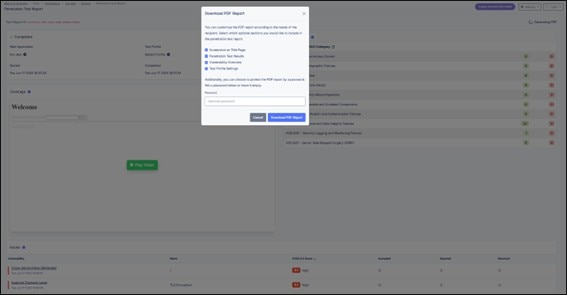

最後に、結果をレポートとしてエクスポートすることも可能です。

必要な内容を選択し、ダウンロードするだけなので、検知内容をレポートとして提出する要件があるお客様の場合は重宝する機能かと思います。

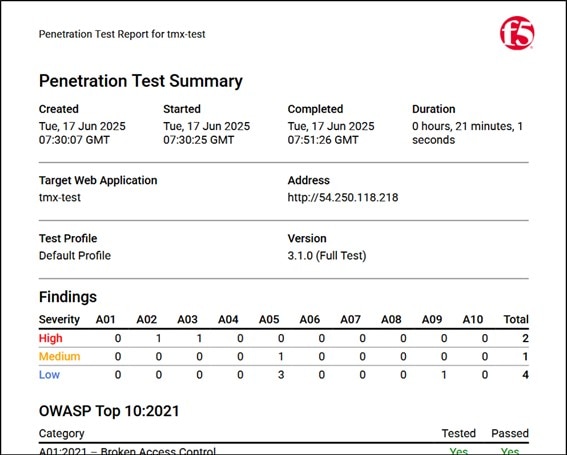

参考:エクスポートしたレポート (一部抜粋)

繰り返しになりますが、このようにReconによる検出、Scanによる脆弱性診断を繰り返し実施頂くことで短いスパンで脆弱性の検出、対応が行えるようになり、お客様サイトにおけるセキュリティ管理/運用工数の削減につながると考えております。

おわりに

今回はF5 XC で実現できるWebアプリケーション自動脆弱性診断サービスであるF5 XC WASについてご紹介させていただきました。

攻撃者の攻撃手法は年々、巧妙化・複雑化し、企業のセキュリティ対策は常にアップデートを求められています。さらに、セキュリティガイドライン [6.0版]では、Webアプリケーションの脆弱性対策が必須となり、セキュリティ対策は年に一度精査を行えばいい、脆弱性診断は年に一度実施すればいい、というものではなくなってきていると感じています。しかしながら、それを人手で解決することは、工数や費用面において簡単ではありません。人材の能力/スキルという課題もあります。

F5 XC WASはスケジューリングの設定も簡単に行うことができますので、お客様の要望に則ったタイミングで脆弱性スキャンを定期的に実行する事ができます。簡単に診断したい、診断の頻度を増やしたい、などのご要望をお持ちでしたら、F5 XC WASの導入をご検討頂ければ幸いです。

先に記載した通り、F5 XC WASを利用する場合、F5 XC WAAPの利用も可能ですので、自動脆弱性診断とクラウドWAFの両輪で、Webサービス/Webアプリケーションのセキュリティ強化をおこなってはいかがでしょうか。F5 XCは様々なセキュリティソリューションをワンクラウド(1つのSaaSサービス)として提供しており、セキュリティ運用の効率化と強化を同時に行えるサービスとなります。F5 XCがお客様の抱えるセキュリティ課題の解決に一役買えるのではないかと考えております。

弊社ブログでF5 XCで提供するWeb Application & API Protection (WAAP)機能をご紹介しておりますので、こちらも是非ご覧ください。

F5 XCにご興味がございましたら、以下からお気軽にお問い合わせください。

最後までご覧頂きありがとうございました。