Tenable Identity Exposureを活用したActive Directoryセキュリティ

はじめに

前回「なぜActive Directory(AD)が狙われるのか?ADのリスクから考えるセキュリティ対策」では、ADリスクとその対策に加えて、ADが狙われる理由とADに対する継続的な監視と保護の重要性について紹介しました。

今回はTenable Identity Exposureを活用したアイデンティティセキュリティについて説明いたします。

Tenable Identity Exposureとは

グローバルで豊富な導入実績を持つNessus Scannerの開発元Tenable社が提供する、ADとMicrosoft Entra IDのセキュリティソリューションです。ADとEntra IDを継続的に検証して、これらに影響を与えるセキュリティ問題や構成ミスを検出し、深刻度を割り当ててランク付けします。万が一、ADがサイバー攻撃を受けた場合は、その攻撃をリアルタイムに検出し直ちにアラートで通知します。また、導入にあたってエージェントや管理者権限を必要としません。

Tenable Identity ExposureはADとEntra IDのセキュリティ保護をサポートし、アイデンティティセキュリティ防御を強化します。

ADとEntra IDの設定監査

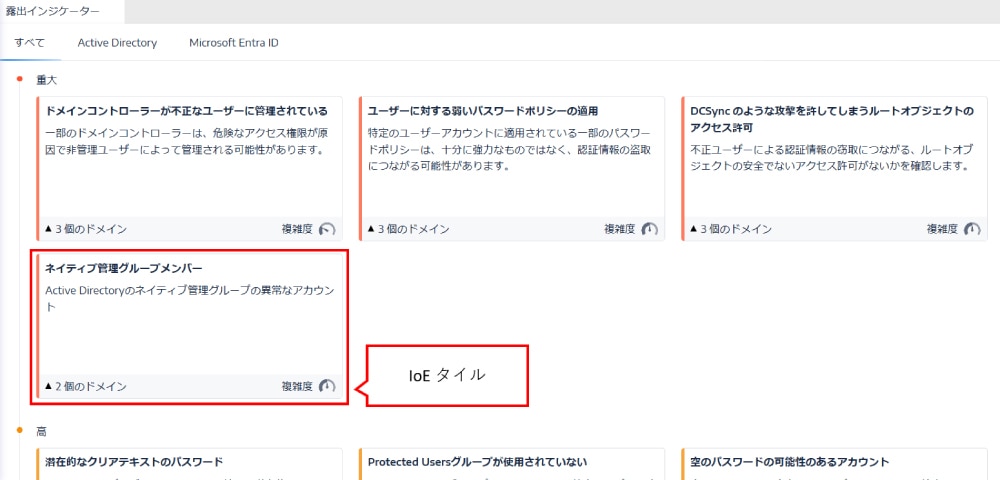

監視対象ADやEntra IDの状況は「露出インジケーター」ペインで確認が可能です。デフォルトではTenable Identity Exposureが発見した問題点や設定ミスのみが表示されます。

各IoEタイル(Indicator of Exposureタイル=露出インジケータータイル)は、問題点の名称、概要、影響を受けるドメイン、修正の難易度の情報を保持していて、割り当てられた4段階の深刻度レベルに応じて分類され、修正難易度の高い順でソートされます。

問題点を深く掘り下げて調査するには、IoEタイルをクリックします。

Tenable Identity Exposureは「インジケーターの詳細」ペインを新しく開き、問題の概要、問題の理由、修正方法などさまざまな情報を提供します。加えて、問題のオブジェクトを指摘し、この問題の原因となる理由も詳細に報告します。

「ネイティブ管理グループメンバー」と名付けられた問題を詳しく見てみましょう。これはADのデフォルトの管理グループの異常な状態(例えば、ビルトインの特権グループにメンバー数がしきい値を超えている)を検出した際に示されるIoEです。詳細な理由を見ると、ビルトインAdministratorsグループメンバーの上限は2人と設定されているにも関わらず405人ものアカウントがこのグループに所属していることと、405個のユーザーアカウント情報を確認できます。

予め設定しておいた特権グループメンバー許容数を超えると、Tenable Identity Exposureはこの変更をリアルタイムにキャッチし、Webコンソール上でのポップアップ、Syslogやメールで設定ミスのアラートを発します。

Tenable Identity Exposureは「休止アカウント」、「ユーザーに対する弱いパスワードポリシーの適用」、「危険なKerberos委任」、「危険なSID History属性を持つアカウント」、「特権アカウントにMFAがない」などADとEntra ID内に潜む多くのセキュリティ問題や設定ミスをチェックします。検出項目の詳細はTenableのサイトをご確認ください。

https://jp.tenable.com/indicators/ioe

このようにADに存在する問題にのみに焦点を当て、状態を把握し、問題に関連する詳細情報を確認できます。セキュリティチームと運用チームは、ドメインコントローラーのUIでの目視やPowerShellでコマンドを叩くなどの定期作業から解放され、ADセキュリティの確保に注力できるようになります。

ADの攻撃検知

「攻撃インジケーター」ペインでADに対する攻撃アクションを確認できます。

タイムラインでは、特定期間の攻撃件数を色付けされたバーの長さで表現します。ドメインごとに分類したグラフで攻撃の分布を表示します。

ADの機能を悪用した「DCSync」、「ゴールデンチケット」、「Kerberoasting」や「パスワードスプレー攻撃」をはじめとする認証試行などさまざまな攻撃を検出します。検出項目の詳細はTenableのサイトをご確認ください。

https://jp.tenable.com/indicators/ioa

Tenable Identity ExposureはADに対する攻撃を検知すると即時アラートを発します。SIEMやSOCと連携してAD攻撃に対してリアルタイムに対応できるようになります。

さいごに

Tenable Identity Exposureを利用して次のようなことが実現できます。

ADの可視化

- 絶えず変化するADやEntra IDの状態を継続的に検証

- 脆弱性や設定ミスの特定

- 修正の優先順位付け

- AD攻撃の検知

これらの情報を活用してADセキュリティの向上、悪意ある攻撃者からの攻撃が発生する前にADの防御を強化していきます。

Active Directoryセキュリティにご興味のある方は、以下の弊社サイトからお気軽にお問い合わせください。

< https://www.techmatrix.co.jp/product/tenable/identityexposure.html >

Tenable:資料ダウンロード

以下の項目に必要事項をご記入後、「次へ」ボタンをクリックしてください。

必須の項目は必ずご記入ください。