RSA ID Plusで利用可能なMFA(多要素認証)方式および認証制御機能のご紹介

目次[非表示]

- 1.はじめに

- 2.CASで利用可能な認証方式

- 3.MFAで利用可能な認証要素

- 4.Assurance Level

- 5.Access Policy

- 6.おわりに

はじめに

RSA ID Plus (SecurID) 製品のCloud Authentication Service (以降、CASと表記)では、お客様環境のWebアプリケーションや、Windows端末、RADIUS認証方式に対応したサードパーティ製品等と連携し、ログイン時の認証をMFA (Multi-Factor Authentication: 多要素認証)にすることが可能です。Webアプリケーションに対してはSSOを実装することも可能です。本記事ではCASにおいて利用可能な認証方式や、パスワードの他に利用可能な認証要素、認証制御の設定(Assurance Level、Access Policy)についてご紹介します。

CASで利用可能な認証方式

CASで利用可能な認証方式には、以下のようなものがあります。

- SAML

HTTPベースで実装される、代表的なフェデレーション方式の認証プロトコルです。CASを含む多くのWebアプリケーションで採用されており、主にSSO (Single Sign On)の実装を目的として利用されます。CASではWebアプリケーションへのMFA実装を目的とした連携(非SSO)も可能です。

- OIDC

OAuth2.0をベースとする、汎用的な認可・認証プロトコルです。CASではWebアプリケーションに対するMFAの実装やSSOの実装に利用可能です。

- RADIUS

主にネットワーク機器やVDIなどのオンプレミス型の製品に対して認証機能を実装する際に利用されることが多い、レガシーな認証プロトコルです。CASではRADIUS認証用の仮想サーバを構築することで、オンプレミス製品に対してMFAを実装することが可能です。

- MFA Agent

RSA社はWindows OSやMacOSへのログイン、ADFS(Active Directory Federation Service)での認証をMFA化するソフトウェアを提供しています。仕組みとしてはCASのREST APIの実行であるため、MFA Agentをインストールした端末、サーバからCASに向けてのHTTP通信が必要となります。

MFAで利用可能な認証要素

CASのMFAで利用可能な認証要素には、以下のようなものがあります。

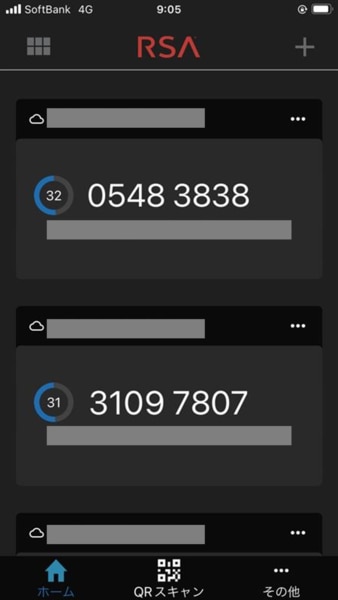

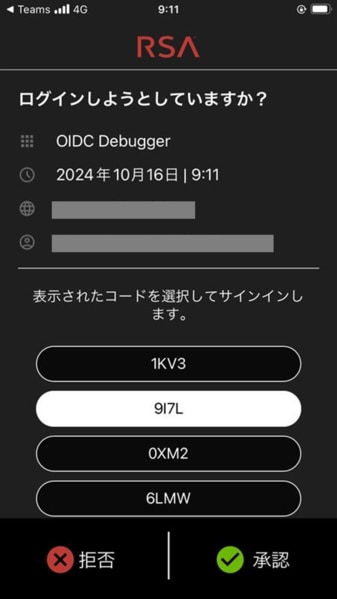

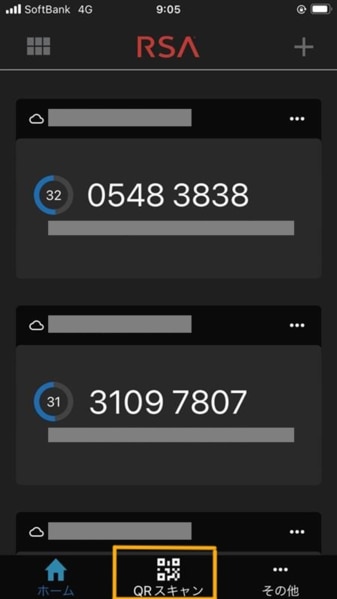

RSA Authenticatorアプリ(iOS、Android、Windows、Mac)

デバイスに専用のアプリケーションをインストールし、ユーザ情報との紐づけを行うことで以下の認証要素が利用可能となります。

|

|

|

|

|

|

|

|

ハードウェアトークン

RSA社が販売しているキーホルダー型の物理的なOTP生成機器です。ディスプレイに表示されるOTPの値を認証に利用します。OTPの値は60秒ごとに切り替わります。

![]()

FIDOトークン

CASはFIDO認証に対応しており、市販されているFIDO U2FおよびFIDO2のFIDOトークンをCASに登録して認証に利用することが可能です。SAMLやOIDCなどWebベースの認証プロトコルでMFAを実装する場合にのみ利用可能です。

OATH HOTPトークン

市販のOATH HOTPトークンをCASに登録することで、認証に利用することが可能です。

DS100

RSA社が販売しているハードウェアトークンの機能とFIDO2トークンの機能が統合されたキーホルダー型の物理認証機器です。デバイスとの接続端子としてUSB Type-Cが実装されています。

SMS OTP

ユーザの携帯電話・スマートフォンにSMSでOTPが送られ、その値で認証します。

Voice OTP

CASがユーザの電話番号に対して架電し、音声でOTPを伝達します。ユーザは値を聞き取って認証に利用します。

Assurance Level

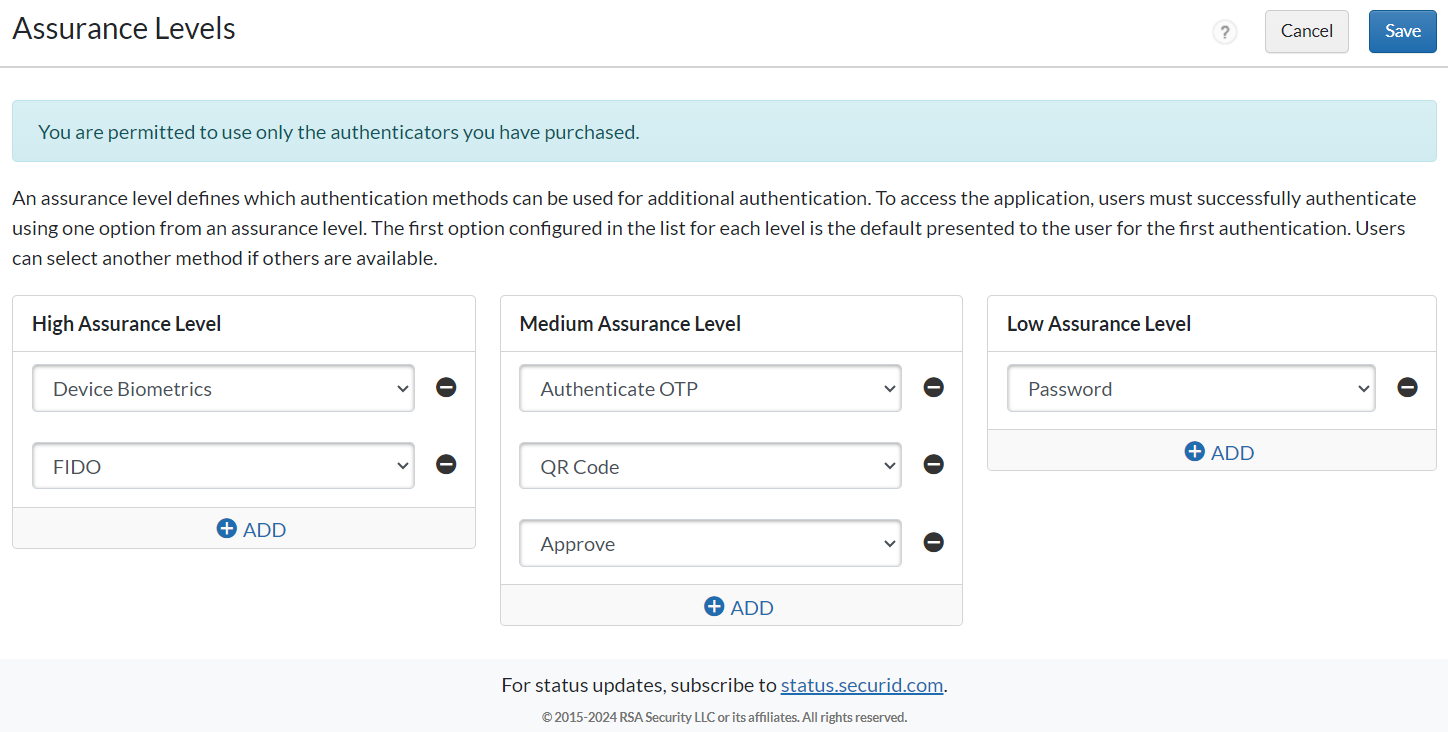

CASでは、前述の認証要素をセキュリティ強度に応じてHigh、Medium、Lowの3段階のレベルに分類します。これをAssurance Levelと呼称します。

※ 認証要素を各レベルに分類する基準はお客様にて検討いただく必要があります。

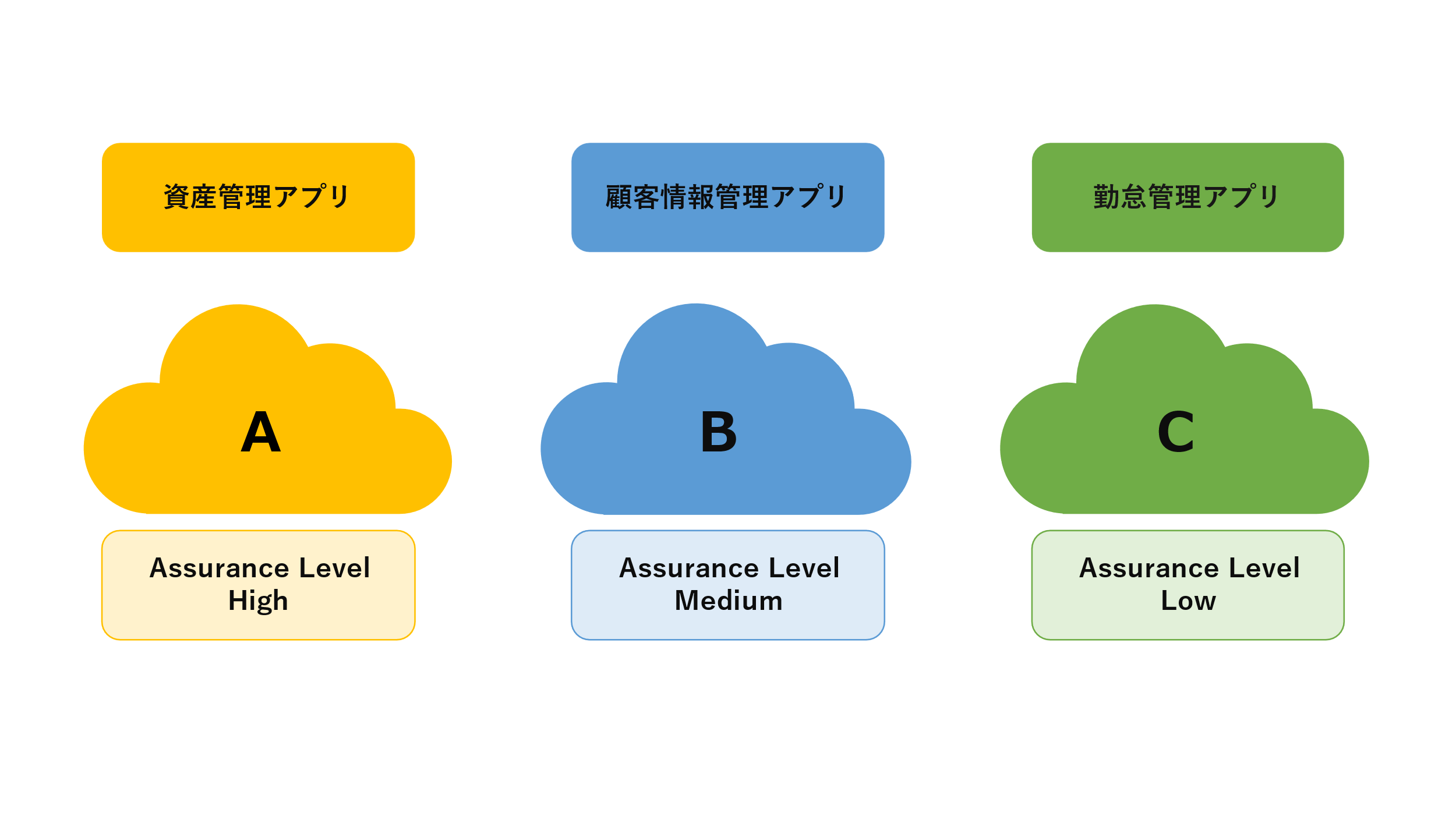

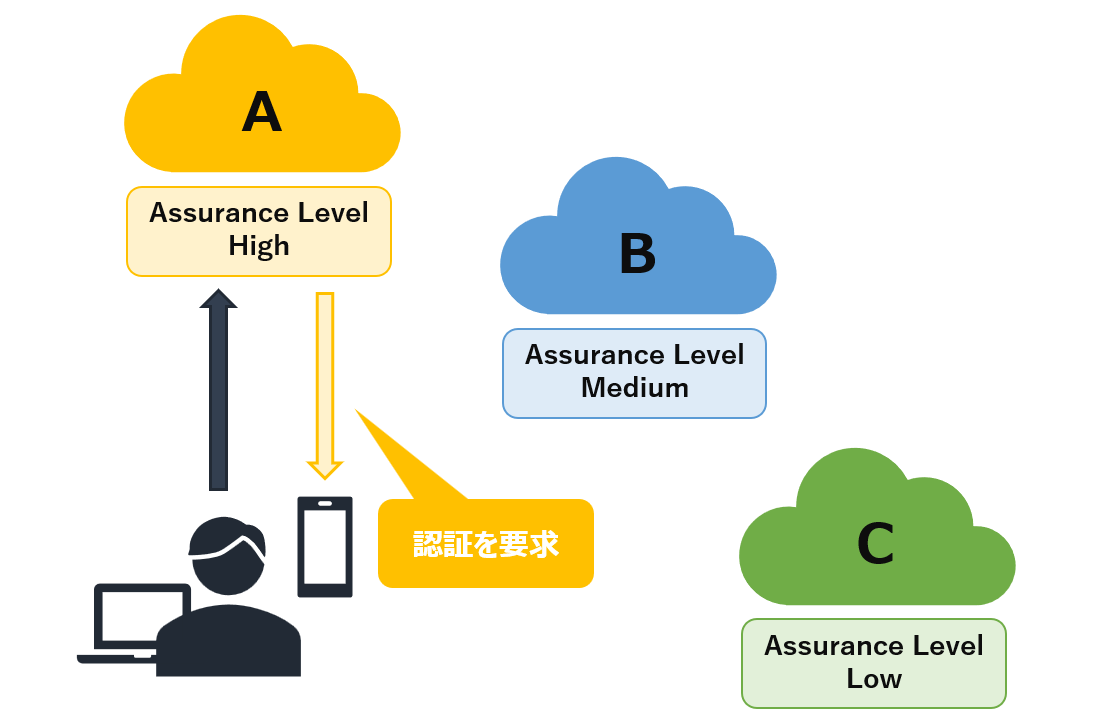

Assurance LevelはWebアプリケーションに対する適切な保護とユーザがSSOする際の利便性を両立します。例として、MFAで保護するアプリケーションと各アプリケーションに対するAssurance Levelを次の図の通りとします。

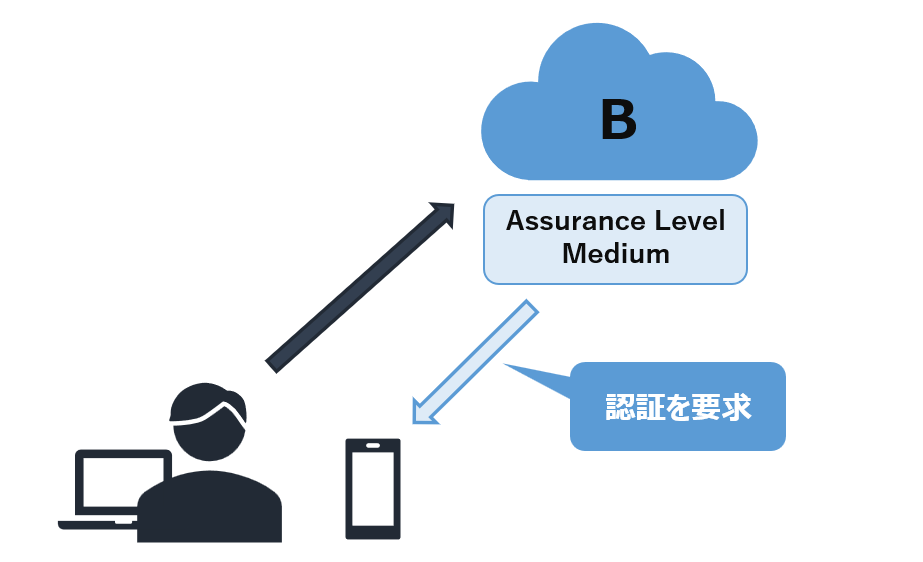

まずユーザがアプリBにアクセスすると、Mediumレベルの認証を実施することを要求されます。

認証に成功するとアプリBにログインできます。

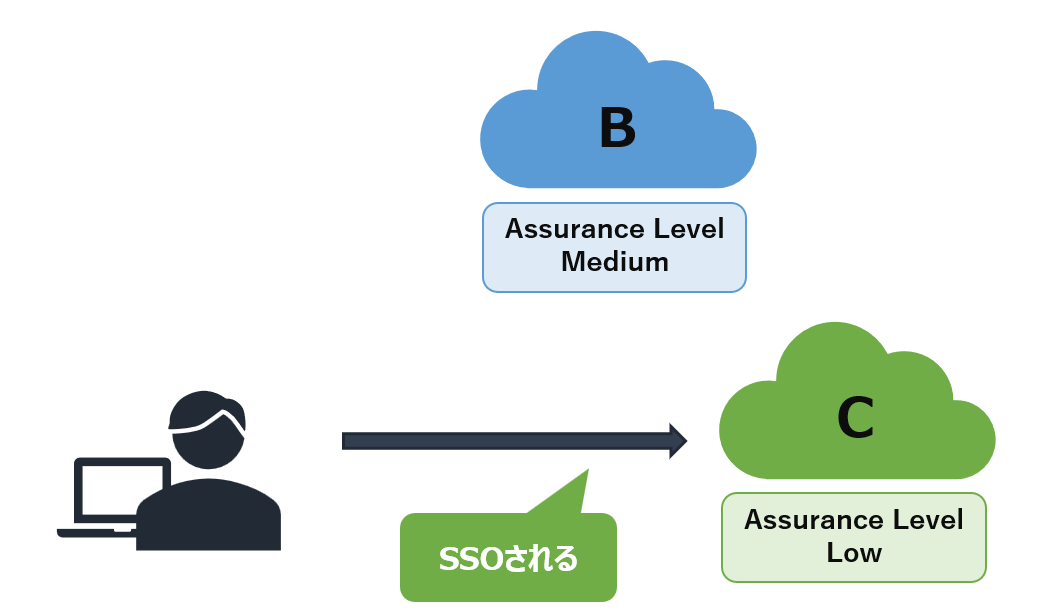

続けてアプリCにアクセスすると、このユーザはすでにMediumレベルの認証を実施済みであり、同等のセキュリティが担保されているとみなされるため、認証無しでアクセスが可能(SSOが可能)となります。

続けてアプリAにアクセスすると、アプリAはHighレベルのセキュリティを要求するため、Highに分類されている認証要素での追加認証を求められます。

このように、WebアプリケーションごとにAssurance Levelを定義することで、セキュリティを担保しつつSSOにおける利便性を確保することが可能となります。

Access Policy

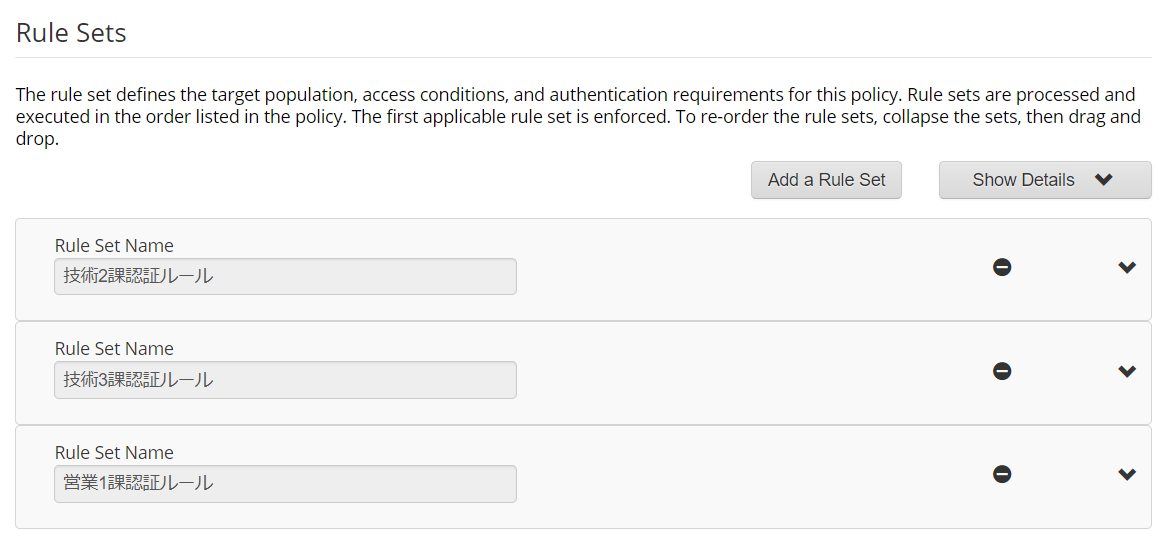

CASではアプリケーションの保護のために認証制御の設定を行うことが可能ですが、その機能をAccess Policyと呼称します。Access Policyでは主に認証ルールの設定を行います。

認証ルール

CASではユーザ情報をActive Directory(以降AD)などのLDAPサーバから参照したり、CAS上のユーザデータベースに登録したりして管理します。ユーザ情報の中にはユーザが所属する組織などが属性として含まれており、その属性値を利用することで、所属組織ごとに適用するAssurance Levelを変えるなどといった細やかな認証制御が可能です。ひとつのアクセスポリシーの中で複数の認証ルールを定義できます。

認証ルールの中では以下の設定を行います。

-

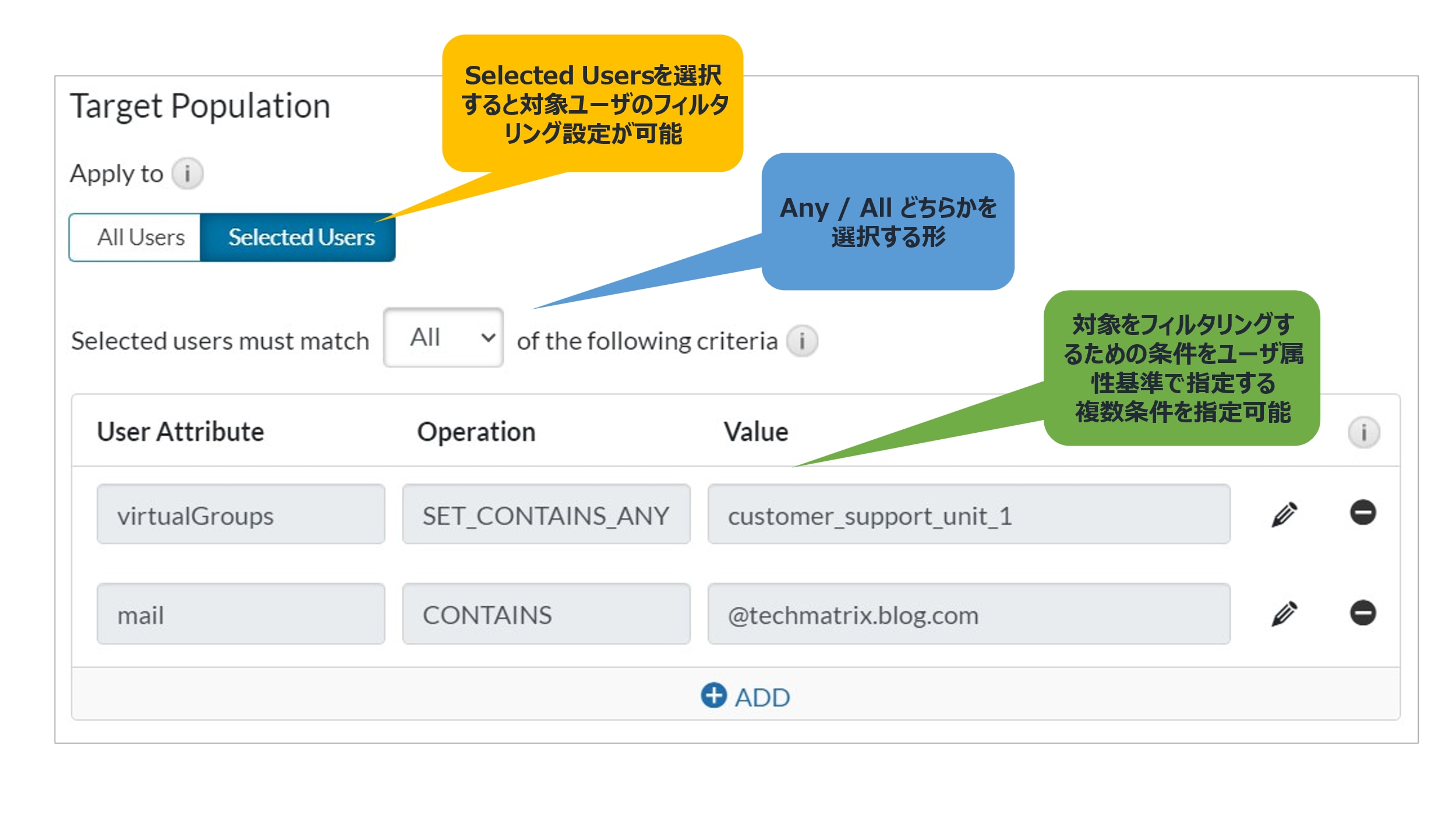

Target Population

ユーザ属性を利用して、認証ルールの対象となるユーザをフィルタリングします。

設定画面は以下のような形式となります。

-

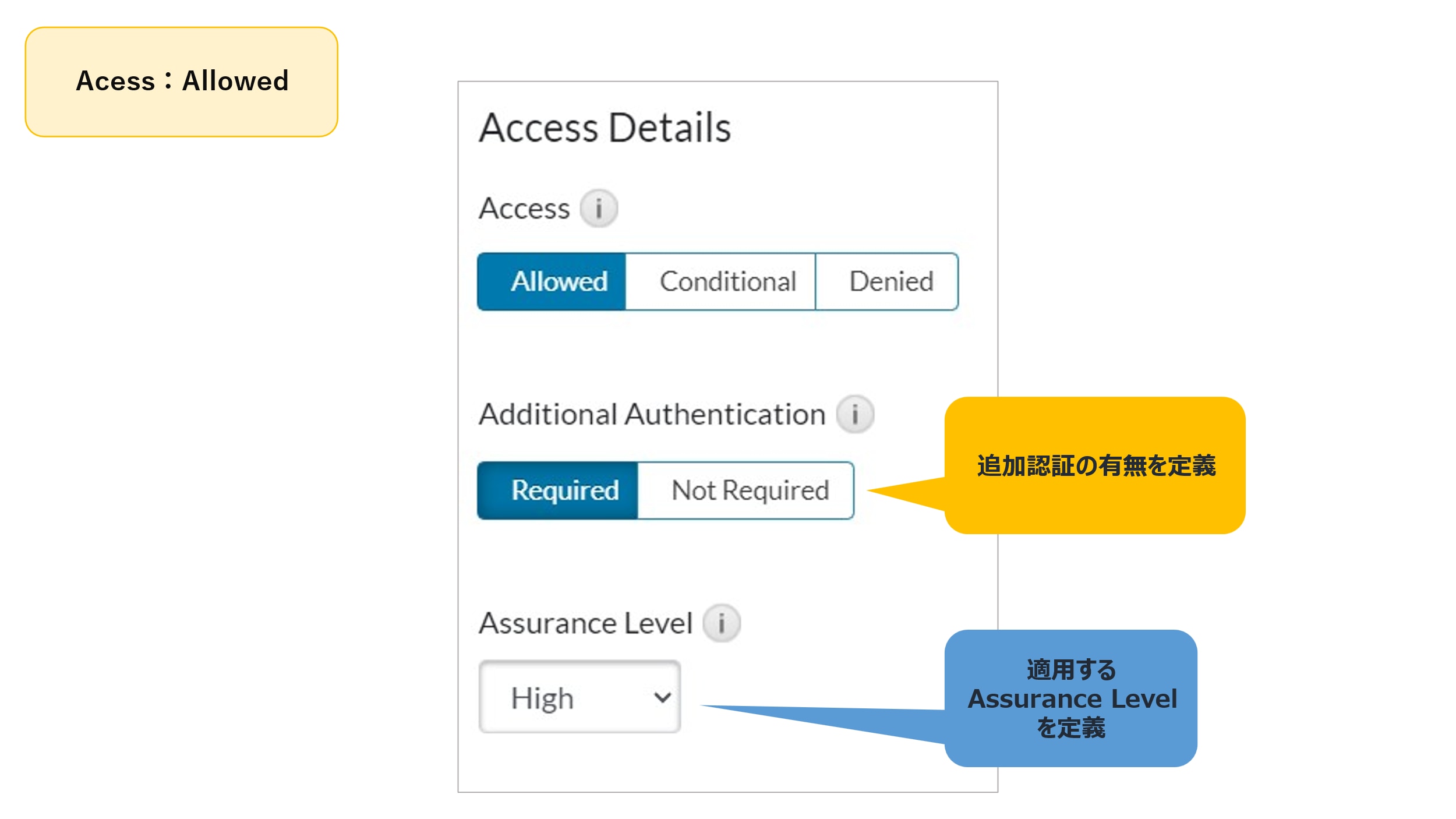

Access Details

Target Populationでフィルタリングした対象ユーザに対するアクセスの詳細を定義します。アクセス詳細の設定には以下の3つの種類があります。

-

Access:Allowed

ユーザに対してアクセスを許可します。アクセス時に追加認証を求めるかどうか、また追加認証のAssurance Levelをどうするかを定義します。

-

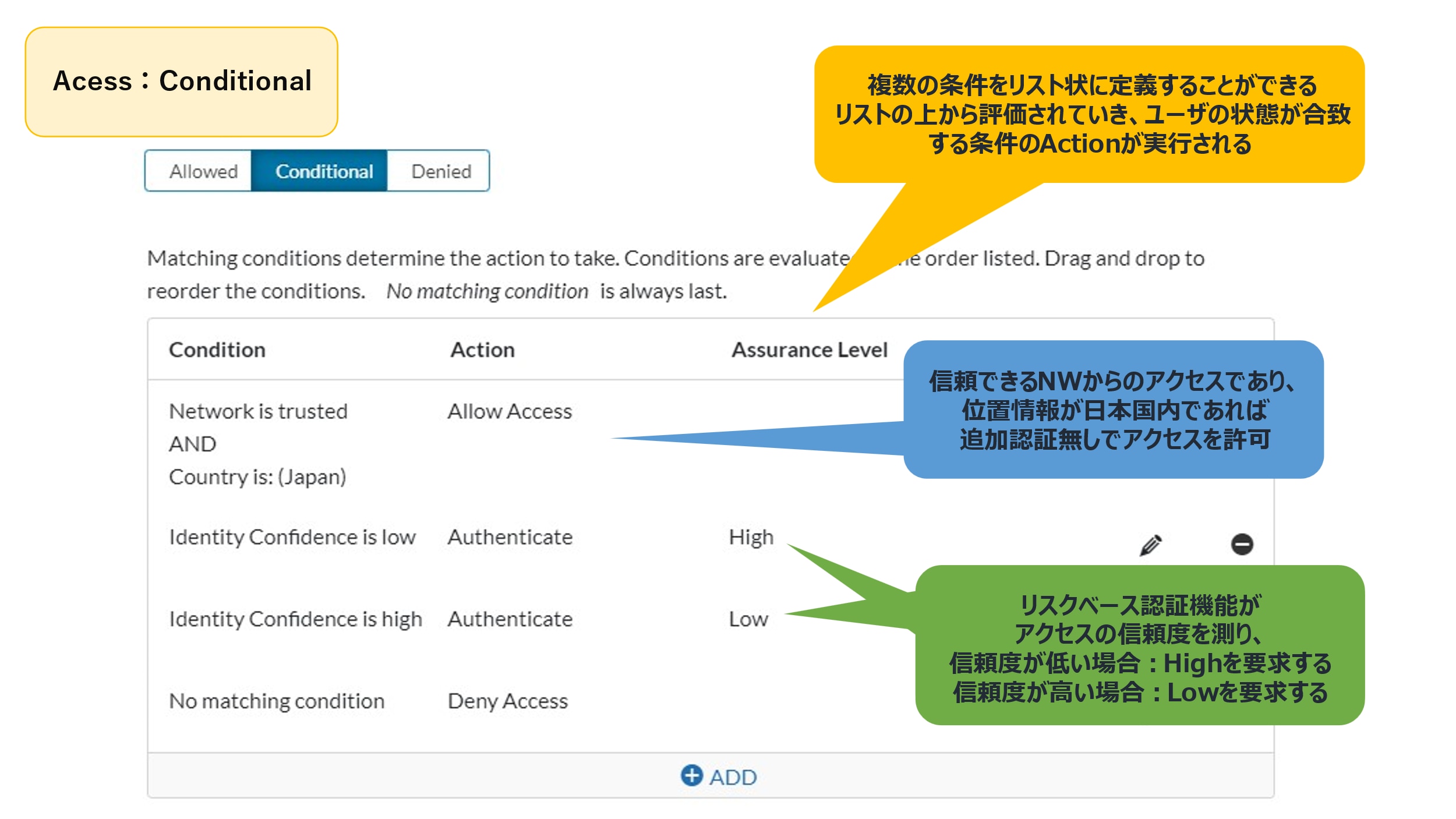

Access:Conditional

ユーザに対する複雑なアクセス条件を設定可能です。アクセス元IPアドレスや位置情報など、ユーザの状態に応じた条件を自由に定義することが可能です。Conditionalではリスクベース認証機能も利用できます。

-

Access:Denied

ユーザのアクセスを拒否します。またSSOポータル画面において、アプリケーションアイコンが表示されなくなります。

おわりに

今やWebアプリケーションは様々なものが普及しており、それぞれの認証セキュリティの担保が急務となっています。その課題に対してCASではMFAの実装や認証ルールによるアクセス制御により、適切にWebアプリケーションを保護することが可能です。また、Webアプリケーションのみならず、VDI、VPNなどの既存のオンプレミス型製品や業務用の端末のMFA化まで対応することが可能な守備範囲の広い製品となっております。

Webアプリケーションや端末の認証強化、SSOなどにご興味がございましたら、下記のページのフォームよりご連絡いただければと思います。無償トライアルのご相談もお受けしております。

https://techmatrix-nws.jp/public/application/add/1455