医療業界向けランサムウェア対策の必要性とポイントをご紹介

<目次>

目次[非表示]

- 1.ランサムウェアとは

- 2.医療業界のおけるランサムウェア被害

- 3.医療業界のおけるランサムウェア対策指針

- 3.1.医療機関のサイバーセキュリティ対策チェックリスト

- 3.2.医療情報システム等の障害発生時の対応フローチャート

- 3.3.医療機関を標的としたランサムウェアによるサイバー攻撃について(注意喚起)

- 3.4.医療業界向けランサムウェア対応検討ガイダンス①

- 3.5.医療業界向けランサムウェア対応検討ガイダンス②

- 3.6.国内病院に対するセキュリティアンケート調査の結果と考察

- 4.弊社が考えるランサムウェア対策

- 4.1.自組織のシステムを把握する

- 4.2.脆弱性対策を行う

- 4.3.従業員教育を行う

- 4.4.安全なバックアップを行う

- 4.5.緊急時の体制を整える

- 5.おわりに

ランサムウェアとは

ランサムウェアとはマルウエアの一種であり、身代金要求型不正プログラムとも呼ばれています。ランサムウェアは、感染したデバイスをロックしたり、ファイルを暗号化したりすることによってユーザによるアクセスを制限し、「元に戻して欲しければ」とランサム(身代金)の支払いを要求します。

また、ランサムウェアによっては、感染した端末の中のファイルを暗号化するのみならず、「WannaCrypt」や「Petya」の例のように、感染した端末に隣接する他のデバイスやシステムに感染を拡大するものもあります。

(ランサムウェア感染概要図) |

(CryptoWallに感染した場合の画面例) |

|

|

JPCERTCC「ランサムウェア対策特設サイト」参考 https://www.jpcert.or.jp/magazine/security/nomore-ransom.html | |

医療業界のおけるランサムウェア被害

医療業界でも多くのランサム被害が起きています。ドイツのデュッセルドルフ大学病院では、ランサムウェアの感染によってシステムがダウンして救急患者の受け入れが出来ず、同大学病院に搬送中であった女性患者が30km離れた別の病院へ搬送されることとなり、治療が遅れて死亡するという事件が発生しました。

この事件は、病院へのランサムウェア攻撃に影響を受けて人が亡くなった世界初の事例として報道されました。

⇒ その後、3カ月に及ぶ捜査の結果、患者の当時の容態は深刻だったため直接因果関係は無いと発表。

但し、病院に対するサイバー攻撃がこうした悲劇を招くのは時間の問題だと考えています。

|

発生:2020年9月頃 被害:院内30台のサーバのデータが暗号化 (内容) 犯人グループからランサムウェアの解除コードと引き換えに多額のビットコインによる身代金が要求された。ドイツ警察が犯人と連絡を取り、大学ではなく病院が被害を受けて患者が危険な状況である旨を伝えると、犯人は身代金要求を撤回。その後、ハッカーグループは解散。 |

▽国内医療業界のランサムウェア被害

2021年10月 |

データを暗号化し、解除と引き換えに金銭を要求するコンピューターウイルス「ランサムウェア」に感染し、約8万5,000人分の電子カルテが閲覧できなくなった。 |

2021年6月 |

医療用の撮影画像参照システムがダウンした件について調査を進めた結果、病院内サーバへの不正アクセスだったことが判明。 |

2020年12月 |

2017年8月に当時世界的に流行していたウイルス「WannaCry」に感染して被害が出ていたことを発表。 放射線科など複数の施設で、パソコンがフリーズ。病院側は「身代金」の要求には応じず、データの復元を断念して撮り直しを行った。 |

2020年2月 |

電子カルテを含む診療部門システムのサーバが4台、診療部門のクライアント端末が2台、ウイルス対策サーバ1台、看護部門サーバ1台が感染しており、患者3,835人の診療記録のうち1,133人分のデータがランサムェアによって暗号化されたことを公表。 |

医療業界のおけるランサムウェア対策指針

厚生労働省は医療情報系システムの安全管理に関するガイドラインを策定・公開し、加えてランサムウェアの注意喚起を行っています。また、一般社団法人医療ISACがランサムウェア対応検討ガイダンス、セキュリティアンケート調査の結果を公表しています。

公開資料 |

公開組織 |

公開日 |

内容 |

医療情報システムの安全管理に関するガイドライン 第5.2版 |

厚生労働省 |

2021年 3月 |

個人情報保護に資する情報システムの運用管理、個人情報保護法への適切な対応等について示し令和3年1月にガイドライン第5.1版が策定。近年のサイバー攻撃の手法の多様化・巧妙化、情報セキュリティに関するガイドラインの整備、地域医療連携や医療介護連携等の推進、クラウドサービス等の普及等に伴い、医療機関等を対象とするセキュリティリスクが顕在化していることへの対応として、情報セキュリティの観点から医療機関等が遵守すべき事項等の規定を設けるなど所要の改定を行い、「医療情報システムの安全管理に関するガイドライン 第5.2版」を策定しました。 |

医療機関を標的としたランサムウェアによるサイバー攻撃について(注意喚起) |

厚生労働省 |

2021年 6月28日 |

厚生労働省政策統括官付サイバーセキュリティ担当参事官室を含む、関連組織の連名で各都道府県衛生主管部(局) 宛に送られたランサムウェアの注意喚起。 2021年4月30日付けで発出された内閣官房内閣サイバーセキュリティセンターからの注意喚起を改めて周知するとともに、医療機器へのランサムウェア攻撃の注意を促すものとなっている。 |

医療機関向けランサムウェア対応検討ガイダンス |

一般社団法人医療ISAC 特定非営利活動法人デジタル・フォレンジック研究会 |

2021年 11月25日 |

特定非営利活動法人 デジタル・フォレンジック研究会「医療」分科会が一般社団法人医療ISACと提携し、セキュリティ面の経済的・人的リソースが十分でない状況下でランサムウェア対策を検討しようとする医療機関を想定読者として、ランサムウェア対応上の重要な検討ポイントを整理の上、ガイダンスを作成している。 |

国内病院に対するセキュリティアンケート調査の結果と考察 |

一般社団法人医療ISAC |

2021年 12月 |

一般社団法人医療ISACが実際の医療機関がどのようなセキュリティ対策を講じているかの実態を把握するために、一般社団法人日本病院会の協力を得て、セキュリティに関するアンケート調査を行い、結果をレポートとして公開している。 |

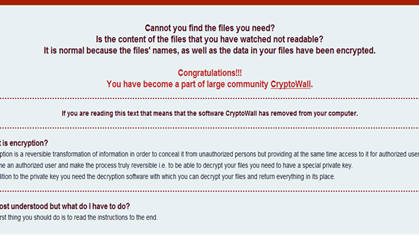

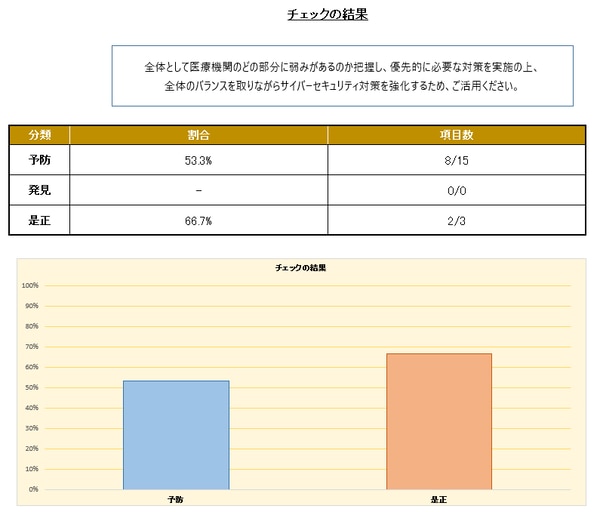

医療機関のサイバーセキュリティ対策チェックリスト

サイバーセキュリティ対策チェックリストは各医療機関において自院のサイバーセキュリティ対策の現状を把握することを目的に、そのチェック項目を整理したものであり、「医療情報システムの安全管理に関するガイドライン5.1版」を参照して作成しています。

「経営層向け」「システム管理者向け」「医療従事者向け」の3種類があり、それぞれ「①予防的手続」「②発見的手続」「③是正的手続」で分類されています。

|

結果を

グラフで表示 ➠ |

|

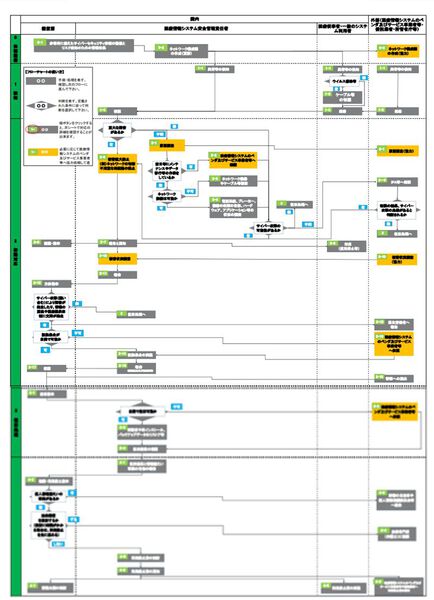

医療情報システム等の障害発生時の対応フローチャート

障害発生時の対応フローチャートはサイバーセキュリティだけでなく、システム障害全体の対応フローチャートになります。「0 体制整備」から「1 検知」「2 初動対応」「3 復旧対応」の4フェーズで構成されており、それぞれプロセスの詳細を解説しています。

障害対応の全体を検討することが可能!

医療機関を標的としたランサムウェアによるサイバー攻撃について(注意喚起)

「医療機関を標的としたランサムウェアによるサイバー攻撃について(注意喚起)」では、2021年4月30日に同じくNISCが行ったランサムウェアの注意喚起、及び「医療機器のサイバーセキュリティの確保に関するガイダンス」を添付し、改めてランサムウェアによるサイバー攻撃について注意喚起しています。ランサムウェア対策の推奨策として記載しているものは以下の通りです。

1. 組織のネットワーク侵入対策

攻撃対象領域の最小化、なりすまし・不正ログイン対策、脆弱性対策、ウイルス対策ソフト、拠点間ネットワークのアクセス制御、攻撃メール対策、内部対策、ログの取得と保存

2. インシデント対応体制の構築

ウイルス等の不審な活動を検知した際に素早く対応できるインシデント対応体制を構築する

3. データ・システムのバックアップ

事業継続のため、データやシステムのバックアップを実施

4. 情報窃取とリークへの対策

情報漏えい対策(情報が窃取されても被害を限定的な範囲に留める対策)を導入する

5. 医療情報システム等のセキュリティ対策

クローズドな環境にある医療情報システムでも脆弱性対策を行う

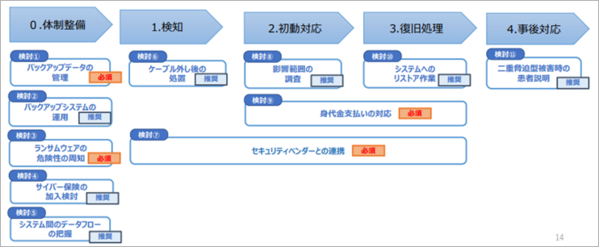

医療業界向けランサムウェア対応検討ガイダンス①

「医療機関のサイバーセキュリティ対策チェックリスト」・「医療情報システム等の障害発生時の対応フローチャート」におけるサイバー攻撃全般を想定した対応策を元にしつつ、ランサムウェアへの対応を検討する上で陥りやすい落とし穴、それを回避するための検討ポイントにフォーカスすることで、厚生労働省より公開された資料を補足することを目的としています。

医療情報システム等の障害発生時の対応フローチャートの時間区分に応じて整理

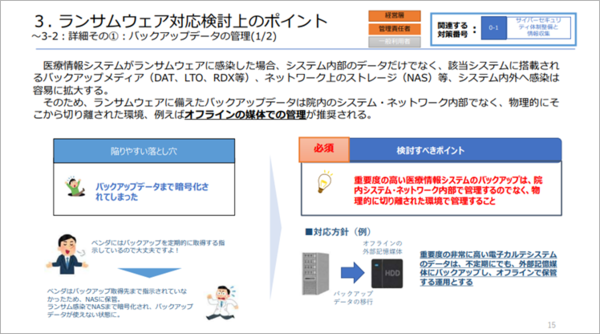

医療業界向けランサムウェア対応検討ガイダンス②

個別の検討上のポイントでは、イラストを含めて分かりやすい構成になっています。

以下は「~3-2:詳細その①:バックアップデータの管理(1/2)」です。

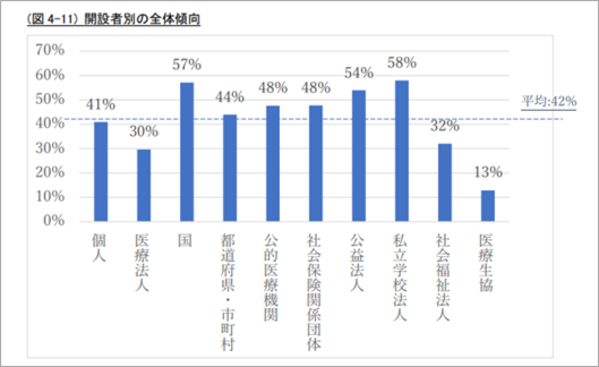

国内病院に対するセキュリティアンケート調査の結果と考察

一般社団法人医療ISACが増加するサイバーセキュリティの脅威に対して、実際の医療機関がどのようなセキュリティ対策を講じているかの実態を把握するために、一般社団法人日本病院会の協力を得て、セキュリティに関するアンケート調査を行い、586 病院から回答を得たものを調査結果として報告したものです。

結論として500 床以上の国営・公益法人・私大病院群はセキュリティ対応水準が高く、それ以下の病床数の、医療法人・社会福祉法人、医療生協運営の病院群にはセキュリティ対応上の課題が多く存在するとしている。

⇒各カテゴリの対策状況が分かるため、自組織との比較に利用ができる

一般社団法人医療ISAC「国内病院に対するセキュリティアンケート調査の 結果と考察」参考

https://www.m-isac.jp/wp-content/uploads/2021/12/Report_20211201.pdf

弊社が考えるランサムウェア対策

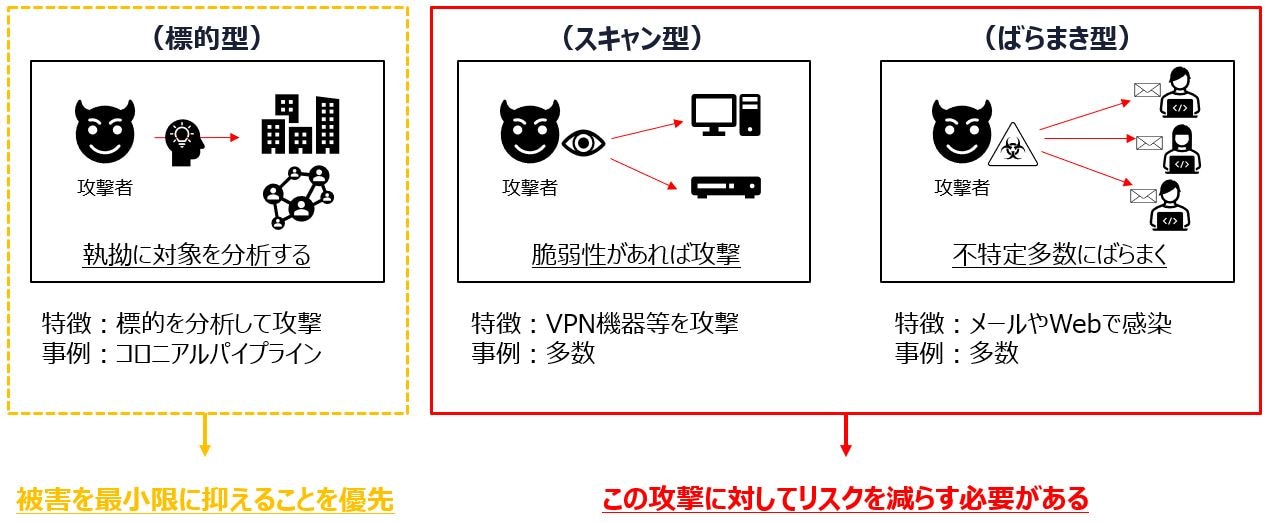

弊社が考えるランサムウェア対策として、最も重要なことは「被害を受けるリスクを減らす」そして「被害を最小限に抑える」ことです。また、それぞれの対応指針は以下の通りです。

被害を受けるリスクを減らす

= ランサムウェア攻撃を受けにくくする

被害を最小限に抑える

= 攻撃を受けても事業の継続ができる

・ランサムウェア攻撃の特徴考察(攻撃分類)

対応の指針を考える上で、ランサムウェアの攻撃を以下の通り分類します。

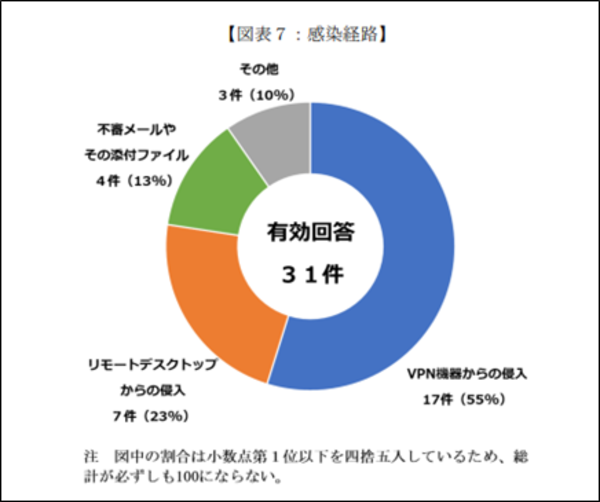

・ランサムウェア攻撃の特徴考察(警察庁広報)

警察庁の広報資料「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」にて被害を受けた企業から回答があった感染経路を公表している。

|

考察)

VPN機器やリモートデスクトップからの侵入は対策によって止められる。不審メールには従来の対策(教育)が重要になる。 |

警察庁の広報資料「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」参考 https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf | |

・具体的なランサムウェア対策

ランサムウェア攻撃の特徴考察を踏まえて、弊社が考える具体的なランサムウェア対策は以下の通りです。

- ランサムウェア攻撃を受けにくくする

ランサムウェア自体の攻撃のリスクを減らす対策を行います。

- 自組織のシステムを把握する

- 脆弱性対策を行う

- 従業員の教育を行う

- 攻撃を受けても事業の継続ができる

ランサムウェア攻撃を受けても事業が継続できる対策を行います。

- 安全なバックアップを行う

- 緊急時の体制を整える

自組織のシステムを把握する

自組織のシステムを把握することで、脆弱性があるVPN機器やリモートデスクトップサーバに気付くことができます。

また、システム全体を俯瞰することで「リスクの所在」について確認することも可能になります。特に把握が必要な内容は以下の通りとなります。

- ネットワーク構成(完全クローズ / 外部接続先あり / 外部システム連携あり等)

- システム構成(OS、ミドルウェア、アプリケーションのバージョン等)

- システム利用者(従業員、委託先、外部の医療関係者等)

- システム管理者(システムを管理している従業員、もしくは委託先)

- カルテ等の重要情報の取り扱い(利用サービス、保管場所等)

- システムの保守(機器の保守やシステム障害時の対応)

脆弱性対策を行う

把握したシステムの情報を踏まえて、内在する脆弱性対策を行います。ポイントは以下の通りです。

- 外部接続を行う機器の脆弱性対策は最優先で行う(VPN機器等)

- 院内のサーバの脆弱性についても可能な限り早く実施する

- セキュリティパッチが無い場合には、IPアドレス制限等を行い要塞化する

- アンチウイルス製品のパターンファイルは常に最新にする

従業員教育を行う

従業員にマルウェア等の存在、そして危険性を周知して簡単にメールを開かないということを徹底します。ポイントは以下の通りとなります。

- マルウェア等の脅威を教える(どのような被害があるかを周知)

- 気を付けるポイントを教える(どのようなことに気を付ける必要があるかを周知)

- 何かあった場合に対応方法を教える(ネットワーク隔離、管理者に連絡等)

- 可能であれば定期的に訓練を行う(不審メールの開封有無)

Point! 最重要:“人”が最大の脆弱性。繰り返し行うことで習慣に!

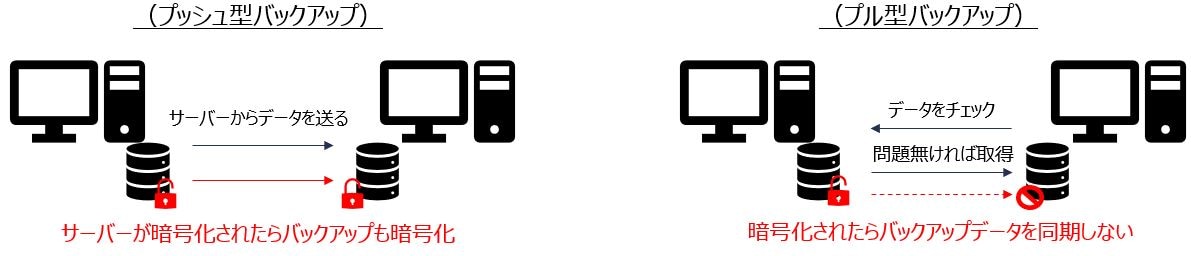

安全なバックアップを行う

ランサムウェア攻撃を受けてデータが暗号化されてしまう事態に備えて、安全なバックアップを行います。ポイントは以下の通りです。

- 事業が継続できるデータ範囲を考えてバックアップを行う(どのくらいあればOKか)

- 暗号化を受けにくい仕組みを利用する(セキュアストレージ、プル型バックアップ)

- 可能であれば書き換えできない媒体にバックアップする(DVD等)

- バックアップを戻す手順を整える(戻せないと意味が無いので)

緊急時の体制を整える

ランサムウェア攻撃を受けた際の体制(緊急時の体制)を整えます。ポイントは以下の通りです。

- 緊急時に対応する担当を決める(誰が担当かを決める)

- 緊急時に連携する外部組織を特定する(委託先、セキュリティ企業、警察、ISAC等)

- 緊急時の対応方法を作成する(緊急時に何をするか手順を作成する)

- 組織内に緊急時の連絡先と対応を周知する(従業員向け)

(主な相談先)

・警察庁 都道府県警察本部のサイバー犯罪相談窓口 ・IPA情報セキュリティ安心相談窓口 ・JC3 日本サイバー犯罪対策センター |

追加的なランサムウェア対策

追加的なランサムウェア対策

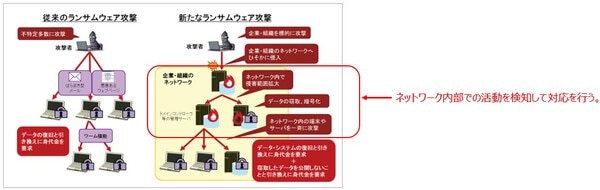

EDR(Endpoint Detection and Response)やNDR(Network Detection and Response)といったソリューションを利用することで、ランサムウェアがデータを暗号化する前に検知・対応することができます。

IPA【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について 参考https://www.ipa.go.jp/security/announce/2020-ransom.html

おわりに

サイバー攻撃は日々増えており、特にインフラへの攻撃が問題になっています。ランサムウェアはサイバー攻撃の中でも多くのインシデントを引き起こし、医療業界でも多くのインシデントが発生しています。

ランサムウェア対策は「被害を受けるリスクを減らす」そして「被害を最小限に抑える」ことにフォーカスする必要があります。

しかしながらランサムウェアを検知・対応することは可能ですので、ランサムウェア対策製品の導入をぜひご検討ください。

またランサムウェアの対策相談も承っておりますので、お気軽にお問い合わせください。

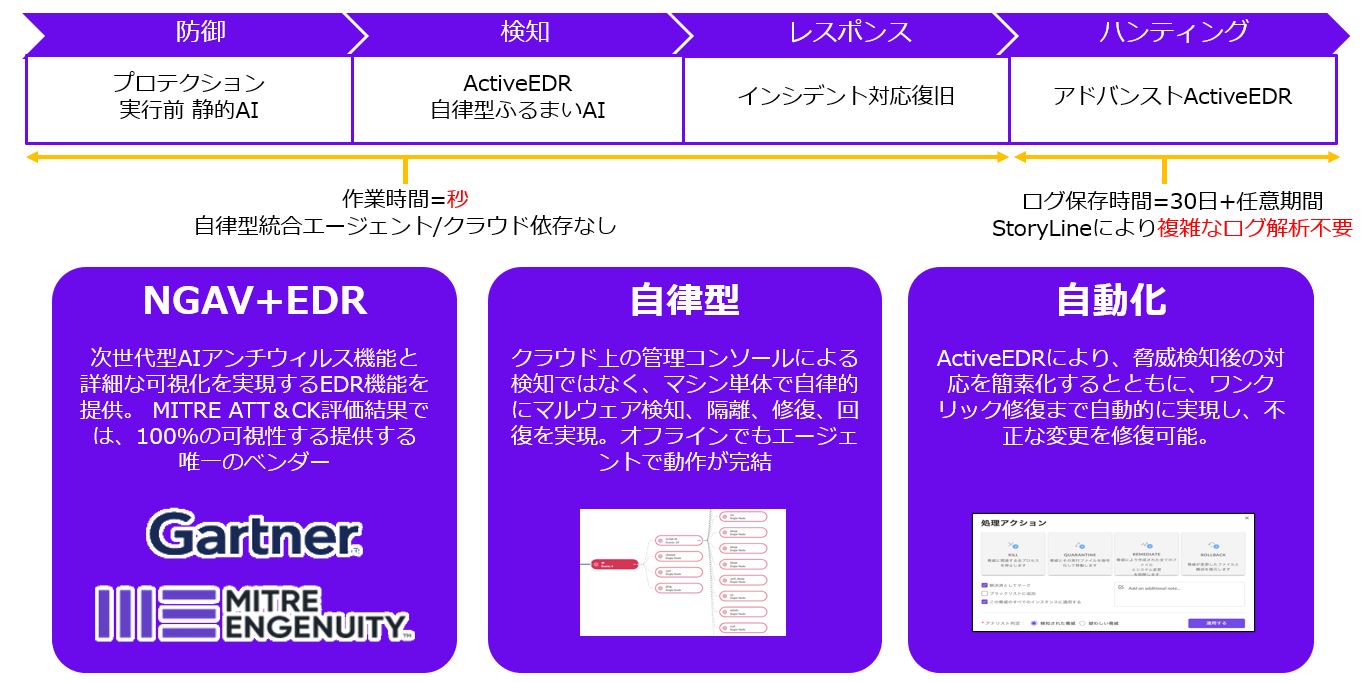

次世代EDR:SentinelOne

次世代EDR:SentinelOne

リンク:https://www.techmatrix.co.jp/product/sentinelone/index.html

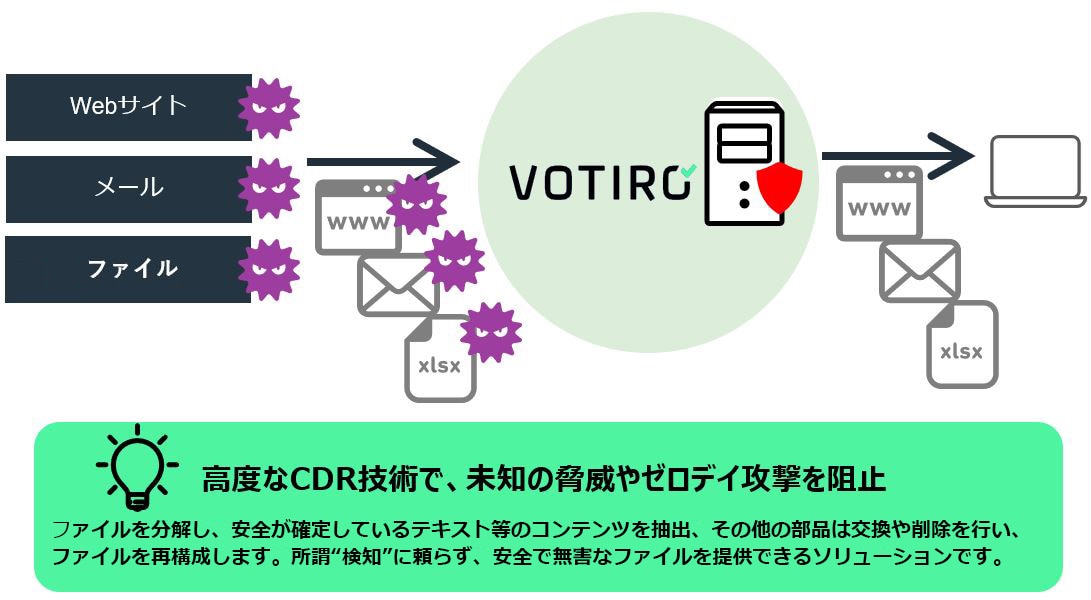

100%コンテンツの脅威を除去:VOTIRO

100%コンテンツの脅威を除去:VOTIRO

リンク:https://www.techmatrix.co.jp/product/votiro-disarmer/index.html

Webサイト、メール、ファイルに潜むマルウェアの脅威を完全に払拭し、オリジナルファイル形式で確認することが可能です。

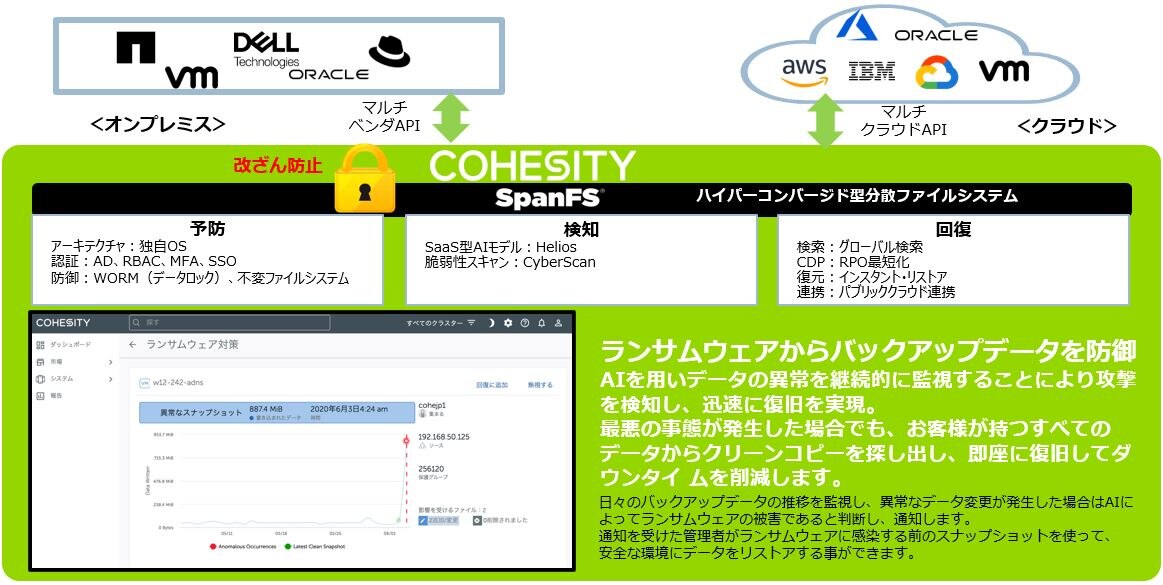

ランサムウェアからの復旧:Cohesity

ランサムウェアからの復旧:Cohesity

リンク:https://www.techmatrix.co.jp/product/cohesity/index.html

AIを用いデータの異常を継続的に監視することにより攻撃 を検知し、ランサムウェアからの迅速な復旧を実現します。