Identity Threat Detection and Response(ITDR)とは? ~ID脅威の異常や脅威を検出・防御~

目次[非表示]

- 1.ITDRとは

- 2.ITDRが必要な理由

- 3.ITDRの主な機能

- 4.おわりに

ITDRとは

ITDRはEPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)などと比べると比較的新しいカテゴリのソリューションで、2022年にGartnerによって提唱されました。Identity Threat Detection and Responseの頭文字を取ってITDRと略されます。この記事の中では以降ITDRと表記します。ITDRの主な目的は、IDや認証情報をモニタリングし、異常や脅威を検出・防御することです。

ITDRが必要な理由

ITDRは、例えばアンチウイルスソフトのように直接的に脅威やサイバー攻撃を防ぐ場面は少ないかもしれません。それにも関わらず、何故ITDRが必要なのでしょうか。

企業に対するサイバー攻撃は、無差別型攻撃と標的型攻撃のどちらかに大別されます。無差別型攻撃は攻撃成功の確率や攻撃成功時の影響が標的型攻撃に比べて低いこともあり、最近では標的型攻撃の割合が多くなってきています。標的型攻撃はターゲットとなる企業に侵入し、場合によっては数年もの長い時間を掛けて企業内の環境を調査し、機密情報を抜き取って情報漏洩事件を起こしたり、マルウェアによる攻撃でデータを破壊したりします。時間が掛かる反面、攻撃成功の確率や攻撃成功時の影響が大きいのが特徴です。

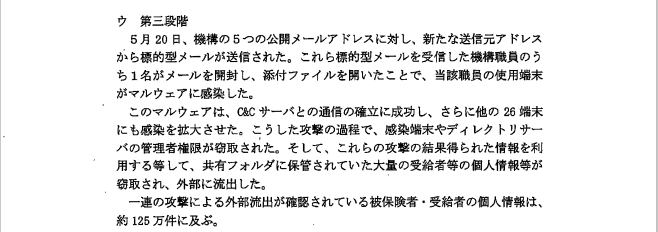

過去に発生した情報漏洩時間のうち代表的なものの1つに、2015年5月に起きた日本年金機構の事件が挙げられます。この情報漏洩事件では年金加入者約125万人分の個人情報が流出したと言われています。

出典:日本年金機構における不正アクセスによる情報流出事案検証委員会「検証報告書」

https://www.nenkin.go.jp/oshirase/topics/2016/0104.files/H.pdf

またこの情報漏洩事件をはじめ他の多くのセキュリティ事件にはアクティブディレクトリの侵害や管理者権限の奪取が関わっています。では何故こういった多くの事件の裏にアクティブディレクトリが関わっているのでしょうか。

仮にある企業の端末が攻撃者によって侵害されてしまったとします。その場合、攻撃者がその端末上に保存されている情報を参照することは出来るかもしれませんが、企業全体に対して大きな影響を与えるような機密情報にアクセスできる可能性は低いと考えられます。そのため多くの攻撃者はその侵害した端末を足掛かりにし、権限昇格や横展開を繰り返してアクティブディレクトリへの不正アクセスを試みます。アクティブディレクトリには企業全体の環境や構成、認証情報等が格納されており、アクティブディレクトリを侵害することはその企業全体を掌握することと言っても過言ではありません。つまり、程度の差こそあれ、多くのセキュリティ事件は攻撃の過程でアクティブディレクトリを掌握されてしまったことが原因であり、言い換えればアクティブディレクトリへの侵害を防ぐことで被害の拡大を防ぐことが出来る可能性が高くなるとも考えられます。これこそがITDRが必要な理由です。

ITDRの主な機能

ITDR製品にも多くの種類があり、製品ごとに実現できる内容や導入構成は異なりますが、多くの製品でアクティブディレクトリ設定の監査や不正なアクセス権限奪取の検知機能が実装されています。中には、攻撃者に対して偽の囮情報(デコイ)を掴ませて実際の端末へのアクセスを防御するようなユニークな製品も存在しています。

おわりに

EPPを導入していても攻撃や脅威を100%は防御することが出来ないため、仮に検知漏れしてしまった場合においても迅速に調査・復旧ができるよう事前に準備を整えておかなければいけないという発想からEDRというソリューションが生まれました。EDRは現在では一般的な対策として浸透してきています。ITDRも同様に、攻撃や脅威を100%は防御することが出来ないという現実から生まれた非常に有用なソリューションです。EPPやEDRの対策がお済みのお客様のネクストステップとして、是非導入をご検討ください。