Appgate SDPのアクセス制御

目次[非表示]

Appgate SDPのアクセス制御

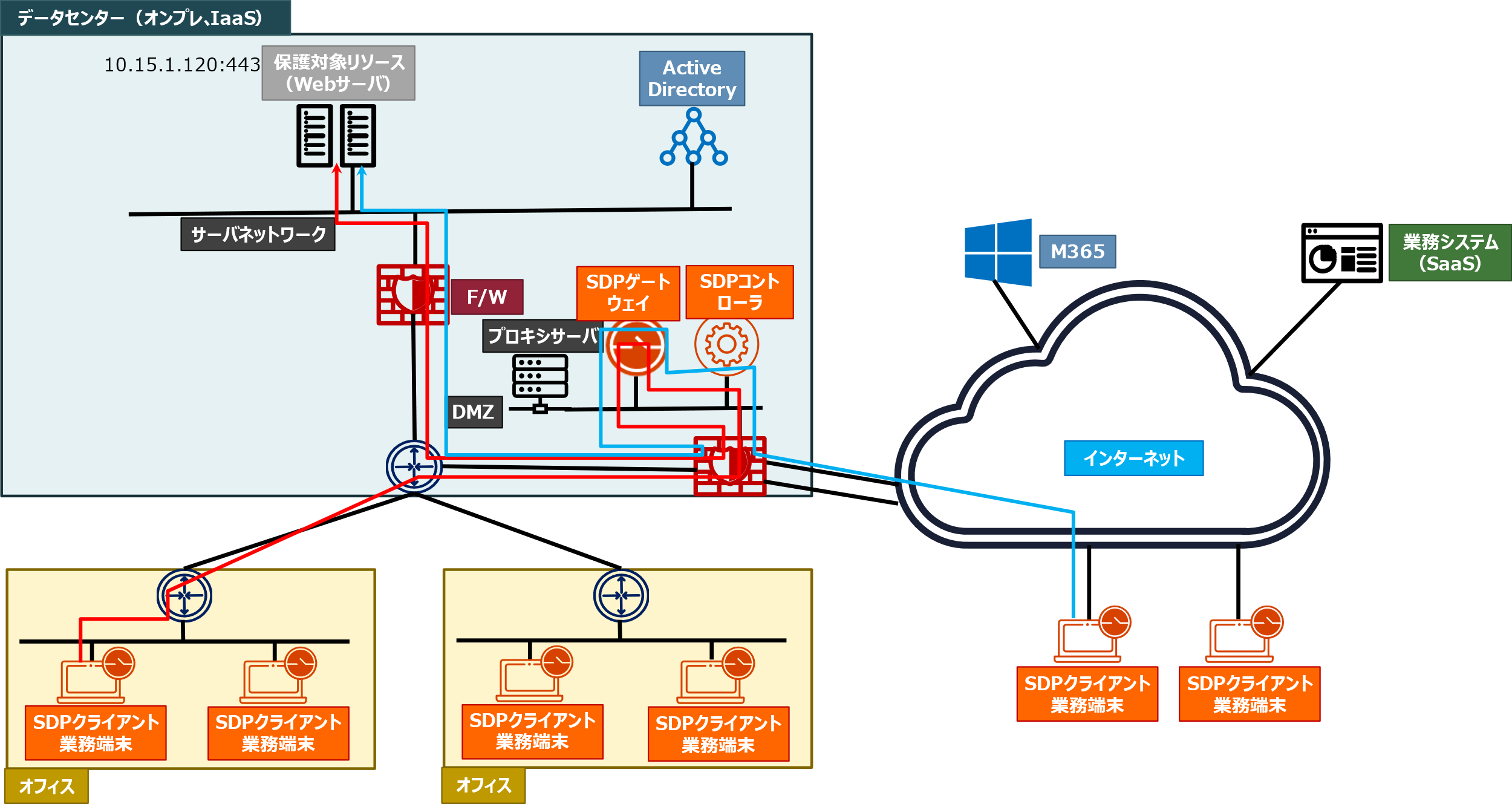

ZTNAでは、①信頼される人物が、②信頼される端末で、③信頼される状態、および、④信頼される環境からのみリソースへのアクセスを可能とします。このことにより、過度な暗黙的な信頼を取り除きます。

Appgate SDPでは、①信頼される人物の判定に利用する情報をユーザ属性情報(User Claims)として収集しアクセス制御に利用することができます。

ユーザ属性情報(User Claims)として、オンプレミスのActive DirectoryなどLDAPサーバやクラウドの認証サービス(Microsoft Entra IDなどIDaaS)から取得した、氏名(名前、苗字)、メールアドレス、電話番号、ユーザID、グループ、部門、役職などがあります。

また、Appgate SDPでは、②信頼される端末、③信頼される状態の判定に利用する情報を端末属性情報(Device Claims)として収集しアクセス制御に利用することができます。

端末属性情報(Device Claims)として、OS情報、ホスト名、MACアドレスの一覧、IFのIPアドレス一覧、Appgate SDPクライアントの情報、サービス一覧、プロセス・サービス稼働状態、レジストリ情報、指定したファイル状態などがあります。

さらに、Appgate SDPでは、④信頼される環境の判定に利用する情報をシステム属性情報(System Claims)として収集しアクセス制御に利用することができます。

システム属性情報(System Claims)としてAppgate SDPクライアント端末のIPアドレス、アクセス時間、アクセス元の国コードなどがあります。

Appgate SDPの保護対象リソース

Appgate SDPは、オンプレミス環境、クラウド環境のどちらの環境のリソースも保護対象リソースとしてアクセス制御することができます。保護対象リソースと定義する場合、宛先アドレス、プロトコル、ポート番号、アクセスルールをそれぞれ指定します。

- 宛先アドレスはIPアドレス、IPアドレスレンジ、URL(ホスト名)に加えてクラウドのAWS/Azure/GCPのクラウドリソース名を定義することができます。

- プロトコルはTCP、UDP、ICMPが利用できます。

- ポート番号は個別のポート番号(例:22)やポート番号の範囲(例:1-65535)が利用できます。

- アクセスルールは通信許可と通信拒否を定義することができます。通信拒否を利用するケースはIPアドレスレンジで通信許可しているが一部のIPアドレスは通信させたくない場合です。一部のIPアドレスを通信拒否として定義することで宛先から除外することができます。

Appgate SDPの保護対象リソースに対するアクセス制御設定

Appgate SDPは保護対象リソースにアクセスする場合、ZTNAの原則に従い①信頼される人物が、②信頼される端末で、③信頼される状態、および、④信頼される環境をそれぞれ判定してすべて満たす場合にのみアクセス可能とします。

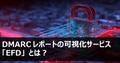

保護対象リソース(社内サーバ:10.15.1.120/ポートTCP443)にアクセスする場合を例にAppgate SDPのアクセス制御を具体的に説明します。

・保護対象リソースのアクセス条件

アクセス条件 |

内容 |

①信頼される人物 |

第1営業部のグループに属していること |

②信頼される端末 |

会社から貸与された端末であること |

③信頼される状態 |

アンチウイルスソフトが稼働していること |

④信頼される環境 |

社内ネットワーク環境からアクセスしていること 場合はワンタイムパスワードの追加認証に成功すること |

・①信頼される人物の条件として“第1営業部のグループに属していること”を確認します。例えば、Appgate SDPを利用するユーザのアカウントはMicrosoft Entra IDで管理されているとします。該当ユーザはMicrosoft Entra IDでは第1営業部のグループではなく、第2営業部に属しているとします。この場合、Appgate SDPが収集したグループ情報では、“第1営業部のグループに属していること”の条件を満たさないためアクセスは拒否され通信はできません。Appgate SDPはMicrosoft Entra IDなどクラウドの認証サービスの情報をアクセス制御の条件に利用することができます。同様にオンプレミスのActive DirectoryなどLDAPサーバの情報もアクセス制御に利用できます。

・②信頼される端末の条件として“会社から貸与された端末であること”を確認します。例えば、会社から貸与された端末はキッティング時にレジストリに秘密の値を設定しておきます。このレジストリの値をAppgate SDPが収集しアクセス制御に利用し、“会社から貸与された端末であること“の条件を満たさない場合アクセスは拒否され通信はできません。

・③信頼される状態の条件として“アンチウイルスソフトが稼働していること”を確認します。例えば、アンチウイルスソフトとしてWindows Defenderを使用している場合は、Windows Defenderのサービス名であるWinDefendが実行中であることをAppgate SDPが収集しアクセス制御に利用します。WinDefendサービスが停止している場合は、“アンチウイルスソフトが稼働していること”の条件を満たさないのでアクセスは拒否され通信できません。③信頼される状態は端末属性情報(Device Claims)として5分間隔で収集され再評価されます。“アンチウイルスソフトが稼働していること”の条件となるWinDefendサービスが実行中であることを5分間隔で収集し、条件を満たさない状態に変更された場合、アクセスは拒否され通信はできなくなります。

・④信頼される環境の条件として“社内ネットワーク環境からアクセスしていること”を確認します。例えば、社内ネットワーク環境のIPアドレス帯が10.15.0.0/16である場合は、 Appgate SDPクライアント端末のIPアドレスがこのIPアドレス帯に含まれるのかAppgate SDPが確認します。“社内ネットワーク環境からアクセスしていること”の条件を満たさない場合は、セキュリティを強化してワンタイムパスワードなどの追加認証を要求して、認証に成功した場合はアクセスを許可します。Appgate SDPでは追加認証方法としてパスワード、FIDO2(生体認証)、Time-Based OTP(タイムベースドワンタイムパスワード)が利用できます。④信頼される環境はシステム属性情報(System Claims)として収集された情報を利用し、例えば、別の無線LANアクセスポイントに接続を変更した場合などは、Appgate SDPがネットワーク変更を検知して、即座に接続条件の再評価を行い、条件を満たさなくなった場合、アクセスは拒否され通信はできなくなります。

・Appgate SDPの構成図・アクセス経路

・Appgate SDPのアクセス制御

補足:ZTNAの通信経路(SDPモデルとクラウドサービスモデルの比較)

ZTNAには、主にオンプレミス環境に対応できるSDP(Software Defined Perimeter)モデルと、SaaSとしてZTNAサービスを提供しているクラウドサービスモデルがあります。

Appgate SDPはSDPモデルを採用した製品です。

SDPモデルとクラウドサービスモデルでは保護対象リソースの通信経路に違いがあります。SDPモデルは保護対象リソースへアクセスする際にインターネットに接続する必要がないため、クラウドサービスモデルと比較して通信トラフィックの面で優位性があります。クラウドサービスモデルは保護対象リソースへアクセスする際にインターネットに接続する必要があり、保護対象リソースはインターネットから通信可能な場所に配置が必要です。

・SDPモデルの通信経路

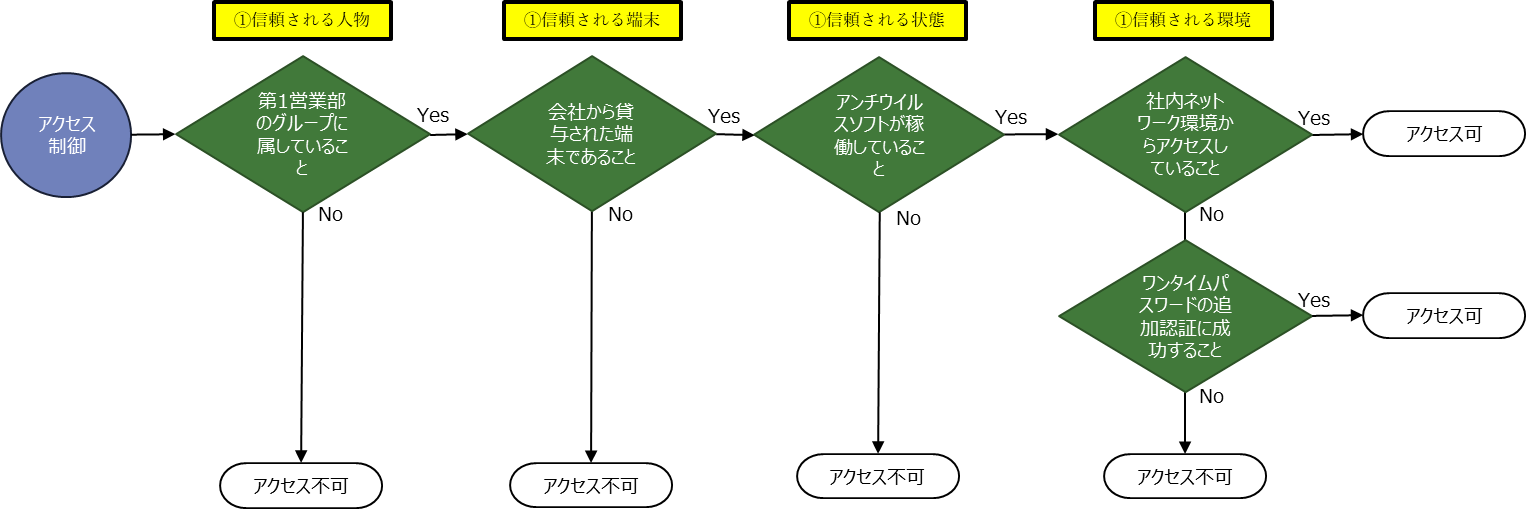

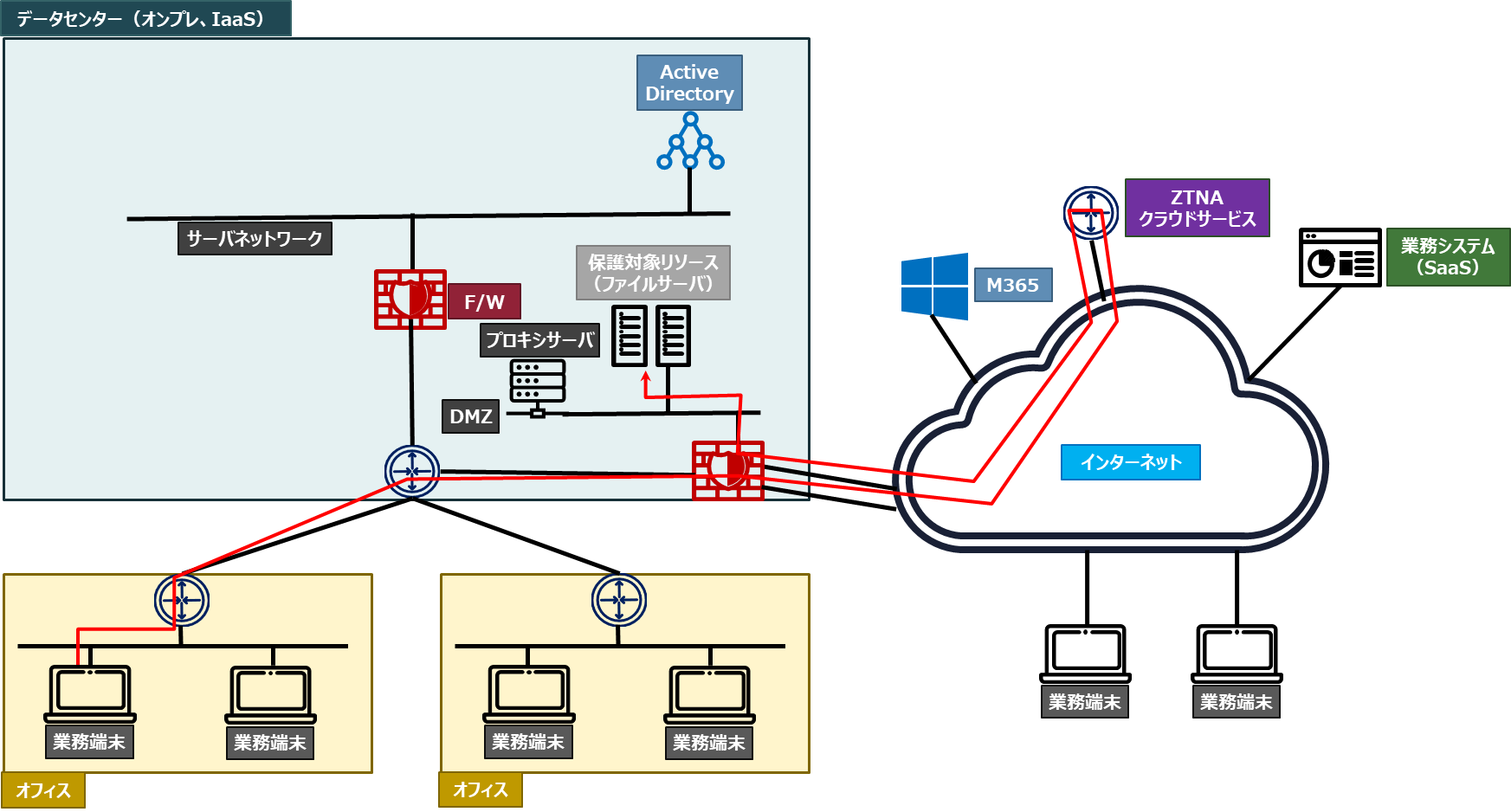

・クラウドサービスモデルの通信経路

おわりに

Appgate SDPはユーザ情報、端末情報、端末状態や接続環境の情報を元に柔軟にアクセス制御する機能が実装されており、利用者の要求に応じてアクセス制御を強化することができます。ぜひZTNAとしてAppgate SDP導入をご検討ください。